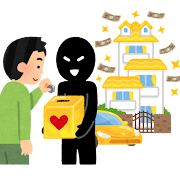

米国ワシントン州カークランドにある、Northwest Universityがビジネスメール詐欺の被害を受けたとKIRO7が報じていました。

www.kiro7.com

KIRO 7 has uncovered documents detailing the Kirkland Police Department's ongoing investigation into how a suspect, or ring of suspects, was able to hijack the school email account of Northwest University's chief financial officer.

The hacking of CFO John Jordan's email account has the Kirkland college out nearly $60,000.

According to detectives, the thieves secretly monitored Jordan's emails and, when a legitimate payment was due to a school vendor, the hackers re-routed the money.

(KIRO7記事より引用)

◆キタきつねの所感

大学の公式発表が無いか探してみたのですがヒットせず。警察側の発表も見てみたのですが、特に発表らしきものは見つけられず。とはいえKIRO7(テレビ局)の発表記事なので、この内容が正しいとして考えて見ます。

日本でも昨年末にJALがひっかかった事で注目されているビジネスメール詐欺(BEC)。今回の事件でもCFOのメールの乗っ取りですので、ほとんど手口は一緒だと思われます。

①CFOのメールハッキング

②CFOのメールアドレスから経理担当に送金先の変更を指示

③経理担当が送金先を変更

順に見ていくと①はどうやってハッキングされたのか、記事からは不明です。考えられる攻撃手法としては、

A) 別なサービスでIDとパスワードが漏えい(パスワードの使いまわし)したものが不正利用

B) CFOがマルウェア付きのスパムメールを踏んだ(APT攻撃含む)

C) CFOがスパムメールからリンクを踏んでマルウェアに感染した(APT攻撃含む)

D) CFOがゼロディ攻撃を受けてしまった(その他諸々)

辺りだと思いますが、D)は確率が低そうなので除外した場合・・・特によく出来た標的型攻撃メールが出回る時代ですので、人の脆弱性を突いた高度な標的型攻撃を受けたとする、B), C)辺りは可能性が高いかも知れません。

JALのケースと今回のケースが似ていると思う点が、ベンダーへの正当な支払いがある時期に、偽CFOが経理担当に送金先変更の指示を送っている(であろう)部分です。

この仮定が正しければ、ハッカーはCFOのアカウントをハッキングした後に、支払いが発生する時期まで待っていたのだと推測されます。偶然支払いが発生していた時期にハッキングが成立した可能性もありますが、変更指示を自然に行うためには、じっと侵害したメールアカウントを監視(又は転送)している方が効率的です。

こうしたビジネスメール詐欺(BEC)対策として考えられるのが、例えばGmailのようにメールアカウントのログイン監視を行い(リスクベース認証)アラートを出すやり方があるかと思います。

もっと言えば、外部からのメール(リモート)アクセス(IDとパスワード)に関して、パスワードの限界を考慮するならば、多要素認証が、特に機微な情報を扱う経営層の方々にこそ必要だと思います。

ビジネスメール詐欺の場合、最終的には『送金先変更』がハッカーの目的な訳ですが、ここがCFOとは言え、メールだけで許可されてしまう(成立してしまう)事も大きな問題です。

変更指示には、電話で送金先(ベンダー)に確認を取る。(メールが例え不正侵害されていたとしても、電話は別経路)こうした運用ルールを徹底するだけでも、イレギュラー処理対策としては、かなり効果があると思います。

その他、、、もっと良い対策情報ソースは下記を参照ください。

www.ipa.go.jp

japan.zdnet.com

更新履歴