どうやら国内3件目(私が知る限り・・・)のクレジットカード情報非保持のECサイトからのカード情報漏えい事件となりそうです。

www2.uccard.co.jp

■公式発表 弊社が運営する「ZOWHOW」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

このたび、弊社が運営する「ZOWHOW」におきまして、第三者による不正アクセスを受け、お客様のクレジットカード情報(397件)が流出した可能性があることが判明いたしました。

2018年7月18日、弊社が委託しているクレジットカード決済代行会社から、弊社サイトにてご利用いただきましたお客様のクレジットカード情報の流出懸念について連絡を受けました。 弊社といたしましては、同様の不正利用の発生を防止するため、同日ただちに弊社が運営する「ZOWHOW」でのカード決済を停止いたしました。同時に、第三者調査機関による調査も開始いたしました。2018年9月14日、調査機関による調査が完了し、2018年4月25日~2018年7月18日の期間に「ZOWHOW」でご利用いただきましたお客様のクレジットカード情報が流出し、一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。

(2)個人情報流出の可能性があるお客様

2018年4月25日~2018年7月18日の期間中に「ZOWHOW」においてクレジットカード決済をされたお客様の流出した可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

◆キタきつねの所感

2018年3月までに多くのECサイト(非対面加盟店)ではクレジットカード情報非保持のソリューションを決済代行会社等のサービスを導入する事によって、ECサイトでの決済の安全性を向上しています。この非保持ソリューションによって、カード情報は守られる「はず」なのですが、セキュリティコードが漏洩している時点で、これは非保持(の周辺)が破られた事件であると言えそうです。

実は「実行計画2018」において、加盟店は実行計画に記載のこと(PCI DSS準拠かカード情報非保持)だけをやっていれば良いという訳ではない、と書かれている部分が少なくても2箇所あります。

例えばP5には以下の記載がありますし、

P20の非保持に関連する各主体の役割にも、実行計画(非保持)だけでなく、自社のセキュリティ対策もしっかりと行うべきである事がかかれています。

今回被害を受けた「zowhow」を運営する新日本造形株式会社のHPには、決済部分については、ベリトランスのサービスを使っていると書かれています。

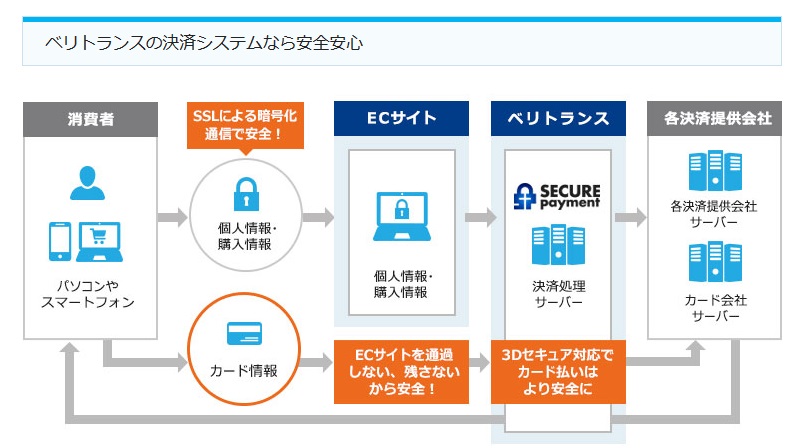

ベリトランス社のSECURE PAYMENTサービスは、説明を見ると「カード情報非保持」をEC加盟店に提供している事がわかります。

ベリトランス社のページではECサイト側ではカード情報を通過させず、更に3Dセキュアで決済の安全性が保たれている事を説明しています。

では何故今回の事件が発生したのか、公式発表にはフォレンジック調査結果が「不正アクセスを受けて」としか書かれていませんが、恐らく決済ページが不正に改ざんされたものと思われます。同様な事件は、SOKAオンラインや伊織などで出てきていますので、不正なJavaScriptを仕掛けられて決済情報を窃取された後に、正規の決済ページで再度カード情報を入力して決済が完了するような形だったのではないかと推測します。

海外でも同じような脆弱性をついた事件が発生しています。ブリテッシュ・エアウェイズやVisionDirectの事件はこのBlogでも書いていますが、 国内、海外問わず成功事例が出てきており、そしてそれがここ1年に集中している事から考えると、この攻撃はしばらく続くと思います。

言い方を変えれば、「非保持」(の周辺)が危ない。そうした事実を示唆していると言っても過言ではないでしょう。

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

更新履歴