GW前に一度この記事に関して書いていたのですが、PCがフリーズして原稿データが吹っ飛んでしまったキタきつねです。カード情報漏えい(専門にやや近い)という事もあり、リベンジで記事を書いてみます。

scan.netsecurity.ne.jp

2018年10月31日に完了した調査機関による調査結果によると、旧サイトのシステムの一部の脆弱性を突いたことによる第三者の不正アクセスにより、2015年7月8日から2018年8月5日の期間に当該サイトで購入した一部の顧客のカード情報が流出し、不正利用された可能性が確認された。

個人情報が流出した可能性があるのは、2015年7月8日から2018年8月5日の期間中に「(旧)エーデルワイン オンラインショップ」にてカード決済をした一部の顧客で最大31,231会員。ただし、その内30,091件はカードの有効性確認を行ったと推測されるもので、実際に決済が成立している注文数は1,140件で、カード名義人名、カード番号、有効期限、セキュリティーコードが漏えいした可能性がある。

(Scan NetSecurity記事より引用)

■公式発表 弊社が運営する「エーデルワイン オンラインショップ」への不正アクセスによる 個人情報流出に関するお詫びとお知らせ

◆キタきつねの所感

皆様のGWは如何でしたでしょうか?私は溜まっている記事やら原稿に追われまくっており、記事を書いている時点で、正直”休みという気分では無い”感覚で過ごしております。

このブログを訪問いただいている多くの方々は『お休み』している感じで、GW中は大体1/4程度のアクセス数で推移しています。お休みでリフレッシュし、元号も変わって良い(2度目の)年のスタートとして頂きたいなと思います。

余談が過ぎましたが、エーデルワインの事件、もたもたしている間にpiyologでもこの事件が取り上げられていました。最近記事の投稿ペースが早い、敬愛するセキュリティリサーチャーの先輩piyokango氏の記事とは少し違った視点で、この事件を見てみれたらと思います。

まず気になったのが、攻撃されたのが『旧サイト』という公式発表部分です。8月5日まで運営していた旧サイトから個人情報(カード情報)が漏洩した、つまり新サイト側では大丈夫だったという事を指している訳ですが、旧→新の移行期は新サイト構築にエネルギーが注がれ、旧サイトのセキュリティ(監視)体制が甘くなっていたのも事件の遠因となっていると推測します。

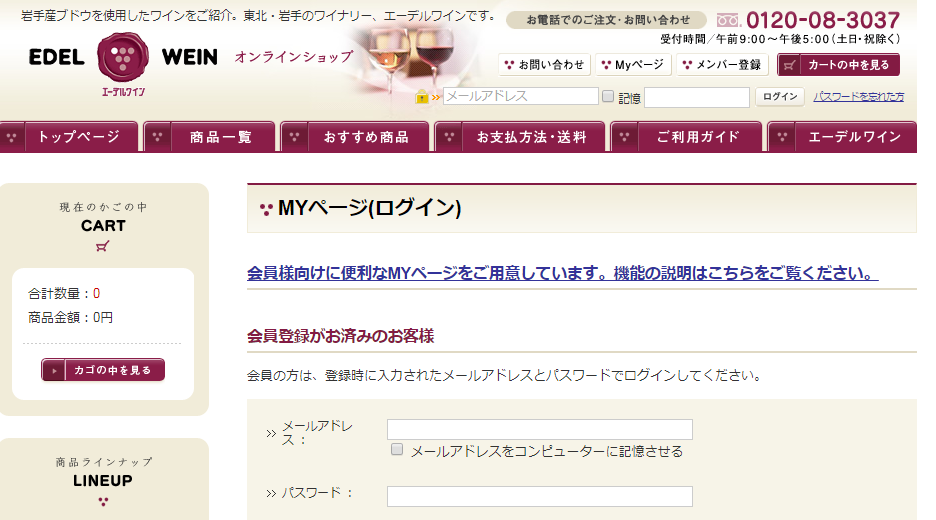

では旧サイトはどんなサイトだったのでしょうか?

2018年7月のサイトイメージを某所の魚拓で見てみると、こんなサイトイメージでした。気になる所では右上に会員ログイン(新規登録)がある所でしょうか。

※情報漏えい事件の多くは会員機能の部分を攻められてインシデントに発展しています。

魚拓なので、実際にシステム内には入れませんが、ログインページが残っていたので見てみると、、、気になる部分を発見しました。

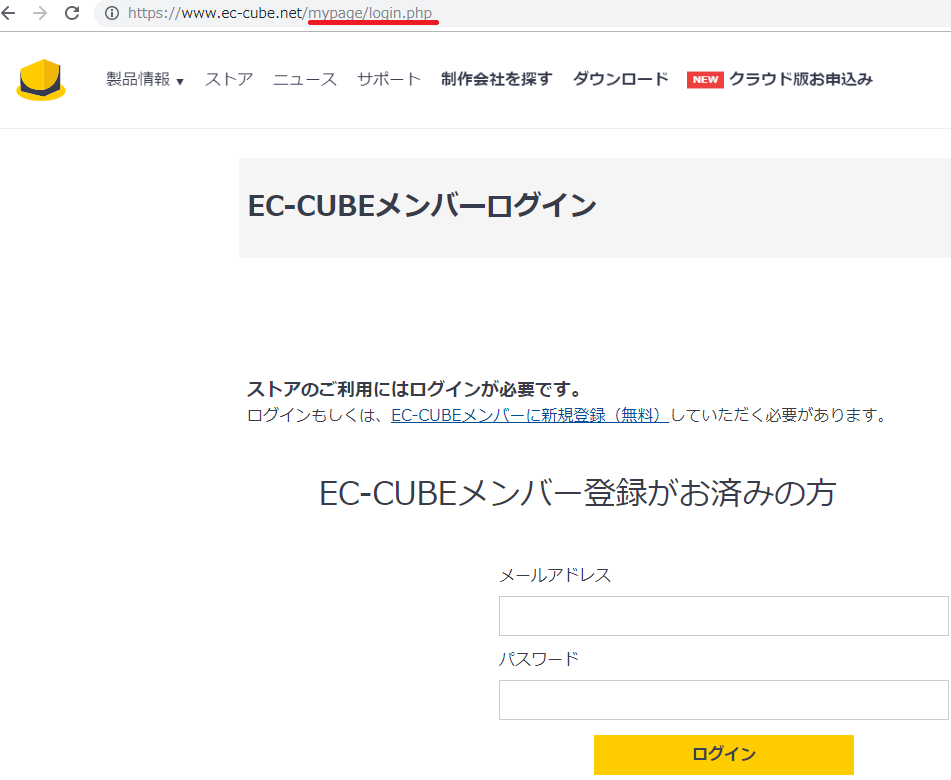

多くのECサイトの場合、ECサイト構築パッケージを使ってサイト構築をしていると思いますが、それが現れている様に思えたのがサイトのURL部分です。

https://www.edelwein.co.jp/shopping/mypage/login.php

このURLの構成はどこかで見た覚えがあったので調べてみると、(断定はできませんが)EC-CUBEでよく見かける構成です。実際、EC-CUBEメンバーのログイン部分を見てみても、同じ構成になっている事が分かります。

EC-CUBE絡みのカード情報漏えい事件としては、例えば去年5月の森永乳業の通販サイトがあります。よく使われる人気のパッケージだからこそ、狙われやすい。これはApache Struts2等も同じかも知れません。

foxsecurity.hatenablog.com

因みに森永乳業のログインページが事件発覚前にどうなっていたかと言うと、

https://kenko.morinagamilk.co.jp/mypage/login.php

やはり同じURL構成になっていました。

エーデルワインの旧サイトがEC-CUBEで構築されていたという想定で考えるならば、事件を引き起こした可能性があるとすると、例えば

①EC-CUBEが最新化されてなかった(パッチ当て失敗)

②EC-CUBEにサードパーティ製のプラグインを利用し、プラグインに脆弱性があった

③EC-CUBEの管理者権限を奪取された

④EC-CUBEの0ディ脆弱性を突かれた

等が考えられます。

とは言え③だとECサイト被害が多発すると思うので、①や②、一番可能性が高そうなのが③かなと思います。かつ新サイト構築でシステム担当が多忙だったので監視がゆるくなり、被害に気づけなかった。そんな感じなのかなと思いました。今回のエーデルワインの公式発表を見る限り、最終発表みたいですので、これ以上の情報が出てくる事はなさそうなので、想像の域を(いつもながら)越えませんが、EC-CUBEでサイト構築をされているECサイト運営者は今一度、自社サイトのセキュリティを確認される事をお勧めいたします。

さて、今回の不正アクセスを許した脆弱性についての想像は、この程度なのですが、カード有効性を多量にやられてしまった部分については、まだどうしてやられてしまったのか?が分かりません。(再び想像・・・すると)③で管理者権限を奪取され(または①②でEC-CUBEの脆弱性を突かれて管理者権限を奪取され)、クレジットの試行回数制限を外されてしまったというシナリオなら、何となくストーリーがつながってきます。

クレジットカードの有効性確認は、DarkWeb等で購入した(であろう)カード番号が実際に使えるかどうかをチェックする攻撃であって、ECサイト(エーデルワイン)側には大きな漏洩は発生しませんが、他のサイトで不正利用されてしまう事を防ぐのは非常に難しくなるかと思います。

同様な攻撃は、昨年末のPayPayでも発生していますが、一種の『クリーニング』行為であって、自ECサイトではなく、他ECサイトにも迷惑をかける事につながります。そうした意味では、信頼の輪を裏切った事に他ならず、有効性チェックを大量にやられてしまった側の責任は重いのだという認識が重要かと思います。

参考:PayPayのキャンペーンの早期終了 - Fox on Security

もう1つ気になったのが、事件の時系列です。事件の把握から発表まで7ヶ月かかっています。

・2018/9/28 カード会社から流出懸念の連絡を受ける

・2018/10/31 調査機関による調査が完了

・2019/4/23 事件を発表

その部分について、公式発表ではこう書いています。

今般サイバー攻撃という特異性から調査に時間を要することとなりましたが、以上の事実が確認できたため、本日の発表に至りました。

辻さんもTwitterで疑問を呈してましたが、フォレンジック調査が10月末に完了しているのですから、そこからの期間(6ヶ月)を考えても、異常に発表まで時間がかかりすぎです。警察、カード会社等との調整に一定時間が必要となる事はあるかと思いますし、もしかしたら有効性チェックの正確な件数を把握するために、更に追加調査でもしてたのかも知れませんが、第1報(推定→詳細が判明したら第2報が普通)も出さずに6ヶ月は、この手のカード情報漏えいに関する公式発表では見たことがありません。

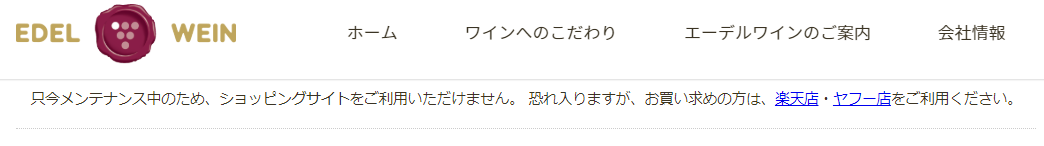

最後に、これはどうでも良い部分ではありますが、エーデルワインの訪問者(顧客)への通知は現在も『メンテナンス』が続いている事になっています。訪問者は、ホームページの下の方にスクロールしてNEWSを見ないとカード情報漏えい事件が発生した事に気づけないのは、インシデントを発生させたECサイトとしてはどうなのかな?と思います。 ※消し忘れでしょうか・・・

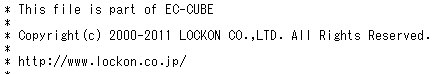

※8/27追記 EC-CUBE使用ver調査結果:v不明 (魚拓:2018/7/7調査)

http://www.edelwein.co.jp/shopping/js/css.js

EC-CUBE利用は確認されましたが、差分情報を持ってない為、Verは不明

更新履歴

- 2019年4月30日PM(予約投稿)

- 2019年8月27日PM EC-CUBEバージョン調査結果を追記