全国でもトップクラスの牡蠣の出荷量を誇るクニヒロの通販サイトからカード情報漏えいが発表されていました。

www2.uccard.co.jp

公式発表

(WEB魚拓)

2.個人情報流出状況

(1)原因

弊社が運営する本サイトのシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出の可能性があるお客様

2018年12月22日~2019年12月6日の期間中に本サイトにおいてクレジットカード決済をされたお客様491名で、流出した可能性のある情報は以下のとおりです。

・クレジットカードの名義人名

・クレジットカードのカード番号

・クレジットカードの有効期限

・クレジットカードのセキュリティコード番号

(公式発表より引用)

キタきつねの所感

連日のカード情報漏えい発表記事で、当ブログに来訪頂いた方も「飽きている」とは思いますが、カード系のセキュリティは私の専門分野(追いかけているテーマ)でもあるので、ご容赦下さい。

まず、公式発表を見ると、漏えい期間が2018年12月22日~2019年12月6日と記載されており、約1年間侵害に気づかなかった事が分かります。12月末の経産省の注意喚起より前ではありますが、去年はECサイト(特にEC-CUBE)からのカード情報漏えいが例年の倍近く出ていたので、クニヒロは、そうした事件報道、注意喚起に対する感度(自社のECサイトが攻撃を受けるかも知れないという認識)が鈍かった気がします。

現在サイトは閉鎖されているので、魚拓サイトから調査をしていきます。2019年10月(侵害が発表されている期間)の魚拓が残っていましたので、こちらを見てみます。

すると、ソースには昨日も見た様なJavaScriptを呼んでいる所があり、

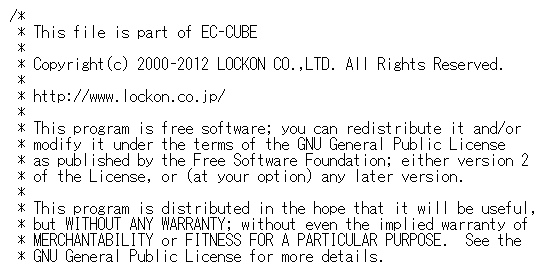

EC-CUBEの痕跡が出てきました。

EC-CUBEの2系は2007年リリース、3系は2016年7月リリース、4系が2018年10月リリースとなっていますので、Copyright(2000-2012)から2系が確定します。

そして2012年リリースとなると、v2.12が2012年5月にリリースされているので、(v2.11は2011年リリース)昨日の「道具屋さん本店」と同様に、v2.12と考えて良さそうです。

2系ユーザは可能であれば、事故リスクを考えると、早期に3系や4系、あるいは他のフレームワークに移転する事を検討すべきかと思います。

もし2系を継続するのであれば、最低限の対策としてv2.17(現時点での最新版)に移行し、実装方法にミスが無いか(ディレクトリの意図しない公開、管理者アクセス制限等)チェックする事を強くお勧めします。

昨年末の経産省の(異例の)注意喚起とEC-CUBEの告知を再掲します。

www.meti.go.jp

www.ec-cube.net

余談です。現時点でそうした意図は無いかと思いますが、今回の公式発表のURL構成が長期間残らない可能性を感じるものでしたので、WEB魚拓を取っておきます。(インシデントの公式発表は、1年くらい経つと『消されてしまう』所が意外にあるので・・・)

7月に入り、今年1月にフォレンジック調査が完了したインシデントが公表されました。去年も7月以降に急にカード情報漏えいの発表が増えたので、今年も(EC-CUBEユーザの)警戒が必要かと思います。

海外でも長期にわたる巣籠り生活で、ECサイトの売り上げが増えており、そこを狙ったデジタルスキミング事件も出ていますので、日本でも現在進行形でECサイトが狙われている可能性を感じます。

Magecartの攻撃では、JavaScriptが狙われている部分は変わりませんが、外部ライブラリやGoogleアナリティクスを狙った高度な攻撃も報告されており、大手ECサイトが脆弱性を突かれてカード情報を漏えいする、そんなケースも、日本で出てくる気がしてなりません。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴