新しいAndroid端末への攻撃手法、URLバー(インセプションバー)を使った騙し(Fake)は、日本でも警戒すべきかも知れません。

nakedsecurity.sophos.com

このトリックは、Android版のChromeブラウザが貴重な小画面のスペースを節約する方法を悪用しています。携帯端末のウェブページをスクロールすると、Chromeのアドレスバーが消えて、ページをさらに見ることができます。Fisherはこれを使って偽のUI攻撃を仕掛けました。

(中略)

Chrome for mobileでは、ユーザーが下にスクロールすると、ブラウザがURLバーを非表示にし、URLバーの画面スペースをウェブページに渡します。

ユーザーはこの画面スペースを「信頼できるブラウザUI」と関連付けるので、フィッシングサイトは独自の偽のURLバー、つまりインセプションバーを表示することで、それを使用して別のサイトとして装うことができます。

(NakedSecurity記事より引用)

◆キタきつねの所感

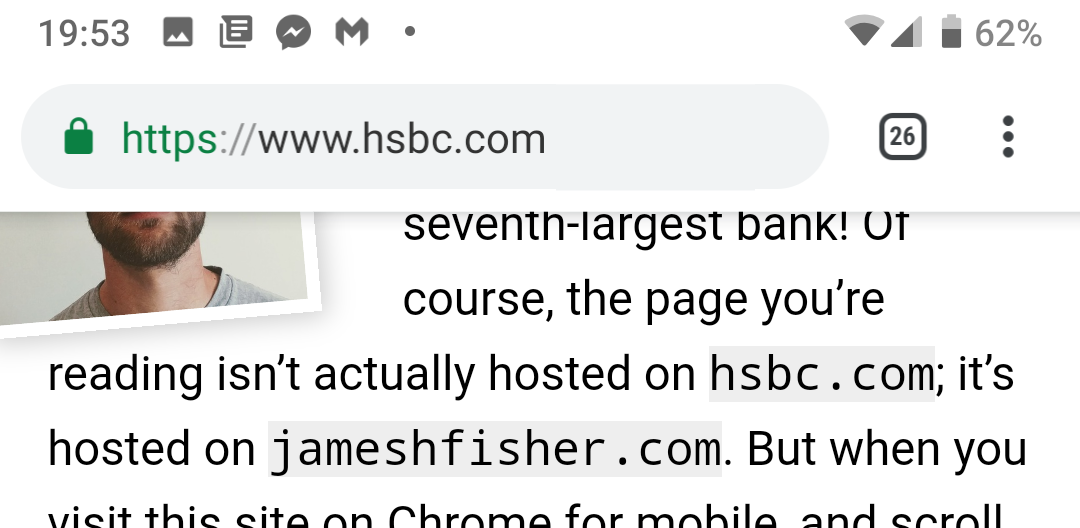

記事の元サイトの動画を拾いたかったのですが、ちょっと難しいかったので、キャプチャー画像で説明すると、まずはAndroidのChromeの脆弱性である事を前提とし、最初に表示されるのが『http://jameshfisher.com』の正規のサイトURLで、EV証明書の緑付きの鍵マーク+URL表示されている事が分かります。

この画面を下にスクロールすると、最初に表示されていたURLバー(正規)が消えます(Chromeの機能)。ここに偽のURLバーを表示するスクリプトを仕掛けておくと・・・

何とHSBC(香港上海銀行)のサイトと表示されたURLバー(偽)(http://www.hsbc.com)が表示されてます。単純ではありますが、この脆弱性を突いた攻撃は見た目が正規のURLを指していますので(しかも緑のEV証明書・・・)、偽サイトを本物と勘違いさせて、ID情報等を窃取する、あるいは中間者攻撃を仕掛けるといった様々な発展攻撃が容易にできそうな気がします。

Android端末のアンチウィルスソフト等では当面検知しないかもしれませんので、最初に出てくるURLバー(正規)をきちんと確認する事が重要かも知れません。

こうした「人の脆弱性」を突く攻撃・・・長いGW休みボケで注意力が低下しているユーザは気をつけた方が良いかと思います。

更新履歴