朝起きると、、カード情報漏えいのニュースが出ていて慌てて記事を書いてますが、、、JIMOSという名前に既視感が・・と思ったら、8月下旬に漏洩の可能性があるとして記事を書いていた件の続報(詳細報)が出たという事の様です。

tech.nikkeibp.co.jp

公式発表 不正アクセスによるお客様情報流出に関するお詫びとご報告|JIMOS ジモス

化粧品や健康商品の通販を手がけるJIMOS(ジモス、福岡市)は2019年10月15日、不正アクセスを受けて10万7661件のクレジットカード情報が流出した可能性があると発表した。カード会員名とクレジットカード番号、有効期限に加え、セキュリティーコードも流出した可能性がある。

同社が運営する通販サイト「マキアレイベル」「Coyori」「代謝生活CLUB」で2014年1月1日から2019年7月26日までにカード情報を入力した顧客の情報が流出した可能性がある。さらに同社が以前運営していた通販サイト「酒蔵.com」で2014年1月1日から2016年3月30日までにカード情報を入力した顧客も同様に流出した可能性があるという。

JIMOSの親会社ナックの広報担当者は「サーバーの脆弱性を突かれて第三者に不正アクセスされたのが原因」と話す。「期間中に入力されたクレジットカード情報は全て流出した可能性がある」という。

(日経XTECH記事より引用)

◆キタきつねの所感

既に、前回のカード情報漏えいの疑いがあるという発表の際に、EC-CUBEの痕跡は見つけているので、

foxsecurity.hatenablog.com

今回の発表との差分を見ると、、、まずは件数が、4サイト分という事もあるかと思いますが、10.7万件と最近のかーど情報漏えい事件の中では多い事が挙げられます。また、フォレンジックの詳細(追加)調査の結果という事になるのかと思いますが、前回のJIMOSの発表では、3サイト(マキヤレイベル、Coyori、代謝生活CLUB)が対象だったのが、1サイト(酒蔵.com)が増えてました。

プレミア焼酎・日本ワイン│こだわりのお酒専門通販【酒蔵.com(酒蔵ドットコム)】

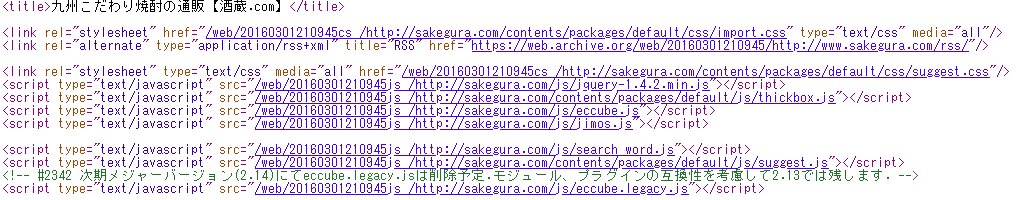

既にサイトが閉鎖されている様なので、魚拓サイトから2016年3月のサイトを調べてみましたが、、、この頃には、ソースコードに、

EC-CUBEの痕跡があります。この頃はどうやら2.1.13だった様です。

2016年4月~現在のサイトは、ソースコードを見ても明らかに構造が違いますし、EC-CUBE痕跡は見つかりませんでしたので、EC-CUBEから移転したのではないかと思います。

現在のサイトの保有者表記は、「Copyright(c) 株式会社ナック All Rights Reserved」、2016年3月「Copyright © JIMOS.CO.LTD. All rights reserved.」となっていましたので、事業譲渡等でサイトオーナーが変わった際に、サイトも再構築(EC-CUBEから移転)したと思われます。

同社が以前運営していた通販サイト「酒蔵.com」で2014年1月1日から2016年3月30日までにカード情報を入力した顧客も同様に流出した可能性があるという。

(公式発表より引用)

公式発表の漏洩期間と、魚拓サイトの証跡が一致してきました。その事から考えられるのは、

①2016年3月以前からEC-CUBEで構築したサイトが侵害を受けていた

②2016年3月末で停止した旧サイトのデータが残っていたところを、他のサイトと同じ時期(~2019年7月)に攻撃を受けた

辺りでしょうか。他の3サイトが攻撃を受けていた事を考えると、昔から侵害されていた(①)というよりかは、サイトオーナーが変わってからも旧サイトが放置(ログイン可能)となっていた(②)可能性の方が高い気がします。

この推測が正しければ、サイト閉鎖時に顧客データを消さなかったJIMOSに責があると思います。JIMOSは顧客データを消してから、あるいはホームページ構成物を全部削除してから、撤退すべきだったのではないでしょうか。

※11/6(水)に日本プライバシー認証機構(JPAC)様からセミナーのお話を頂きました。国内のカード情報漏洩のみならず、海外のあまり知られてないカード情報漏洩事件などを解説したいと思ってます。良かったら下記開催案内もご覧いただけたら幸いです。

www.jpac-privacy.jp

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴