ディノスではなく、セシールが狙われるのは、攻撃者の意図がある気がしてなりません。記事を書いている時点(11/23)では、Security Nextさんの記事も出されていませんでしたが、不正アクセスの発表が出てました。

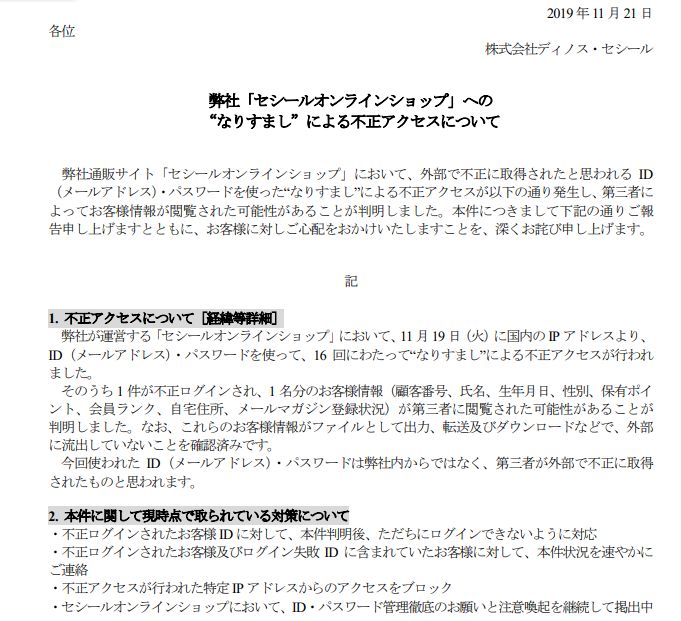

■公式発表 弊社「セシールオンラインショップ」への“なりすまし”による不正アクセスについて

◆キタきつねの所感

「セシールオンラインショップ」として、2019年に入って5回目のパスワードリスト攻撃の発表です。事件発表まで至らないリスト攻撃は発表されないかと思いますので、リリースが5回という事を考えると今年は相当攻撃が多いのかと推測します。少し前までは海外IPからの攻撃が主体でしたが、ここ暫くは国内IPからの攻撃が続いています。

来年の東京五輪などを見据えての攻撃ツール(防衛策)の確認・・・そんな形での攻撃なのかも知れません。

その推定理由としては、ディノス、セシールと2サイトある中で、セシールだけが突出して攻撃を受けているからです(ディノス側は最近攻撃を受けていません)。また事件リリースを見ても分かる通り、不正侵入がポイント不正利用(※金銭的成功)にまで行きついてないケースの方が最近は圧倒的に多いのです。金銭的な動機が無い事から考えると、、テストしているという考え方の方がしっくりきます。

不正アクセス攻撃をリスト化してみると(※下記記事山椒)、確証はありませんが、セシールサイトは「練習」で攻撃している事が分かるかと思います。毎回不正侵入が少ない時点で検知されては、攻撃側にとってはうま味はほとんどありません。

foxestar.hatenablog.com

こうしたセシール対策実施している、検知(防衛)技術については一切表に出てきませんが(※注:それもセキュリティ対策だと思います)、今年東大のスタートアップ企業に出資をし、更にセキュリティを強化していこうという考えを持っている事が分かります。

scan.netsecurity.ne.jp

尚、防衛技術だけでなく、積極的なインシデント情報発信、中でもリリース内容が他社に情報連携(啓蒙)する部分も、日本企業が見習うべき点が多い気がします。

そのうち・・・セシール式セキュリティ対策といったものが売りに出るかも知れませんね。

(是非、ご教授頂きたい・・・)

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴