Office365アカウント侵害による不正メール送信事件が報じられていました。

www.security-next.com

CMの調査会社である東京企画のメールアカウントが不正アクセスを受けて迷惑メールが送信された問題で、同社は調査結果を明らかにした。

同社のメールアカウント1件が不正アクセスを受け、1月16日13時半から14時ごろにかけて、同社従業員を装った迷惑メールが多数の取引先に向けて送信されたもの。

その後の調査で、不正アクセスの接続元はアラブ首長国連邦やイギリスだったことが判明。送信された迷惑メールには、宛先として顧客のメールアドレス9958件が記載されており、受信者間で流出した。

メールの本文には、「Access to View File」と記載されたリンクがあり、誘導先はIDやパスワードを詐取するフィッシングサイトだったという。

不正アクセスを受けた原因について同社は、パソコンではマルウェア感染の痕跡は見つかっておらず、パスワードスプレー攻撃によりアカウント情報が特定された可能性が高いとしている。

(中略)

同社では多要素認証の導入や「Office 365」における定期監査の実施など、再発防止策について検討を進めるとしている。

(Security Next記事より引用)

公式発表(東京企画)

・メールアドレス流出についてのご報告(2020年1月27日)

キタきつねの所感

パスワードスプレー攻撃が気になって記事を読んでいたのですが、侵害を受けたアカウントは「Office365」である事が対策案を読んでわかりました。Office365は非常に便利だと使っていて思いますが、マイクロソフトの実装の問題もあり、いくつかの弱点があります。

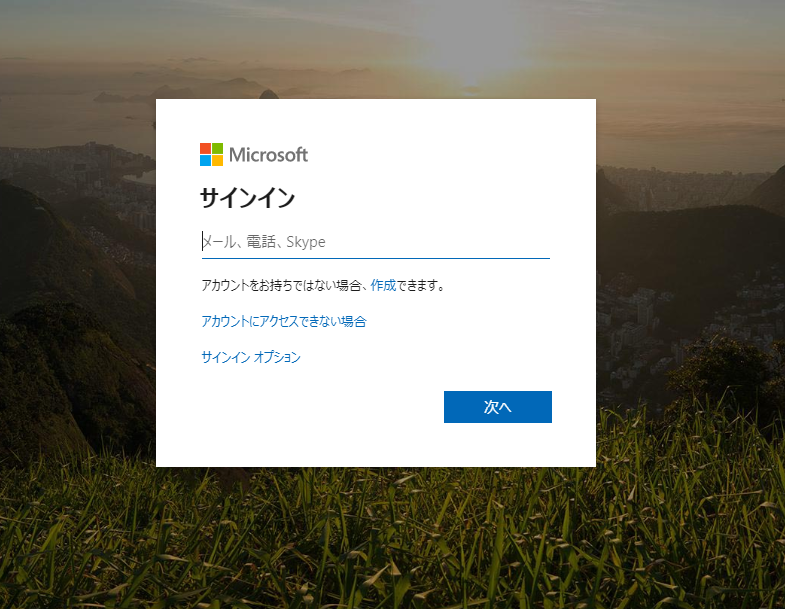

その1つが共通URLとなるログイン画面です。

ここまで入ると、多要素認証や他のセキュリティ対策がオプション導入されてなければ、メールアドレスとパスワードが合っている場合、例えそれが不正アクセス試行であったとしても対象のアカウントにログインが可能です。

今回侵害を受けた東京企画の公式発表に書かれていた問い合わせメールアドレスを試しに入れると(実在しているメールアドレスなので)、ここまでは辿りつけてしまいます。

(不正アクセスになってしまうのでパスワード試行はしませんが)

一般的にはOffice365のアカウント侵害は、他でサイトで使い回ししていた認証情報(IDとパスワード)が使われるか、フィッシングメール等に騙されて、本物そっくりのフィッシングサイトに入力したIDとパスワードが窃取される事によって発生する事例の方が多い気がしますが、今回の公式発表ではパスワードスプレー攻撃だったと推定されています。

参考:

gblogs.cisco.com

パスワードスプレー攻撃とは、防衛側の攻撃検知や複数回試行のアカウントロックを避ける様に、攻撃側がゆっくりと攻撃(例えば1日1回だけ対象アカウントに不正ログイン試行する)する方法です。

パスワードスプレー攻撃

組織に対するパスワードスプレー攻撃は、通常、誤ったアクターがテナントから有効なユーザーの一覧を正常に取得した後に使用されます。 誤ったアクターは、ユーザーが使用する共通のパスワードを知っています。 これは、実行される安価な攻撃であり、ブルートフォースアプローチよりも検出が困難なため、広く使用されています。

(マイクロソフトHPより引用)

この攻撃が成功したという事は、勝手な推測で言えば、対象となったアカウントのパスワードが脆弱であったのだろうと思います。

Office365を利用する企業側としては、東京企画の対策案に書かれている様に、監視を強めるのは、正規アカウント所有者が「入力ミスをした」事との区別がつかないので、なかなか防げない気がします。

多要素認証をかける事はかなり耐性が高くなるとは思いますが、最近のフィッシングサイトは2要素目までフィッシングサイトで入力させてしまう事もやってきますので、生体認証や持ち物認証(ICカードか登録携帯電話等を使った)であればともかく、SMT-OTPやOTPトークンを利用する場合は、中間者攻撃を防げない場合もありますので留意が必要かと思います。

今回の攻撃に関しては、公式発表に対策のヒントがあるかと思います。

4.本件に関する調査結果

(4)不正アクセスに利用された接続元は、アラブ首長国連邦及びイギリスのものです。

(公式発表より引用)

海外にも頻繁に出張が発生する日本企業でなければ、海外からのログイン試行が多い事について、もっと気を遣うべきであり、場合によってはアクセス制限をかける、あるいは(可能なのか分かりませんが)海外の出張者のログイン試行には多要素認証を必須とするといった対策も考えられるかも知れません。

Office365は全世界で多くのユーザが利用しているが故に「狙われやすい」という事も、導入企業は認識すべきですし、マイクロソフトにも多要素認証のオプションがある事を理解すべきかと思います。

docs.microsoft.com

こうした追加セキュリティ対策(多要素認証等の導入)にはコストがかかるものであり、すぐに予算がつかない企業もあるかも知れません。そうした場合、まずは従業員へのパスワード教育を早期に手を打つべきかと思います。

そうでなければ、攻撃を受けた被害者なのに、自分の組織の正規アカウントからの迷惑メールで顧客企業等に攻撃をしてしまう加害者にもなってしまう、それがこの攻撃の恐ろしい所なのです。

また、パスワードスプレー攻撃は、ハッカーが1つの企業だけでなく複数の企業に対して同時並行で攻撃している可能性もありますので、既に攻撃を受けているかも知れない、とう視点でセキュリティ担当者は気を引き締めるべきかと思います。

参考:

cpc.jpac-privacy.jp

本日もご来訪ありがとうございました。

Thank you for your visit.

更新履歴