ランサム被害についての最新レポート情報が出ていました。

www.tripwire.com

2019年の終わりにランサムウェアの状態を報告した新しいレポートでは、状況は改善されていません。

セキュリティ会社Covewareが公開した新しい調査によると、2019年の第4四半期には、身代金の平均支払額が2倍以上になり、2019年の第3四半期の41,198ドルから84,116ドルに達しました。

Covewareのレポートによると、これは、RyukやSodinokibiなどのランサムウェアの亜種が、ますます多額の金銭を強要しようとして大企業の被害者を標的にするためにますます使用されていることを反映しているとのことです。

たとえば、リュークの身代金の支払いは、企業の被害者にとっては驚異的な最高額の78万ドルに達しました。

一方、Covewareのレポートでは、Dharma、Snatch、Netwalkerなどのランサムウェアとしてのサービスの亜種が、多くの小規模ビジネスにどのように打撃を与えているが、身代金の要求は1,500ドルと低い。

(Tripwire記事より引用)※機械翻訳

キタきつねの所感

元ソースはこちらのレポートの様です。

www.coveware.com

ランサム被害額が2倍という所はTripwire記事と同じなので割愛しますが、面白そうなデータで言うと、ランサムを払った際の「解除キー入手比率」は98%と、身代金を払うとほぼ解除キーが入手可能という所が目新しいデータの気がします。

2019年の第4四半期に、身代金を支払った企業の98%が実用的な解読ツールを受け取りました。これは2019年第3四半期と横ばいです。

支払い成功率は、ランサムウェアの種類や脅威の攻撃者グループによって異なります。たとえば、Phobos、Rapid、Mr。Decランサムウェアに関連する特定の脅威アクターグループは、支払い後に一貫してデフォルトになることがわかっています。

ランサムウェアの被害者は、支払いを検討する前に、亜種と脅威の攻撃者に関する情報を探す必要があります。

(Coveware記事より引用)

と記事にある通り、解除キーを貰える場合とそうでない場合については、ランサムの種類や攻撃者によりますので、まずは情報収集が大事な様です。

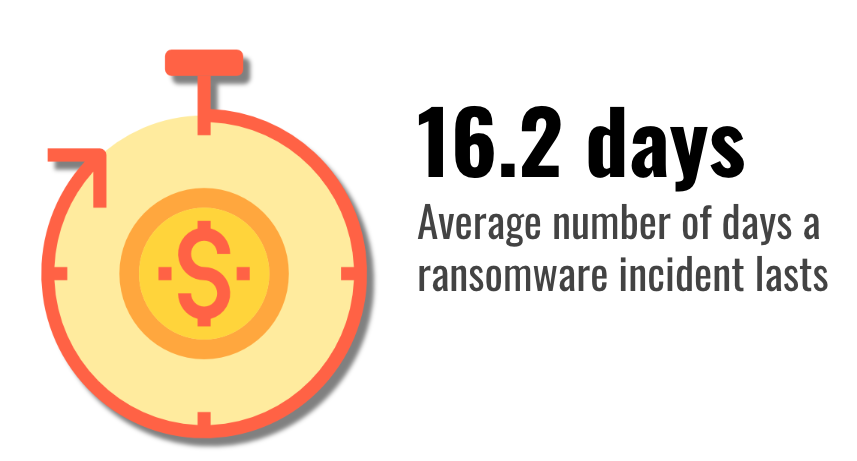

別なデータでは、ランサム被害を受けてからの平均復旧日数が出ていましたが、

16.2日だそうです。インシデント対応計画を考える際には、少なくても10日以上復旧までかかるとみなしておく必要がありそうです。

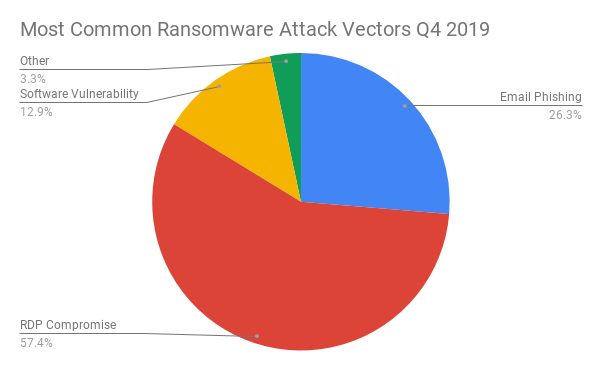

次のデータは衝撃的でした。攻撃ベクター(攻撃を受けたルート)について、Eメールの比率は26.3%と全体の1/4に過ぎません。半分以上(57.4%)がリモートデスクトップ経由の攻撃です。

昨年6月に関連記事を書きましたが、思った以上に脅威になりつつある様です。この攻撃ベクターについて、日本企業の実害がまだ少ないが故に、「今年は警戒すべき」かも知れません。

foxsecurity.hatenablog.com

参考:

blog.trendmicro.co.jp

攻撃対象の業種も海外データらしさを感じます。日本とは違い、公共分野、とヘルスケア分野が継続して被害を出している事が分かります。(※日本も警戒すべき分野ではありますが)

レポートの中身が気になった方は、もう少し参考になりそうなデータがあると思いますので、元ソース(Coveware)の英語記事をご覧ください。

本日もご来訪ありがとうございました。

Thank you for your visit.

更新履歴