既にpiyokango氏が記事をまとめていますが、その侵害の中身が気になったので、Classiの不正アクセス事件について調べてみました。

business.nikkei.com

公式発表(4/13)※4/16更新

1.第三者による不正アクセスの概要について

Classiは、2020年4月5日(日)夕刻に予期しない事象が発生し緊急でサービス停止をしておりました。これについて、不正アクセスの疑いを含めて調査を開始し、外部専門会社の協力を得て不審ファイルや通信ログを解析したところ、外部の攻撃者により不正アクセスが行われていたこと、および、この不正アクセスにより閲覧された可能性のある情報の範囲とその内容が、4月11日(土)に確定しました。

なお、4月6日(月)のサービス再開時点で、すでに必要な対応は完了しております。4月6日以降の不正アクセスはございません。

2.不正アクセスが行われた時間について

期間 2020年4月5日(日)14時5分~同日16時19分

3.閲覧された疑いのある情報

・Classiを利用するためのID(約122万人分)

・パスワードが暗号化された文字列(約122万人分)

※パスワード自体は対象ではございません。

・任意記入の教員の公開用自己紹介文(2,031件)

(公式発表より引用)

キタきつねの所感

結論を先に書いてしまうと、様々な疑問点が浮かび上がってきましたが、情報開示された内容からは、よく分かりませんでした。

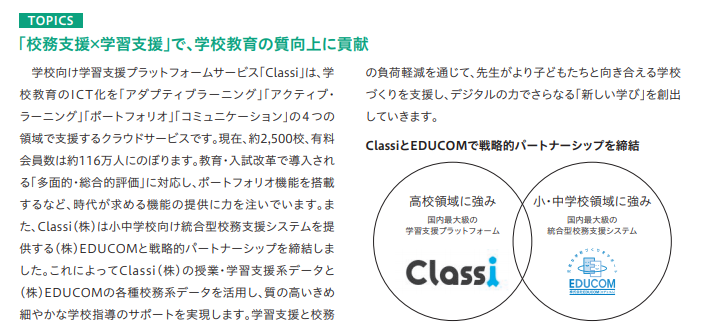

まず気になったのが、Classiのセキュリティ体制です。こちらを見て不思議に思ったと言うのが正直、この事件を調べようと思ったきっかけです。Classiのサービス紹介の中には、

「大切な情報だからこそ、安心のセキュリティシステムで」

「Classiは、各基準・ガイドラインを満たしたクラウドインフラを使用しています。サービスの安全対策も行っておりますので、安心してお使いいただけます。」

と明示されており、サービスの安全性についても下記の通りのセキュリティを考えたシステム構築をしていると書かれています。

IPアドレス制限が任意になっている所が気になりましたが、この概要図を見る限りですが、どこに穴(脆弱性)があって、不正アクセスが成功したのか分かりませんでした。

※親会社のベネッセは過去に大型の個人情報漏えい事件を起こしていますので、当然セキュリティは考えた上で、Classiのシステム設計をしたのだろうと推察します。

もう1つ気になったのが、不正アクセスの時間です。フォレンジック調査により不正アクセスがあったのは、約2時間であったと書かれています。

不正閲覧された可能性があるデータは、約122万件です。

また、不正閲覧された可能性があるとは発表されていますが、データが漏えいしたとは公式発表には書かれていません。

まずは教職員の特権が乗っ取られて不正閲覧された可能性を考えましたが、122万件を2時間・・・という事や、複数の学校をまたいで情報が閲覧は出来ないと思います。

更に上位特権ユーザである、Classi運営側の特権が侵害された可能性はあるものの、(流石にそこは厳格に管理されていたと思うので)あまり現実的ではないかと思います。

サイトのログイン画面も見てみましたが、特に気になる所はありませんでした。

また、学生(保護者)のパスワードの設定部分が某所に出ていたので見てみましたが、脆弱なパスワード設定は(一応)されてない様な要求になっているかと思いますので、普通にログイン画面から侵入された可能性は考えられません。

そうなると、何らかの形でデータベースを不正閲覧されたと推測されるのですが、データベースの管理体制を改めて上記図で確認すると、

「データベースは学校単位で暗号化された安全なデータ格納方式で管理」していたとされています。

全てデータベース上のデータが暗号化されていたとすると、不正閲覧されたとは発表されないと思われます。では暗号鍵が学校毎に複数ある状態で管理されていて、IDと暗号化パスワードと、教員の自己紹介文がどうやって漏えいするのだろうか?と考えると、IDと教職員自己紹介文は機微な情報でないという事で平文保存されていた可能性が高いのではないでしょうか。

(以下根拠がない、勝手な推測となります)

ここまでの条件を考えると、不正アクセスが成立する可能性としては、以下の2つがありそうな気がします。

・DBを外部に意図しない公開をしていた

・クラウドの基幹システムの内側に不正侵入されRAT経由でDBを不正閲覧された

・また内部不正があった

前者であれば、脆弱性診断ミス等の責任が相当重い気がしますが、理由としてはすっきりします。(AWS等で一昨年あたりまでよく見かけたパターンです)

後者であれば、基幹システムの内側に入られている事になるので、Classiのセキュリティ体制に大きな問題があった事を意味します。

※現在の公開されている情報からは、読み取れない原因部分なので、ただの独り言です

余談です。改めて不正閲覧された約122万件を考えてみます。ベネッセの2019年アニュアルレポートを見ると、Classiの利用は約2500校、会員数が約116万人となっていますので、この数字が伸びていたと考えると「ほぼ全件」が対象となってしまいます。

しかし、不正アクセスを受けて各学校から発表された内容を見ると、被害を受けてない学校も結構ある様です。この事から考えると、約122万件の中には学生に加えて、教職員や保護者が含まれていたのかと推測します。

更に余談です。Classiを利用している某学校の発表内容を見ていると、Classiのセキュリティ対策が(不正閲覧をされた所は置いておくとして)しっかりとしていた事が分かります。

「分割され暗号化されて保管している」・・・の部分です。

これは恐らく個人情報(もう少し機微な情報)の管理を言っているのだと推察します。

機微な情報を暗号化した上で、分割保管しているという事なのだと思いますが、暗号鍵の管理がしっかりしていれば、セキュリティ対策としてはかなり強固で、外部攻撃には非常に耐性を持っていたと言えそうです。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴