定期巡回しているUCカードのリリースを見ると、新たなカード情報漏えいが出ていたのですが、昨年9月の事件の最終報が出た事による発表でした。

www2.uccard.co.jp

公式発表

1.本件の概要

(1)対象となる可能性のあるお客様

①2019年8月23日11:55より同9月3日10:47の間に本サービスを利用し

②クレジットカード情報を入力する不正ページへと誘導され

③クレジットカード情報を入力されたお客様

※最大 321件となります。(公表当初には最大1,269件としておりましたが、各クレジットカード会社での調査等により、可能性のある件数が減少しております)

(中略)

2.情報流出の原因

サーバーログ解析の結果、海外からの不正アクセスにより、管理系機能のファイルアップロード機能を経由してサイト内のファイルが不正に改ざんされたことが特定されております。

(6/19公式発表より引用)

キタきつねの所感

最終報を見ると、カード情報漏えい件数が減っています(1,269件>321件)。詳細フォレンジック調査で影響範囲が縮小した場合、一般的にはECサイト事業者の諸々の対応コストを下げる事にもつながります。

しかし、初報でカード情報漏えいの知らせを受けたユーザは、既にクレジットカードを再発行していると思いますので、事件を受けての対応コスト面はあまり変わらないかも知れません。

この件では、去年記事(EC-CUBE)を書いていました。今回の最終報を含め、改めてサイトをチェックしたのですが、

foxsecurity.hatenablog.com

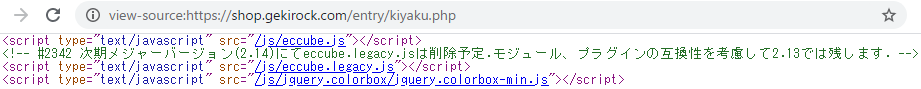

現在稼働しているサイトのソース、前回調べた時は気づかなかったのですが、気になる部分がありました。ナントナクミオボエガアルコメントアウトデス

EC-CUBEv2.13に特有のコメントアウト(<!-- #2342 次期メジャーバージョン(2.14)にてeccube.legacy.jsは削除予定.モジュール、プラグインの互換性を考慮して2.13では残します. -->)がしっかりと残っています。

EC-CUBE証跡もしっかりと出てきました。

問題は、これが『現状のサイト』で確認された 事です。

激ロックエンタテインメントの公式発表(6/19)を見ると、既に対応済(サービス再開)となっています。

4.再発防止策について

被害拡大の防止のために本サービスの提供を停止するとともに、再発防止策を講じるため、内部調査に加えて専門・中立的な外部の調査会社に依頼して調査を行いました。

当該調査の結果を踏まえ、旧サーバーを廃止した上で新規でシステムを構築し、現在サービスを再開しております。

(6/19公式発表より引用)

恐らく、専門・中立的な外部の調査会社の助言に従って、Web改ざん検知、WAF・・・といった追加対策を、書いてないだけで、実施されているのかとは思います。そう信じたい。

しかし外から見ると、EC-CUBEの2系のパッチを当ててない状態である(v2.13のまま)様に思えますので、『新規システム』なのに、脆弱性を抱えたままである事を危惧します。

※2系の最新バージョンはv2.17です

www.ec-cube.net

尚、普通であれば、外部の調査会社は、ソフトウェアは最新化(少なくてもv2.17へ更新)すべきであると助言すると思います。

イーシーキューブ社は、相次ぐ被害を受けて、1月に各運用環境(要は2系、3系、4系)でのチェックリストも出しているので、EC-CUBEを利用したサイト運営者は、こちらを確認されると良いかと思います。

www.ec-cube.net

2系だと、ExcelとPDFの以下の様なチェックリストがダウンロードできます。

※EC-CUBEユーザの実装ミスのチェックリストですが、そのまま攻撃に使えてしまう脆弱性なので、早めに確認される事を強くお勧めします。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴