地銀数行の口座からドコモ口座へ不正送金被害が発生した件、まだ広がりを見せていますが、単純な事件要因ではなさそうなので、少し調べてみました。

mainichi.jp

NTTドコモの電子マネー決済サービス「ドコモ口座」を利用し、地方銀行口座から不正に預金を引き出される被害が相次いでいる。各行はそれぞれの口座とドコモ口座を連携させるための新規登録を停止。被害件数や被害総額は調査中だが、今後拡大する可能性もある。

8日までに被害が確認されたのは、七十七銀行(仙台市)、中国銀行(岡山市)、東邦銀行(福島市)、滋賀銀行(大津市)、鳥取銀行(鳥取市)の5行。このほか、大垣共立銀行(岐阜県大垣市)でも不正の疑いのある取引があった。

ドコモ口座は、開設時に登録した銀行口座から入金することで、ウェブ上で買い物や送金などができる。ドコモの顧客ID「dアカウント」と、銀行口座の情報があれば簡単に作れるため利用者は増えており、地銀を中心に35金融機関が導入している。

ドコモによると、不正利用した第三者は何らかの方法で預金者の銀行口座番号や暗証番号などを入手。預金者本人になりすましてドコモ口座を開設し、そこへ入金する形で銀行口座から預金を引き出したとみられる。銀行やドコモは情報流出は確認されていないとしているが、銀行口座をウェブで簡単に使えるサービスの利便性を突かれた形だ。

(毎日新聞記事より引用)

公式発表(NTTドコモ)

キタきつねの所感

既に識者の方々が色々と分析をされているpiyologで記事が出ているので、調査する必要はないかなと思って違う事件を調査していたのですが、本務の関係で調査依頼があったので、昨日午後に少し調べていました。

現時点での所感を先に書いてしまうと、NTTドコモが事件全体の責を問われている感がありますが、決してドコモダケが悪い訳ではないと思います。

事件の概要図をまとめてみると、以下の様になります。

dアカウント(ドコモ口座)はメールアカウントだけで簡単に開設できてしまいますが、普通のフリーメール等と同じで、NTTドコモだけにサービスが閉じていれば特に問題が無い部分です。

※NTTドコモはメールアカウントのみでアカウント開設できる部分は改修する様です。

※9/11追記 電話番号を用いた「SMSによる二段階認証」に加え、利用者の顔と本人確認書類を画面表示に従って撮影・提出させる「eKYC」(Electronic Know Your Customer)も実施する予定との事。また、被害を受けたのは11行とドコモが発表していますが行名は発表してませんので上記図は更新してません。

しかし、今回のドコモ口座は、外部の金融機関と連携して口座送金が出来る様になっていますので、ここでdアカウント(ドコモ口座)の持つ”お手軽さ”が外部から狙われたと思われます。

この全体の構図は、7idに7Payが紐づけられ、後に不正購入事件が発生した件とどこか似ている気がします。

参考:7Payの緊急会見を読み解く - Fox on Security

昨日、ドコモ口座の登録手続きを色々とテストしていたのですが、口座振替の部分からはNTTデータ(銀行側)のサイトに遷移するので、NTTドコモとしては本人確認については分からない部分(責任範疇外)だったかと思います。

どんな手順だったのかを追ってみると、ドコモ口座に入ると、赤線の部分から銀行口座への紐づけ手続きが開始されます。

少し端折りますが、住所、職業、利用目的などを記入・選択した後に、ネット口座振替受付サービス画面に入るのですが、ここからNTTデータの提供サイト(https://bc-pay.jp/・・・)に遷移します。

この後、各銀行の本人確認に入っていくのですが、本人確認手段については、(本人確認の画面を見る限り)各行バラバラです。

各社の記事を見ると、全ての銀行でキャッシュカードの暗証番号を要求している様に書かれていましたが、9/9時点で口座振替の新規登録を停止してなかった銀行の画面をいくつかみた限りですが「暗証番号を要求してない」と思われる所も存在していました。

例えば以下の様な所です。※銀行名は伏せます

別な銀行では、以下の様な本人確認入力(生年月日+電話番号)でしたし、

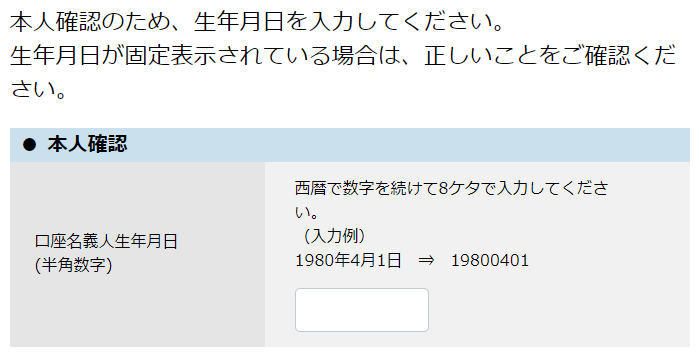

さらに違う銀行では、シンプルに生年月日だけ要求されている所もありました。

この画面の後に、キャッシュカードの暗証番号要求画面が出てくる設計になっていた可能性もありますし(そこまではチェックしていません)、銀行独自のセキュリティを裏で被せていた可能性も十分あるかと思います。

しかし、いくつかの銀行では同じ画面で暗証番号を要求していました。

本人認証項目の設計に関して、今回不正被害が発生した銀行は昨日午後の段階で既にページがなかったので検証できませんでしたが、各行本人確認手段がバラバラであった中で、確認手段が甘い銀行が狙われた可能性を感じます。

例えば上記の銀行の様に、口座残高の下4桁まで要求していたとすれば、攻撃側からすると「すぐ諦めた」のではないかと思います。

また、銀行本体からの送金手続きにはOTPを要求する所が多い中、何故このサービスでは使わなかったのかな、という部分は少しひっかかります。

※1か月の送金上限が30万なので”リスク許容”という判断だったのかも知れません

色々と調べたのですが、自分の中で解決できてない部分があります。各社報道を読んでも分からないのが、銀行口座情報がどうやって漏えいしたか、です。

(以下推測が多分に含まれます)

今回NTTドコモ(まぁ口座情報は紐づけキー以外NTTドコモ側で持つ必要が無いので持ってなかったと思いますが)も、被害が発生した地銀も、自社/自行からは漏えいしてないとコメントしている様です。

では、どこから口座情報(口座番号、支店名、暗証番号等)が漏えいしたのか?と想像すると、口座番号は色々なサービスへの申込書などで書いているものが漏えいした・・・という可能性もありますが、暗証番号は流石に書かれませんので、漏えいする可能性があるのは、2か所しか思いつきません。

1つは、正規預金者がフィッシングにひっかかったという可能性です。

しかしだとすれば、1か月の入金限度額30万円(ドコモ口座)への不正送金を狙うよりも、銀行のネットバンクを直接攻撃した方が良いかと思うのですが、銀行側の守りが固い(例えばリスクベース認証等)ので、連携先のドコモ口座が狙われた可能性はあるかも知れません。

もう1つは、ネット口座振替受付サービスの様な、地銀のAPI連携先のサービス等が脆弱性を持っていて、暗証番号が解読されたという可能性です。

(ネット口座振替受付サービスについては)日本を代表するSIerのNTTデータがこの手の実装ミスをするとは、あまり考えられませんが、例えば暗証番号を入れさせる画面周りを提携するFinTechサービス事業者が、実は4回以上暗証番号を入れられる設計にしていた、あるいは時間が経つとロックが解除され暗証番号がまた入れられる設計であったとすると、数字4桁の組み合わせですので、こうした連携先への不正侵入が成功した場合、暗証番号が解読された可能性はあり得るかと思います。

いずれにせよ、現在までに出ている情報から考えると、NTTドコモだけが悪い訳ではなく、複数の要因が攻撃材料に使われて、今回の不正送金につながったのかと思われます。

9/10 AM追記

ドコモ口座の被害額が1000万円を超えると報じられています。最大30万円だとすると34人+が被害を受けた事になりますが、ドコモ口座スキームの「脆弱性」を突かれたとしては、言葉が乱暴ですが、あまり被害が大きくないという印象です。

※各銀行のログには、相当数の失敗ログが残っているものと思われます。

www3.nhk.or.jp

9/11 AM追記

昨日のドコモの会見で、総被害は11行、66件、約1800万円、最大被害額が60万円(2か月分の入金上限)である事が発表されていました。

金融庁からも呼ばれ、ドコモが謝ったので、被害額は全額保証される事になりそうですが、やはり地銀側にも瑕疵があったという印象は変わりません。ドコモがauやソフトバンクユーザーも囲い込もうとdアカウント開設の閾値を下げていた(メアドだけでOK)のが裏目に出たのかと思いますが、7payに続き・・という事になりますので、金融系口座と紐づく場合は、本人認証を厳格に行うべきであると金融庁がリードしていく気がします。

やはり、まずは銀行側に残っていると思われる不正アクセス試行のログ分析結果が無いと、外部からは「暗証番号」がどうして漏えいしたのか、という部分は見えてきません。

徳丸さんや、三上さんはリバースブルートフォースだった可能性を指摘されていますが、66件という被害件数(※少ない方だと思います)から考えると、仮に1口座3回までの暗証番号試行だったとしても、理論上、66万回の不正試行(例えば「9999」を66万口座で試す)をすれば当たる訳ですから、可能性としてはありそうですが、現時点ではドコモは否定しています。

――(銀行側が)総当たり攻撃を受けていたという話もあるが、何か把握しているか

前田:銀行側からそのような情報共有は受けていない。多くのユーザーに使っていただくために(多くの銀行と)連携を進める中で起こってしまった事象だが、各銀行におけるセキュリティ対策は、各銀行で実施されていると認識している。

(中略)

――銀行と(システムを)接続する際に銀行側の仕様に従うとあったが、銀行からドコモに対してセキュリティ面のチェックはなかったのか

田原:銀行口座の名義とドコモ口座の名義をチェックしていない状況があり、銀行からチェックしてほしいという話があった。セキュリティに関する要望は互いに出しており、改善を進めてきた。

(ITMediaNews記事より引用)

もう1点。ドコモ口座の名義(例:鈴木)と銀行の名義(例:佐藤)が違っていても問題なかった・・・ここはドコモ側がドコモ口座サービスの設計時にチェック項目として入れておくべきだった気がします。

9/13 AM追記

また少し被害範囲が拡大した様です。9/11時点で、12行(※2行は名前が出てないかと思います)、73件/1990万円と報じられています。週明けには被害額が2000万円を突破するかも知れませんね。

ドコモの記者会見後に、ドコモや被害を受けた地銀から事件詳細について公表されてませんが、各社の報道を見ると・・・ドコモがリバースブルートフォース攻撃を記者会見で否定(銀行からそうした報告を受けていないとコメント)した事もあり、被害を受けた預金者が以前にフィッシングに引っかかっていたという可能性もあるかなという印象です。

www.itmedia.co.jp

9/17 AM追記

出張をしており、最新ニュースをキャッチアップする(じっくり考える)時間がなかったのですが、今週に入ってゆうちょの記者会見があったり、ドコモ口座以外の掲載連携(送金)事業者にも影響が出たりと、事件の影響範囲が拡大しています。

既に追記で書くような範疇を超えているので、改めて時間が取れたら記事にまとめられたらと思いますが、事件の全体像としては7Payの事件スキームと同じ感じがします(多くのサービスが連携する際のチェックや責任分解不備)。つまり各社は7Payの事件を”教訓”にしてなかった・・・言っても過言ではないかと思います。

また、各メディアの論調がドコモや地銀、あるいは他の決済サービス事業者を攻める論調が強いのですが、「預金者本人」もフィッシング等に引っかかってないとこの事件は成立しませんので、複合的な要因が引き起こしたものと考えられます。

mainichi.jp

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴