Krebs氏のブログ記事で非常に気になるものが出ていました。APT攻撃が恐ろしいというよりも、利便性を高める為に連携が強くなったプラットフォームが攻撃対象となるという事なのかも知れません。

krebsonsecurity.com

銀行業界の大手であるNCR Corp. [ NYSE:NCR ]は、先月末、サードパーティの金融データアグリゲーターであるMintおよびQuickBooks Onlineが数百の金融機関で使用されるオンラインバンキングプラットフォームDigital Insightへのアクセスを一時的にブロックするという異常な措置を講じました。その後、サイバー犯罪者が集約サイトを使用して消費者アカウントを監視および流出させる一連の銀行口座乗っ取りに対応して出されたこの禁止措置は廃止されました。しかし、この事件は、パスワードの不正使用と戦う際のデジタルバンキングプラットフォームの適切な役割に関する新たな疑問を提起します。

10月29日に、KrebsOnSecurityは、米国の信用組合とDigital Insightの顧客の最高セキュリティ責任者から、彼の機関が先週数十個の顧客アカウントをハッキングしたと聞いた。

銀行の情報筋によると、攻撃者は不正なログインを自動化しているようです。これは、5〜10分ごとに新しいアカウントにアクセスするいくつかの異なる12時間で1週間にわたって行われました。

最も懸念しているのは、多くの場合、アグリゲーターサービスがクレジットユニオンのサイトから送信された多要素認証のプロンプトを通過しなかったことです。つまり、攻撃者はユーザー名とパスワードだけで顧客のアカウントにアクセスできます。

「奇妙な部分は、攻撃者が多要素チャレンジを受けている場合とそうでない場合があります」と、NCRが2社のアクセスをブロックしたためにMintおよび/ QuickBooksの侵害を疑ったと付け加えたソースは言いました。プラットフォーム上の銀行のWebサイト。

KrebsOnSecurityに提供された声明の中で、NCRは10月25日金曜日に、同社がDigital Insightの顧客に「特定のサードパーティ製品の集約機能が一時的に停止された」と通知したと述べました。

(中略)

今年の「オンラインバンキングの脆弱性のリスク」で述べたように、オンラインバンキングで脆弱なパスワードまたは再利用されたパスワードを選択すると、銀行が多要素認証を提供している場合でも、サイバー窃盗犯によってアカウントが盗まれる可能性がかなりありますログインプロセスの一部。

詐欺師は、脆弱なパスワードまたはリサイクルされたパスワードで保護された顧客アカウントの銀行Webサイトを常に調査しています。ほとんどの場合、攻撃者はハッキングされたサイトから大量に盗まれたメールアドレスとパスワードのリストを使用し、それらの同じ資格情報を使用して、さまざまな銀行のアカウントへのオンラインアクセスを許可するかどうかを確認します。

(Krebs on security記事より引用)※機械翻訳

◆キタきつねの所感

Krebs氏の記事は読みごたえがあるものが多く、実は上の引用部分は半分程度でしかありません。

機械翻訳(※Google翻訳を使っています)が読みずらいのはご容赦頂くとして、少し補足を入れると、MintやQuickBooksはアメリカでよく使われる会計ソフトですが、家計管理としてもよく使われています。

ですので、銀行口座などと連動して使う事によってより利便性が上がるので、今回問題となっている、NCR社が提供しているデジタルバンキングプラットフォームサービスに、多くの銀行がサービス利用(接続)しています。

NCR Digital Services Delivery Platform: Digital Services for Multiple Channels and Segments | NCR

違う見方をすれば、ハッカーから見ればアグリゲータプラットフォームは、とても魅力的な「攻撃対象」となってきています。そこでの「穴」は常にハッカーに探されており、プラットフォームに接続する銀行によってはセキュリティの意識が違ったりするので、今回の様な問題が発生する可能性は常にあります。

記事の中では、いくつか(今後日本が)懸念されるポイントがありますが、その1つが・・・

銀行の情報筋によると、攻撃者は不正なログインを自動化しているようです。これは、5〜10分ごとに新しいアカウントにアクセスするいくつかの異なる12時間で1週間にわたって行われました。

パスワードスプレー攻撃です。現実に海外では攻撃に使われ始めているのが、この記事からも伺えます。

参考:

japan.zdnet.com

そして、スプレー攻撃以上に怖さを感じたのが、多要素認証回避の部分を攻められたと思われる所です。

最も懸念しているのは、多くの場合、アグリゲーターサービスがクレジットユニオンのサイトから送信された多要素認証のプロンプトを通過しなかったことです。つまり、攻撃者はユーザー名とパスワードだけで顧客のアカウントにアクセスできます。

Krebs氏は8月にこの手法について書かれていて、これを読むと、

The Risk of Weak Online Banking Passwords — Krebs on Security

Mint、Plaid、 Yodlee 、YNABなどのサードパーティの金融集約サービスでは、預金残高の閲覧といった際には、いくつかの銀行は多要素認証を要求しない(利便性向上)運用になっている様で、外部に流出しているIDとパスワードを使って(つまりパスワード使い回しのユーザを狙って)、銀行アカウントにログインする様です。

この前段階として、銀行のAPIを悪用してIDとパスワードが有効かどうかをチェックできるツールが使われている様です。

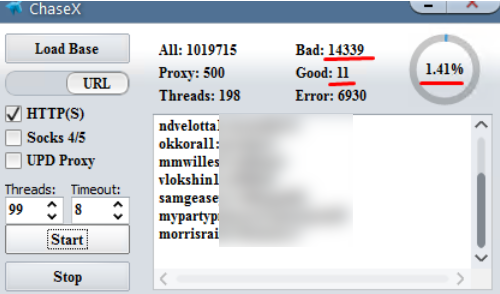

※画像はKrebs on Security記事より引用

この画像の解説コメントには、

パスワードを再利用するチェースバンクの顧客を対象とするために使用できるパスワードチェックツールのスクリーンショット。ほぼすべての他の主要な米国の銀行のために、このようなツールがあります。

と書かれており、Dark/Deep-Web上では、こうしたツールが攻撃者が容易に入手可能であり、日常的に多くの銀行顧客に対し、「ID」と「パスワード」の有効性確認が行われている事が伺えます。

こうした前準備がされた上で、今回の様にNCR社がMintやQuickBooksと連携する「Digital Insight」を一時的とは言え停止した、、、という事は、ハッカーの攻撃が一部成功し、不正送金にまでつながった(あるいは危なかった)事を示唆しています。

今回の事件について、Krebs氏の推測は、パスワードを使い回ししている銀行顧客で、かつ銀行によっては一部機能に対して多要素認証をかけてない部分が狙われたと分析しています。

ハッキング(不正送金)が成功した理由については、

これは、 PayPal、 Zelle、および他の多くの純粋なオンライン金融機関が、顧客がマイクロデポジットの価値を検証することでアカウントをリンクできるようにするためです。たとえば、PayPalと銀行口座の間で資金を転送できるようにしたい場合、会社はまずリンクする口座に2、3枚の小さな預金を通常数セントで送金します。これらの正確な金額を確認した後にのみ、アカウントリンクリクエストが許可されます。

PayPal送金の例を出して、少額送金の成功で(連携サービスとの)アカウントリンクが許可される部分が突かれた可能性や、SIMクローンでのOTP窃取について触れていました。

こうした巨大なプラットフォーマーが提供する、アグリゲーター(多サービス管理)サービスは、日本でも様々な取り組みがされていますが、各金融機関でバラバラのセキュリティ思想であった場合や、他サイトとの連携、全体設計での脆弱性が突かれた場合に、不正被害が生じる可能性があるので、連携する先まで含めた全体的なセキュリティチェックが重要なのではないでしょうか。

そうした意味においては、既存のサービスが増築・改築されていくアグリゲーターサービスであったとしても、シフトレフトすなわち、(追加サービスに対する)設計段階でのチェックをしっかりする事が求められていると思います。

個人ベースでは、金融機関(アグリゲーター)が設定するセキュリティ設定に対して出来る事がないが故に、多要素・多段階認証を金融機関が(一部機能で)実装していたとしても、「パスワード」の強化をしないと被害を受ける可能性がある、その事をこの事例を他山の石として、今一度認識すべきだと思います。

最後に、Krebs氏の記事では、今回の攻撃がもっと拡大していく事を懸念しています。

日本でも警戒すべきだと強く思います。

KrebsOnSecurityは、彼らがそうだと主張し、私の情報源の信用組合の顧客を攻撃した詐欺師たちは、おそらく全国の数千の他の大胆な銀行のいずれかに対して同じ攻撃を使用することに移行しているでしょう。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴