iPhoneケース等の雑貨等を販売するCINRA.STOREからカード情報漏えいが発表されていました。

公式発表

2.個人情報流出状況

(1)原因

弊社が運営する「CINRA.STORE」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出の可能性があるお客様

2019年12月12日~2020年5月29日の期間中に「CINRA.STORE」においてクレジットカード決済をされたお客様337名で、流出した可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・ 有効期限

・ セキュリティコード

(公式発表より引用)

キタきつねの所感

公式発表に併記されているFAQを見ると、偽の決済フォームに誘導される様にWebページ改ざんがされたのが主な原因と発表されています。

Q1. カード情報流出の原因は?

本件サービスのクレジットカード決済にかかわるページが、不正アクセスにより改ざんされました。お客様が商品を購入する際、本来遷移するはずのクレジット決済代行会社のページではなく「偽の決済フォーム」に誘導することで、カード情報を不正に取得された可能性があります。なお「偽の決済フォーム」を経由する場合、正常な決済は行われず、お客様にはエラーの通知がなされる仕様となっておりました。

(公式発表より引用)

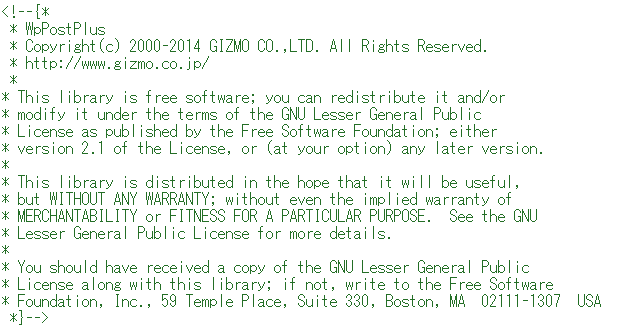

当該サイトは現在閉鎖中だったので、魚拓サイトから侵害があった期間の魚拓ページのソースコードを調べてみました。その中で、最初に気になったのが、こちらです。

EC-CUBEの証跡とよく似ていますが、別物なのでWpPostPlusを調べてみると、ギズモ社が提供するEC-CUBE連携のプラグイン(WordPress連携)である事が分かりました。

このプラグインはEC-CUBEの公式ストアで販売されていますが、対応バージョンは2.12~2.13.2となっており、最終更新は2014年で止まっており、少し古いバージョンまでしかサポートされてない事が分かります。

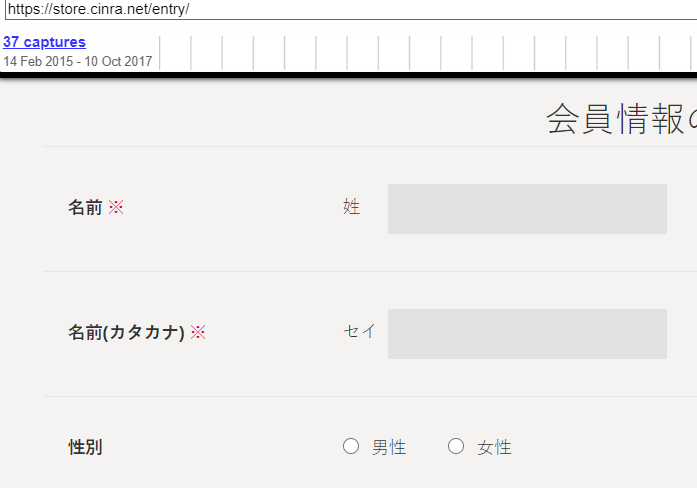

他にも、EC-CUBE利用の特徴が出やすい会員登録画面を見ると、フォルダ構成もEC-CUBEと同じでした。

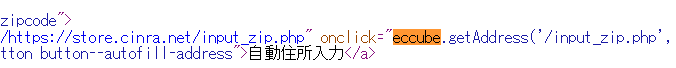

また、こちらのソースには、ec-cubeをコールしている部分が2か所ありましたので、EC-CUBEがECサイト構築のベースであるのは間違いないのかと思います。

但し、魚拓サイトからはバージョンが確認できそうな証跡は見つかりませんでしたが、以下のGIZMOの証跡(2000-2014)からv2.13が利用されていたと推定されます。

EC-CUBEバージョンの時系列は以下の形となります。

■EC-CUBEバージョンの推定表

| リリース日 |

バージョン |

| 2007/12/4 |

EC-CUBEv2.0リリース |

| 2008/4/10 |

EC-CUBEv2.1リリース |

| 2008/10/1 |

EC-CUBEv2.3リリース |

| 2009/5/19 |

EC-CUBEv2.4リリース |

| 2011/3/23 |

EC-CUBEv2.11リリース

|

| 2012/5/24 |

EC-CUBEv2.12リリース

|

| 2013/9/19 |

EC-CUBEv2.13リリース

▲CINRA.STOREの利用バージョン

|

| 2015/7/1 |

EC-CUBEv3リリース |

|

2018/10/11

|

EC-CUBEv4リリース

|

|

2019/12/12~2020/5/29

|

▲CINRA.STOREが侵害を受けた時期

|

| 2019/10/29 |

EC-CUBEv2.17リリース |

| 2019/12/20 |

経産省注意喚起 |

| 2019/12/23 |

EC-CUBE注意喚起 |

WpPostPlusがサポート切れとまでは言えないかも知れませんが、少なくても2.17に対応してない事が、インシデントの原因の1つと言えそうです。

仮にギズモ社がv2.17のリリース及び、自社プラグイン購入顧客に対して経産省やイーシーキューブ社の昨年末の注意喚起内容を告知できていれば、時系列上は、侵害より前に対応が出来た(間に合った)可能性があります。

もう1つの原因は、CINRA.STORE側が、更新が止まったプラグインを引っ張り続けた事かと思います。

少なくても年末の異例の注意喚起を受けて違うECサイト構築フレームに移行する、あるいはGMOや楽天、Amazon等のECモールに移転する、といった事を考えるべきだったかと思います。

年末の注意喚起を把握してなかったという可能性はありますが、情報収集も含めて、一度構築したECサイトの”最新化”という部分に問題があったと言えそうです。

余談です。今回の公式発表の一番下にさらっと書いてあって見過ごす所でしたが、今回被害を受けた「CINRA.STORE」はサービスを終了する様です。

※仮にECサイトを再開する場合、サイト移転しない場合はPCI DSS監査が要求されるはずですのでコストや労力を考えて、ECサイト閉鎖の判断になったのかと推測します。

繰り返しになりますが、EC-CUBE2系ユーザーは、上記注意喚起を改めてチェックし対策に漏れが無いか確認する事が重要です。

また、WpPostPlusを利用しているECサイト事業者(制作会社)は、別なサイトへの移転も含めて改めて対応策を検討された方が良いかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴