東映ビデオのオンラインショップからカード情報が流出した可能性があると報じられていました。

www3.nhk.or.jp

公式発表

2. 漏えいの可能性があるカード状況

(1) 原因

システムの一部の脆弱性をついたことによる第三者の不正アクセス。

(2) カード情報漏えいの可能性があると指摘を受けているお客様

2019年5月27日から2020年5月11日までの期間に当該サイトにおいてクレジットカード決済をされた最大10,021名(10,395件)のお客様。

クレジットカードの不正利用による被害等の発生状況から、カード会社と協議の上、上記期間にクレジットカード決済をされたお客様をご連絡の対象としました。

漏えいした可能性があると指摘を受けているクレジットカード情報は次の通りです。

・クレジットカード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

キタきつねの所感

東映ビデオ以外にまだ記事を書いてない事件が1件あるのですが、漏えいした可能性があるカード件数が1万件を超えているので、先にこちらの調査記事を書きます。

公式発表を丁寧に見ると、フォレンジック調査(5/29報告)では、不正アクセスの痕跡はあったものの、カード情報の漏えいにつながる直接的な証拠は見つからなかった様です。

1. 経緯

(中略)

2020年5月29日、第三者機関による調査が完了し最終報告書を受領いたしました。調査の結果、2019年5月27日から2020年5月11日の期間に弊社システムの一部の脆弱性をついたことによる不正アクセスを示す形跡が認められたものの、クレジットカード情報の不正取得に繋がる改ざんや不正プログラム等は発見されませんでした。しかしながら、クレジットカード会社等と協議を重ねた結果、同期間に弊社オンラインショップを利用されたお客様に注意を喚起しその利益を保護すべく、弊社がカード再発行費用等を負担することでカード会社等と連携し公表を実施することといたしました。

(公式発表より引用)

侵害を受けたサイトは閉鎖中なので、いつもの様に魚拓サイトを使って侵害を受けたサイトを確認します。

侵害を受けた(可能性がある)期間である2019年6月7日の魚拓が残っていたので、こちらを使って確認していきます。

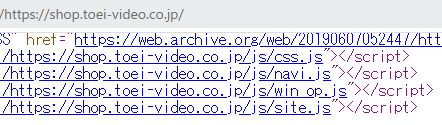

ソースコードには、今回も馴染みが深いJavaScriptの呼び出し部分がありました。

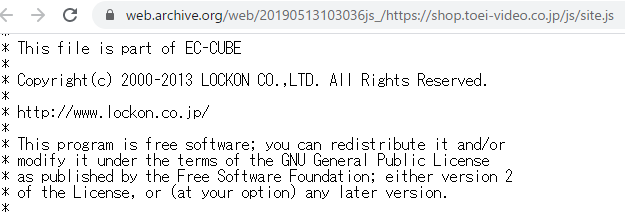

こちらを開いてみると・・・EC-CUBEの痕跡が出てきました。

コピーライト(2000-2013)から考えると、v2.13の様です。しかし、侵害を受けた時期にEC-CUBE(2系)を利用していたのは確認できましたが、この後東映ビデオが、v2.17(2019/10/29リリース)に更新した、あるいは別なスキーム(3系や4系)に移行した可能性も考えられます。とは言え、2020年の魚拓が残ってないので、v2.13を引っ張ったままだったのかどうかは不明です。

公式発表(FAQ部分)には気になる記載がありました。

Q: 何が原因で今回のことが起こったのですか?

A: 第三者により弊社が運営する東映ビデオ オンラインショップのシステムの一部の脆弱性をつかれたことが原因と指摘されております。

Q: セキュリティ対策は整備されていたのか?

A: フォレンジック調査会社にて、弊社システムのペネトレーションテスト(侵入テスト)も行って頂きましたが、緊急、または重大な脆弱性を認める箇所はございませんでした。ただし、軽微な指摘事項がございましたので、万全を期すためにシステム自体を破棄し、新しいシステムに移行予定です。監視体制につきましても強化した上でサービスを再開すべく構築を進めております。

(公式発表より引用)

フォレンジック調査会社の侵入テスト結果では、重大な脆弱性は見つかってないという事ですので、2系の最新であるv2.17に更新していた、年末のイーシーキューブ社の注意喚起を受けて、脆弱点をつぶしていた可能性がありそうです。

このフォレンジック調査結果だけを見れば、”カードデータの漏えいは無かった”可能性の方が高いのですが、(以下確たる根拠はありません)いくつかの要素から考えると、私はカード情報漏えいは発生していたと思います。

<推定材料>

①カード会社が東映ビデオから「カード情報が漏えいした可能性がある」と指摘

→不正カード利用が発生しており、不正利用被害者が東映ビデオの利用者だった事が判明している

②少なくても2019年6月7日時点ではv2.13を利用していた

→2系からのカード情報漏えいインシデントは2017年頃から発生しているので、この時点ではECサイトに脆弱性が残っていた可能性がある

③東映ビデオが、(予防措置も考えて)新システムに移行予定

→東映ビデオ側も現在のサイトセキュリティ状態に自信がない(又は何かを隠している)

ありそうなオチとしては、2019年末~2020年前半にかけてv2.17への更新や経産省/イーシーキューブ社の注意喚起を受けてサイトのセキュリティを見直した(この時点までは脆弱性があった)という事でしょうか。

この場合だとセキュリティを見直し後(例えば2020年前半)には脆弱性が無くなっているので、5月にサイト閉鎖した状態で侵入テストをしても、重大な脆弱性は見つからない可能性が高くなります。

とは言え、仮にこのオチが正しいかったとしても、疑問として残ってしまうのが、Web改ざんの痕跡や不正プログラム(JavaScript)が見つかってない点です。

ハッカーは何度も侵入しており、サイト更新(セキュリティ強化)がされた際に、危険を感じて痕跡を消したのかと想像しましたが、材料が少なすぎて、正解では無い気がします。

余談です。東映ビデオの公式発表はFAQもあり、問い合わせ窓口もきちんと設置されていて(インシデントの報告としては)素晴らしいものでしたが、1点だけ気になりました。

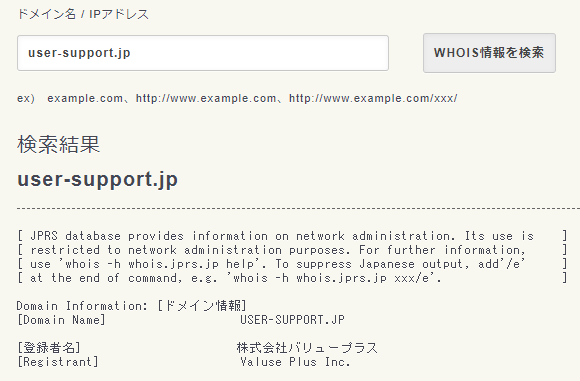

問い合わせのメールアドレスが、東映ビデオのドメインではありません。

「user-support.jp」は、コールセンターをお願いした所の様ですが、

www.valueplus.co.jp

今回の被害件数は少し多いので、似たようなメールアドレスからのフィッシング攻撃にが発生する可能性を感じました。

※考え過ぎな気もしますが、にゃん☆たく氏の下記の投稿を見ると、攻撃者が、名が知れた企業のインシデントに対して巧妙なフィッシングを仕掛けてくる事には十分な留意が必要かと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴