トレンドマイクロの国内法人に対する最新調査は、「緊急事態宣言前」であるにも関わらず、セキュリティ脅威が拡大している事を改めて教えてくれます。

www.47news.jp

国内の大手企業や自治体などの約4割でサイバー攻撃などによるシステム上の被害が発生し、被害額が平均で1億4千万円に上ったことが10日までに、トレンドマイクロの調査で分かった。盗んだ情報を暗号化して身代金を要求する手口が増えており、同社は注意を呼び掛けている。

(中略)

全体の約8割が、内部情報を盗み取ろうとする偽メールの受信や社員による不正サイトへのアクセスなど脅威を感じる事例があったと回答。

(共同通信記事より引用)

キタきつねの所感

冒頭にも書きましたが、この調査対象期間は2019年4月~2020年3月となっており、一部期間は新型コロナウィルスの影響を受けているものの、7都府県への緊急事態宣言(4/7)より前である事には留意が必要です。

とは言え、調査結果には国内法人が置かれている「危険な」状況が現れている気がします。とは言えインシデントの内容を見ると、”普通”です。大きな驚きはありません。

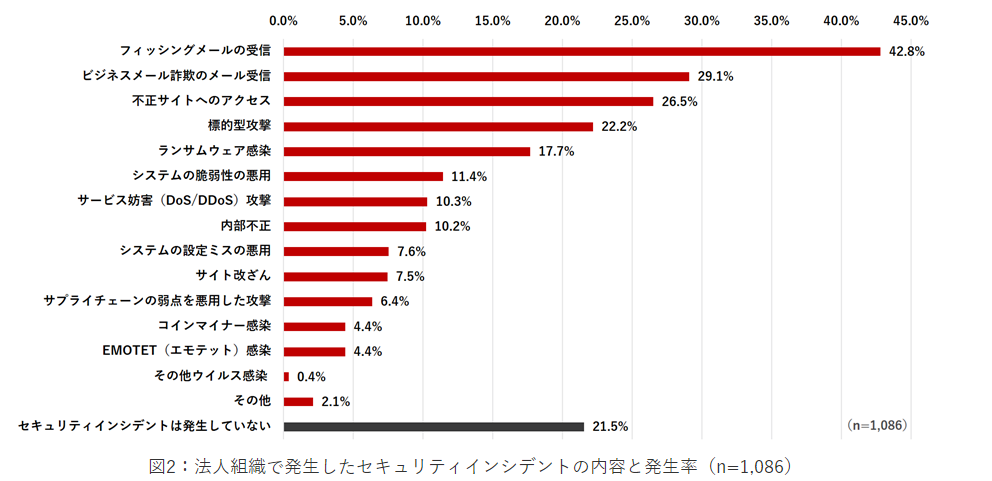

セキュリティインシデントの内容は「フィッシングメールの受信」が42.8%、「ビジネスメール詐欺のメール受信」が29.1%、「不正サイトへのアクセス」が26.5%、「標的型攻撃」が22.2%、「ランサムウェア感染」が17.7%と続きました。

(トレンドマイクロ発表より引用)

トレンドマイクロの調査結果を以下いくつか引用しますが、7月に入って活発化しているEmotetや、フィッシングメール数は相当多いかも知れませんが実害(事例公表)がまだ少ないビジネスメール詐欺(BEC)を除いては、程度の差はあれ、海外の兆候とあまり代わり映えしません。

注目すべきだと思うのは、「標的型攻撃」(22%が経験)と、今までデータにあまり出てこなかった「サプライチェーン攻撃」(6.4%が経験)というデータは、客観的なデータとしてその脅威を把握しておくべきかと思います。

今年に入ってから名が知れた企業(防衛産業企業や通信企業等)がインシデントを発表しているので、標的型攻撃の増加については、リスクが更に増している気がします。しかし、この調査データの中で、現在さらにリスクが大きくなっている可能性が高いのは、何と言っても「ランサムウェア」ではないでしょうか。

トレンドマイクロの発表では以下の様に解説+補足しています。

当社のインシデント対応事例からは、標的型攻撃で見られる巧妙な内部活動を行った上でランサムウェアによるデータの暗号化を行う手口を確認しています。標的型攻撃を経験している回答者の組織においては、機微な情報が窃取されるとともに、ランサムウェアによる身代金要求の二重の被害に遭う可能性もあります。実際に本調査では対象期間の間に200名近い回答者の組織でランサムウェア感染が発生しており、多くの法人組織でランサムウェアの攻撃が発生している実態が明らかになりました。

トレンドマイクロへの国内法人からのランサムウェア被害報告件数は増加しており(2019年7~12月:17件→2020年1~6月:37件)※2、標的を絞った上で高度な攻撃を仕掛ける手口に移行し、継続していることが考えられます。法人組織ではランサムウェアを単体の脅威ではなく、一連のサイバー攻撃の一つのポイントとして捉え、侵入から情報窃取、最終的なランサムウェアによるデータ暗号化まで、攻撃フローのどこかで脅威を検知する対策が必要です。

(トレンドマイクロ発表より引用)

国内外で発表のあったインシデント記事で、二重恐喝(データリークと、データ暗号化の2重で企業に金銭を要求する)には多くの企業が苦しんでいる状況がありますが、ランサムオペレータ(ハッカー)側が攻撃の戦略の二重恐喝に急速にシフトしてきている事に対して、日本企業の対応がうまくできていない事を、このデータは示唆していると思います。

多くのセキュリティ専門家が同じ事を言っていますが、私も、従来の「防御」中心の戦略では限界があると思います。これからは企業内にハッカーに侵入される事を前提として「検知」「対応」「回復」にも対策をしっかりしていかないと、次の調査データでは更に悪化した結果になってしまうと思います。

例えばISMSでは企業資産を明確にする事が求められていますが、年1回の活動になっている企業では、テレワーク環境など、コロナ禍で新たに出てきた領域に関してのリスク評価が、極端な例では、来年の監査まで先延ばしになっている可能性があります。

ハッカー側はそんな企業側の「仕方が無いよね。コロナだし。人がいないし。」という小さな井戸の中の状況に甘えている所を、冷静に「ビジネスとして」狙い撃ちにしているのが国内企業の置かれている現状なのではないでしょうか。

とは言え悪い事ばかりではありません。

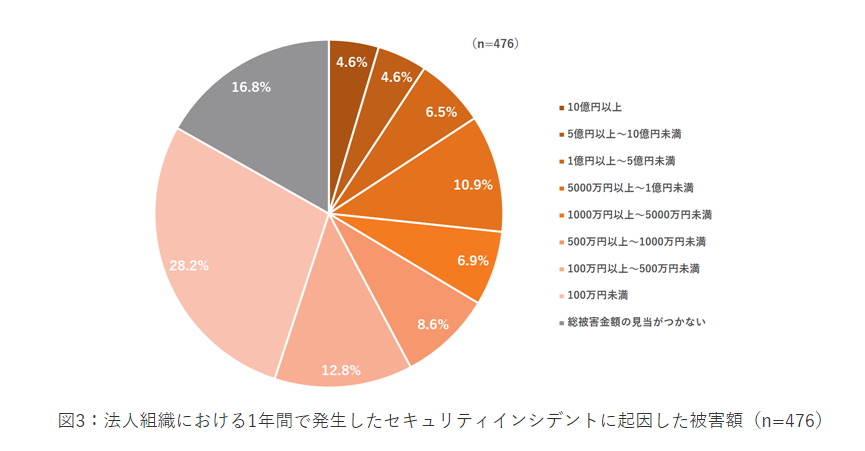

国内法人組織を対象とする本調査の43.8%が自組織においてセキュリティインシデントに起因した被害を経験したことが明らかになりました。システムやサービスの停止による損失額、インシデント対応にかかった費用から原因究明のための調査費用、改善策の導入、損害賠償といった事後対応を含めた年間平均被害額は約1億4800万円でした。また、セキュリティインシデント総被害額についてはセキュリティインシデントに起因した被害を経験したと回答した方のうち49.6%が1000万円未満の被害だった一方で、15.7%で1億円以上の被害が発生していました。

(トレンドマイクロ発表より引用)

今年に入ってからのサイバー攻撃関連のインシデントでは、名が知れた国内企業が被害を受けた事が多数発表/報じられています。その内訳をみると、大型のインシデントでは被害総額が1億円を超え、ビジネス継続にも大きな影響を与えた事が分かります。

最大リスクを考えて、セキュリティ対策予算が付きやすい状況に変わりつつあるとも言えるのです。

しかし、被害コストデータはほとんどが1000万円以下であるのも事実です。なので、「リスク許容」(従来と同じでいいのではないか)で良いのではないかと言われる経営者の方も多いかと思います。

そうした経営層に対しては、被害額が少なくても企業の経営層が謝罪会見を開いた事件がここ1か月内に数件あった事を思い出して頂くのが良いかと思います。こうした会見を受けて、当たり前の事ではありますが、セキュリティは経営層の責任でもあるという認識が(少し)広がった気がします。

こうした状況を上手く使って、セキュリティ担当の方は新たなリスクに向けて戦略的に予算(リソース)を向けていく事が重要です。

その際に留意すべきなのが、高価な機器(高い壺)を導入する事に安易に走るのではなく、サイバーセキュリティフレームワーク(CSF)で言う「検知」「対応」「回復」の不足部分をよく考えた上でバランス良くリソースを配分する事ではないでしょうか。

※参考:重要インフラのサイバーセキュリティを改善するためのフレームワーク 1.1版

www.ipa.go.jp

その為には「侵入される事を前提」としたリスクアセスメントの見直しが必須ですし、内部に侵入された所から始まる「内部脆弱性(侵入)テスト」も今まで以上に重要性が増しているのかと思います。

こうした部分でもし自社内だけでの対応が難しいのであれば、コンサル等の外部リソースを活用する事も考えるべきかと思います。

※注:キタきつね(当ブログ主筆)の本業はセキュリティコンサルなのですが、最近そうしたお問い合わせを(本業側で)頂く事があります。何かお困りごとがあれば、(本業の立場でになるかも知れませんが)アドバイスできるかと思いますので、メール(foxcafelate@gmail.com)を頂けたらと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴