昨年はランサムの2重脅迫が猛威を振るい、サイバー犯罪者に大きな利益をもたらす”大ヒット”戦略となりましたが、今年は更に攻撃が深化し3重脅迫(RDDoS攻撃)が一般化していく事が懸念されます。

www.bleepingcomputer.com

別のランサムウェアギャングは現在、DDoS攻撃を使用して、被害者に連絡を取り、身代金を交渉するように強制しています。

2020年10月、ランサムウェアギャングが、被害者のネットワークまたはWebサイトに対するDDoS攻撃を、身代金の支払いを強制するための追加ツールとして利用し始めていることを報告しました。当時、この新しい戦術を使用した2つの操作は、SunCryptとRagnarLockerでした。

(中略)

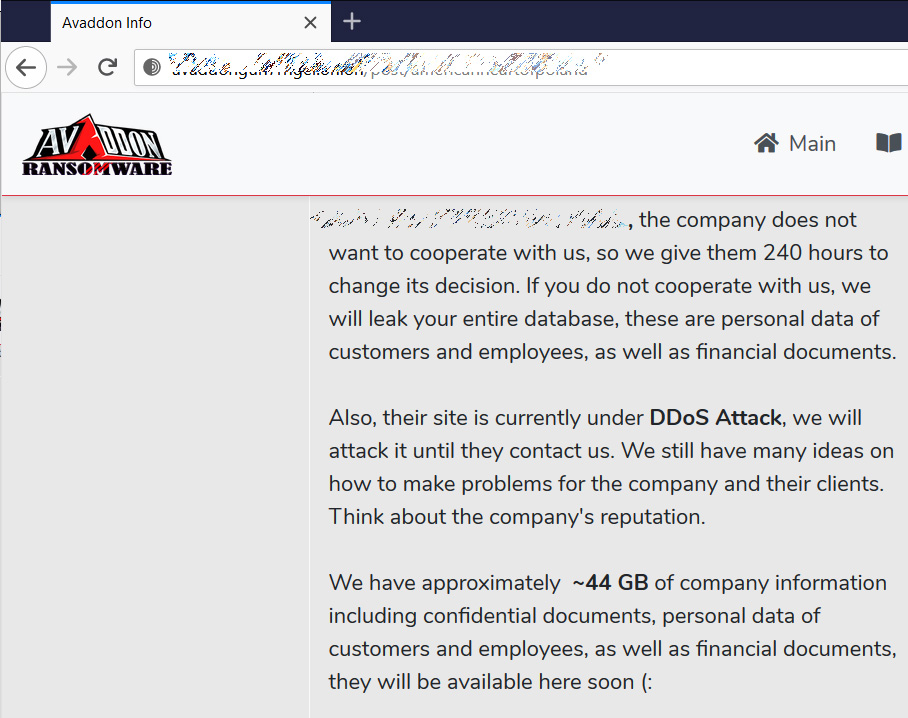

Avaddonランサムウェアギャングは、DDoS攻撃を使用して、被害者が連絡を取り、交渉を開始するまで、被害者のサイトまたはネットワークを停止します。

「また、彼らのサイトは現在DDoS攻撃を受けています。彼らが私たちに連絡するまで、私たちはそれを攻撃します」とAvaddonは彼らのランサムウェアデータ漏洩サイトで述べました。

(Bleeping Computer記事より引用)※機械翻訳

キタきつねの所感

ランサムウェア攻撃における2重脅迫とは、暗号化されたファイルと窃取したファイルの公開を人質にとった脅迫手法で、2020年は日本企業も含め全世界の企業や組織が被害を受けました。

Sophos社の調査(ランサムウェアの現状2020年版)では回答した日本企業の42%(全世界平均51%)が昨年ランサム攻撃を受けたと回答しています。調査回答者(日本企業のIT管理者)は200人ですので、82人(社)がランサム攻撃を受けたと回答した事になります。

この回答企業すべてが被害を受けた訳ではないかと思いますが、昨年ニュース等でランサム被害が報じられた企業数から考えると、公表されていないランサム被害が相当あったと考えるべきかと思います。また、同調査では被害を受けた日本企業の31%(世界平均26%)が身代金を払ったとされます。

Crowstrikeの調査(2020 CROWDSTRIKE GLOBAL SECURITY ATTITUDE SURVEY)から引用しますが、ランサム支払いの平均額は1.1百万ドル(約1億1,500万円)とされていますので、仮に日本の上場企業約3,800社の3割がランサム被害を受けてランサム(身代金)を支払っていたと仮定すると、約1,100億円の金額がランサム攻撃者の元に渡った試算になります。

※ランサム攻撃者(オペレータ)は企業規模や侵害したデータ内容に応じて請求金額を変えてきますので、実情としては100~300億円規模の身代金が支払われていた程度と想像します。

従来のランサム攻撃(~2019年まで)では、ファイルの暗号化が身代金請求のベースとなるものであった為、バックアップデータが(オフラインで)きちんと取られている企業であれば、復旧時間さえかければ十分にランサム攻撃に対抗する事が出来ました。

しかし、2019年後半にMazeが二重脅迫の手口を使用し始め、他のランサムオペレータもその手口を採用し始める様になって、多くの企業がその脅迫に対抗しきれずに身代金(ランサム)を支払う選択をしています。

2重脅迫についてはIPAも注意喚起を出していますし、セキュリティベンダー等からも解説記事が数多く出ているので、そちらも参考にして頂ければと思いますが、以下の2点で脅迫されています。

①暗号化されたファイルの復号キーが欲しければ身代金(ランサム)を払え

②(①の暗号化する前に)盗んだ機密ファイルを公開されたくなければ身代金(ランサム)を払え

前述の通り、①についてはバックアップがあれば時間はかかるかも知れませんが、被害企業はバックアップの状態までデータやシステムを復旧する事ができます。

※とは言えランサムオペレータ側もそこは良く分かっていて、先にバックアップデータを暗号化する攻撃をしてくるので、オフラインバックアップ又はランサムに暗号化されないバックアップデータの保護が重要となります。

問題は②で、バックアップからデータやシステムを復旧したとしても、企業の営業情報や機密情報、従業員の個人情報、メール内容等々、窃取されたデータが外部に公開されてしまう事によって波及する被害が大きい(何が起きるか分からない)事も影響してか、多くの企業は脅迫に負けて身代金(ランサム)を支払う選択をしたのが2020年の状況です。

前置きが長くなりましたが、上記2つに加えて「DDoS攻撃」が昨年後半から脅迫手段に加わってきている様です。(従来の)Ransom攻撃+DDoS攻撃という事で、RDDoS攻撃といくつかの記事では表現されています。

以下Bleeping Computer記事から引用しますが、2重脅迫による身代金支払いを拒否(無視)した被害企業に対して、企業データをリークサイトで公開する(上記で言う②)だけでなく、支払いに関しての企業からの接触があるまでDDoS攻撃をかけて、「企業活動と取引先企業に影響を与える」と脅迫しています。

DDoS攻撃は、犯罪者フォーラムでもサービスとして販売されており、比較的安価に”代行を依頼”する事もできます。ランサム攻撃を受けて社内が大混乱している所に、DDoS攻撃によって社内の連絡手段である電子メールやホームページ等もオフラインになってしまう事を考えると、こうした嫌らしい第3の脅迫手法は効果的な気がします。

対する防衛(企業)側は、こうしたランサムオペレータの攻撃手法の深化に敏感であるべきかと思います。その上で、インシデント対応計画にランサム発生時の社内のコミュニケーション手段を入れて検討する、例えば企業のメインドメインとは違うサードパーティのクラウドサービスを利用することまで含めた計画の策定が必要ではないでしょうか。

余談です。別な海外記事にもRDDoS関係の記事がありました。詳しくは書きませんが、昨年後半からのランサムオペレータの戦略変更(→三重脅迫)への懸念と、直近では身代金を支払われなかった被害企業に対する継続的な報復攻撃(キャンペーン)があり、200GbpsのDDoS攻撃が9時間続いたと書かれていました。

www.ehackingnews.com

もう1つ余談です。前述のSophos社のホワイトペーパー(ランサムウェアの現状2020年版) の以下のデータ見ていて、今年、日本企業がランサムオペレータに狙い撃ちにされ、昨年よりも被害が大きくなる可能性を感じました。

※日本語のレポートですので、ご覧になってなければ一読をオススメします。

ランサムによるファイルの暗号化を95%の日本企業が阻止できていません。ランサムオペレータに入られたら「アウト」という風に見えます。

侵害原因まではこの調査レポートには書かれてないのですが、日本企業のランサム攻撃に対する警戒心の薄さ(自社は大丈夫という根拠のない自信)がある様に思えてなりません。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴