オーストラリア政府がLockBitランサムに対してアラートを出しています。

www.bleepingcomputer.com

オーストラリアのサイバーセキュリティセンター(ACSC)は、2021年7月以降、オーストラリアの組織に対するLockBit2.0ランサムウェア攻撃の増加を警告しています。

「ACSCはオーストラリアでのLockBit2.0ランサムウェアインシデントの報告の増加を観察しました」とオーストラリアのサイバーセキュリティ機関は木曜日に発行されたセキュリティアラートで述べました 。

エージェンシーによると、LockBitの被害者は、オンラインでの攻撃中にデータが盗まれるという脅威も報告しています。これは、ランサムウェアギャングの間で知られ、人気のある戦術であり、ターゲットに身代金の支払いを強要します。

元ソース

・LockBit 2.0 ransomware incidents in Australia(オーストラリアでのLockBit2.0ランサムウェアインシデント), ACSC

キタきつねの所感

7月に入ってLockBit2.0の攻撃件数が多く(オーストラリアでは)観測され、注意喚起が出されています。

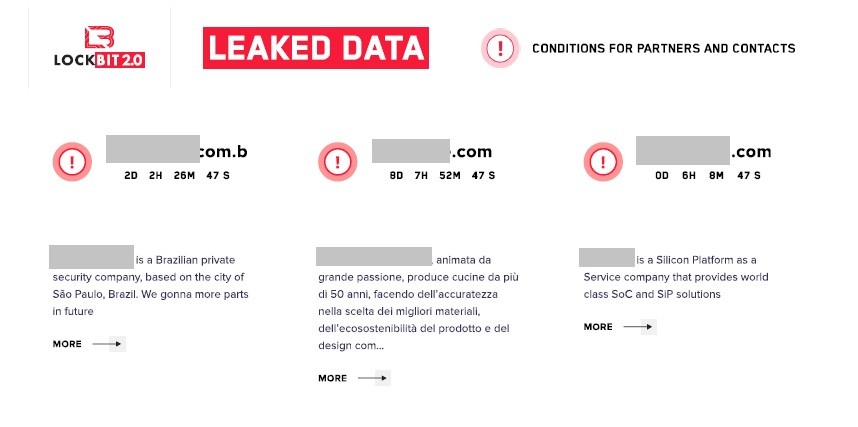

元々はLockBit(その前はABCD)として2019年9月頃から活動を開始し、リークサイトもあったのですが、去年12月~今年1月頃にオフライン(活動停止)になり、6月にLockBit2.0として復活しました。

リークサイトをウォッチしている個人的な感想ではありますが、1日にいくつもの被害組織を掲載する活動的なランサムオペレータと、偶に被害組織を掲載する非活動的なランサムオペレータがあり、LockBit2.0はREvilやAvaddon等の受け皿となりRaaSビジネスを拡大している様に思えます。

オーストラリアのサイバーセキュリティセンター(ACSC)の出したアラートは簡単な記載なのですが、アラート(警告)が出た事については、(海外拠点を持つ)日本組織は、対岸の火事と思わずに留意すべきだと思います。

ACSCは、LockBit2.0ランサムウェアの影響を受けたオーストラリアの多くの組織から報告を受けています。この活動は、複数の業界セクターで発生しています。被害者は身代金の支払いを求められています。データの暗号化に加えて、被害者は事件の間に盗まれたデータが公開されるという脅威を受けています。

(ACSCアラートより引用)※機械翻訳

英語ではありますが、6月にスイスのProdaft社がLockBitのホワイトレポートを出しています。詳しくはこちらを参照頂ければと思いますが、LockBitの攻撃戦略は、フィッシングや資格情報の詰め込み(パスワードリスト)攻撃、FortinetVPN脆弱性への攻撃もある様ですが、最近は既に侵害されたRDPとVPNアカウントの「認証情報を買う」手法も使われている様です。

参考:LockBit RaaS In-Depth Analysis, Prodaft

ACSCがアラートを出す位ですので、急速に活動的になったと見られていますが、新たな戦術として、ADグループポリシーを使ったWindowsドメイン全体の暗号化攻撃も(追加攻撃として)効果を挙げている様です。

www.bleepingcomputer.com

また、もう1つ気になる記載がBleeping Computerの記事にありました。

LockBit 2.0では、ギャングは、 リモートデスクトッププロトコル(RDP)と仮想プライベートネットワーク(VPN)を介して企業ネットワークへのアクセスを提供するインサイダーを募集することにより、仲介者を排除しようとしています。

(Bleeping Computer記事より引用)※機械翻訳

RaaSの場合、開発者(LockBit)とパートナー企業(アフェリエイト)の分業制となっている事が多いのですが、この記述内容は、アフェリエイト経由ではなくLockBit自身が直接的に攻撃に参加している事を意味している様にも思えます。

※もしかすると、これが攻撃を活発化させている原因なのかも知れません

LockBit2.0は他のランサムオペレータと比較して暗号化スピードが速い特徴を宣伝している事を含め、繰り返しになりますが、日本組織もランサム対策の再点検を行う事が強く推奨されます。

ACSCは、LockBit2.0を想定したランサム緩和策を出していますので、参考まで主なポイントを掲載します。(※最後のFotinetを除いてどれも当たり前の対策ではありますが)

2021-006: ACSC Ransomware Profile - Lockbit 2.0

・すべてのアカウントで多要素認証(MFA)を有効にして、盗まれた資格情報の使用をブロックします

・保存されている機密データを暗号化して、機密情報の漏洩をブロックします

・企業ネットワークをセグメント化し、管理者権限を制限して、横方向の移動と権限昇格の試みをブロックします

・攻撃の成功の影響を減らすために毎日のバックアップを維持する

・インターネットに面したフォーティネットデバイスにCVE-2018-13379に対してパッチを適用します。これは、LockBitがネットワークを侵害するために悪用するセキュリティバグです。

余談です。先週LockBit2.0のリークサイトを確認した際には「日本企業」らしき名前も確認しました。現段階で詳細情報は出ていませんでしたが、他のランサムオペレータと同様に、海外支社(部署)経由の侵害なのかなと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴