北朝鮮が支援していると言われるAPTグループLazarusに関するKaspersky ICS CERTの調査レポートが出ていました。「ThreatNeedle(脅威の針)」はフィッシング成功後に警戒すべき段階的な攻撃の様です。securelist.com

・Lazarus targets defense industry with ThreatNeedle

キタきつねの所感

カスペルスキーの分析では、Lazarusは2020年に活発だったAPTグループとされており、数多くの攻撃が成功したとされます。

Lazarusは攻撃対象によって攻撃手法を変えている事が確認されており、例えば1月下旬にGoogleの脅威分析グループが発表した「セキュリティ研究者を対象とした新しいキャンペーン」に使われたマルウェアは、LazarusのThreatNeedleファミリに属していると分析されていました。

blog.google

※上記のキャンペーンはセキュリティ研究者の信頼を得る為に、ブログやTwitterに対してリンク投稿、Exploitビデオの投稿、他のアカウントからの情報をリツーイトしたりする、ソーシャルエンジニアリング手法が使われ、最終的に脆弱性研究協力を求め、プロジェクトで使うVisualStudioファイルを提供(※インストール時に悪意あるファイルがDLされる)されるという手法でバックドアを確立させる攻撃と分析されています。

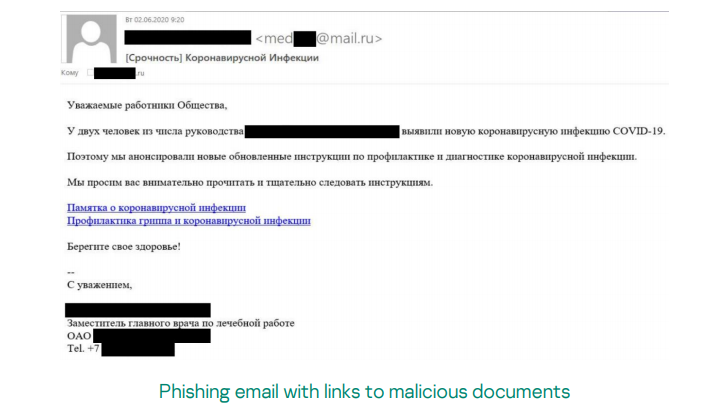

ThreatNeedleの初期攻撃は、スピアフッシング(標的型)メールである事が多く、2020年の事例ではコロナ関係(COVID-19)をテーマとしたメールが多かった様です。

Lazarusは、攻撃開始の前に、標的組織の公開情報を調査した上で、メールに添付された悪意のあるWordファイルを開かせる事を狙ってきたとされます。

当然の事ながら、フィッシング文面は「変わってくる」と思われますが、機械翻訳を使っているのか、文法上の間違いを含むメールも多かった様です。

しかし、それでもファイルを開く人はいる、これが日本も含めた多くの会社の実情かと思います。

2020年6月3日、悪意のある添付ファイルの1つが従業員によって開かれ、現地時間の午前9時30分に、攻撃者は感染したシステムのリモート制御を取得しました。

(Securelist記事より引用)※機械翻訳

フィッシングメール文面については、今回のKasperskyのレポートでも、まだ「人が気づける」ポイント(=攻撃側のミス)がありました。

しかし、標的型攻撃がより洗練されてくると、メール文面や悪意あるファイルの中身の文章が実際にメール授受されるものをベースに作られ、ネイティブチェック(※例えば日本人または日本語が堪能な外国人)が入ってくるのかと思います。

フィッシングメールのサンプルをたまに見るのですが、一部の巧妙なものを除き、日本語文面に怪しげな所を感じるものの方が多い気がします。とは言え、攻撃者が日本企業(防衛産業)へ本気で攻撃を考える際は、「自然な文面」にもっと力を注いでくる可能性を感じます。

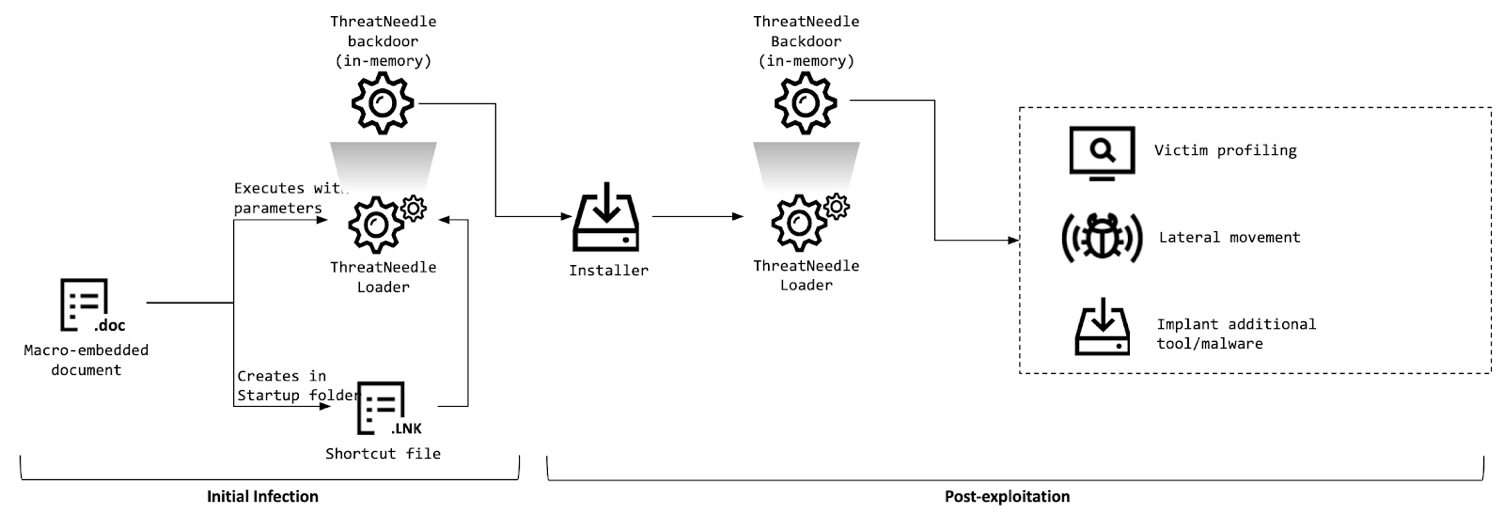

上記にKasperskyレポートに書かれていた感染手順の流れ図を貼りますが、文面以外の「防御」ポイントとしては、「マクロ」だと思います。

既に多くの企業でマイクロソフトオフィスの「マクロ」無効化対策がされていると思いますが、悪意のあるファイルが、マクロが有効な状態で攻撃が展開していくので、この部分を「Kill」出来れば、ThreatNeedleの脅威を抑え込める事が分かります。

※ThreatNeedleの詳細については、Kasperskyレポート(英語)を見て頂ければと思いますが、気になったのは添付ファイルを開くとThreatNeedleのバックドアがメモリ内(in-memory)、つまりファイルレスで展開される事です。最近のマルウェアでは一般的になってきましたが、感染手順図を見ていると横移動(ラテラルムーブメント)に必要な機能を得る為にいくつものマルウェアを呼び込む所を防御(検知)するのはなかなか大変だなと思います。

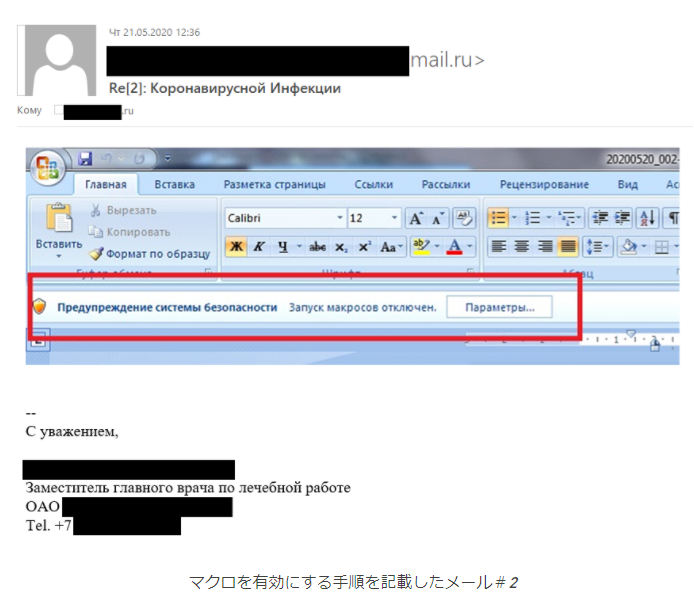

しかし、Lazarus(攻撃側)も、色々と理由をつけて「マクロの有効化」をメール受信者に(攻撃対象者)促してきます。

上記の例だと、ロシア語の言語パック等をインストールする為に必要と騙って別メールでマクロ有効化を促した様です。

こうした「有効化」を促すトリック(ソーシャルエンジニアリング)手法については、色々とそれらしき理由が書かれた文面が出てくる事が予想されますので、マクロの「有効化」の脅威(リスク)についての従業員教育が、今後ますます重要になってくる思います。

もう1つ、このレポート内で気になったのが、ネットワークセグメンテーションに対する攻撃です。

当初Lazarusは、企業ネットワーク(Corporate network)を攻撃していたのですが、IT管理者が、企業ネットワーク(Corporate network)だけでなく、制限ネットワーク(Restricted network)の管理もしていた事から、この特権を奪取し、より機密性の高い情報を閉域網(Restricted network)から持ち出した点は、閉域網を構築する多くの企業も警戒すべき点だと思います。

狙われたのはセグメント制御をしていた「ルーター」です。

Lazarusはルータのポートをスキャンし、Webインターフェイスにログインし、コントロールパネル経由でApache Webサーバーを構築し、企業ネットワーク(Corporate network)と閉域網(Restricted network)の間のプロキシーサーバとして使用したと解析されています。

ネットワークセグメンテーション(分離)は有効なセキュリティ対策の1つですが、特権ユーザ端末が保守などの理由で、両方のネットワークに接続している場合、特権アカウントが窃取されると、閉域網に影響を与えてしまう可能性がある、こうした実装をしている所は留意が必要な内容かと思います。

※管理端末を共用にせず、2台の端末で管理する=エアギャップを設ける方がセキュリティ強度は高い気がします。もし共用端末を使う場合は多要素認証等のセキュリティ強化策を必須とすべきかと思います。

併せて考えておくべきなのが、ルータの設定変更への監視と、特権ユーザ端末の多要素認証(特権活動の監視)です。

この侵害が成立するには、IT管理者端末(IT administrators)やルータ(Router)に対して、インターネット越し、あるいは社内ネットワーク(Corporate network)経由でアクセスが許可されている事が必要だと思われますが、もしそうであれば、特権IDを保護する為に社内接続であっても多要素認証が必要かと思います。

また、ゼロトラスト的な思考で、特権IDの活動を監視するという事も有効です。

PCI DSSではこうしたセグメンテーションを担うFWやルータといった重要機器に対して定期的にテストする事が必須条件となっていますが、脆弱点は必ずあるという前提で、セグメンテーションに対するセキュリティ対策を定期的に見直す事も考えると良いかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴