ホワイトハッカーと言えるのか迷う所ですが、ハッカー(グループ)がシリコンバレーのスタートアップ企業Verkada社顧客(テスラの中国サプライヤー、Cloudflare、Okta、アラバマ刑務所、病室、警察の尋問エリア等)の監視カメラ15万台(最大)へのルートシェルアクセスを不正窃取し、ハッキングした画像の一部を公開したと報じられています。

jp.techcrunch.com

公式発表(Verkada)

・Latest Security Update(3/11)

この攻撃は、サポートチームが顧客の要求に応じてカメラの画像設定を調整するなど、顧客のカメラの一括保守操作を実行するために使用するJenkinsサーバーを標的にしました。攻撃者は2021年3月7日にこのサーバーにアクセスし、2021年3月9日の太平洋標準時の正午頃までアクセスを維持したと考えられます。サーバーへのアクセスを取得する際に、攻撃者は2つを含む認証システムをバイパスすることを許可する資格情報を取得しました。ファクター認証。

(中略)

また、攻撃者が顧客のカメラのサブセットでシェルコマンドの実行を許可するツールにアクセスしたことを確認できます。ただし、現時点では、このアクセスがお客様のネットワークに対して悪意を持って使用されたという証拠はありません。内部ツールを介して発行されたすべてのシェルコマンドがログに記録されました。

(公式発表より引用)※機械翻訳

キタきつねの所感

世の中には「万全のセキュリティはない」。例えSecurity by Designで構築されたシステムであろうと、自分たちが気づかない脆弱性が「あるかも知れない」。こうした考え方が重要な事をVerkadaカメラハッキングのインシデント記事を読んでいて改めて感じました。

TechCrunchやGigazine等の日本語記事が出ていますので、そちらをご覧頂いた方が良いかと思いますが、テスラやCloudflare等の著名な企業の他、病院、警察、刑務所、学校等に設置された監視カメラ映像が影響を受けたとあります。最大で15万台~「数千台」とハッキングによる影響を受けたカメラの台数が海外記事によって違いますが、相当台数が「覗かれた」のは間違い無い様です。

ハッキングした資料を公開したハッカー(Tillie Kottmann)は過去にもIntelのソースコード漏えい、AMD、Microsoft、Adobe、Lenovo、Qualcomm、Motorolaのデータ漏えいにも関与したと言われていますが、漏えい画像をいくつか公開していたTwitterアカウントが凍結されており、今回の件に関して(私自身は)直接的な証跡を確認できていません。

拡散された写真をUPされている方の投稿があったのでこちらを引用しますが、どうやら左がマディソン郡刑務所、右がテスラのサプライヤー生産拠点の様です。

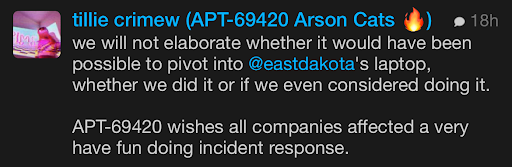

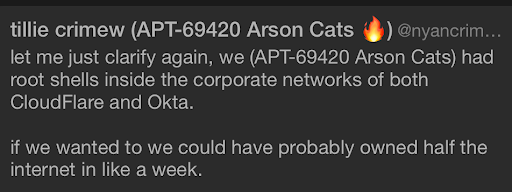

ハッカー(Tillie Kottmann)はテスラやCloudflare等に深く侵入した旨の発表(自慢)をしているのですが、名指しされた企業はこれを否定するコメントや記事を出しています。テスラはテスラの1つのサプライヤーだけがこのカメラを使っているとコメントし、Cloudflareもオフィスの「入口」だけの監視カメラが侵害されたとコメントしています。

どちらの言い分が正しいのかを判断する事は難しいのですが、Cloudflareの反証記事が自社のカメラの侵害についてかなり詳細に分析の上で反証(コメント)しており、ハッカー側が侵入成果を誇張した可能性が高い様に思います。

blog.cloudflare.com

※参考:ハッカー側の主張(Cloudflare記事から引用)

次に気になったのが、「特権ID」の部分です。監視カメラについてユーザサイドで管理(パスワード等の認証設定)が重要である事は言うまでもありませんが、今回の侵害は「個社」のビデオ映像ではなく、ネットワーク全体が侵害された(恐れがある)と言えますので、どうして、そうしたVerkadaの「特権ID」が必要であったのかが疑問でした。

公式発表には、以下の様な記載があり、「リモート保守目的」であり、VerkadaはMSP(Managed Service Provider)機能も顧客に提供していた事が分かります。

この攻撃は、サポートチームが顧客の要求に応じてカメラの画像設定を調整するなど、顧客のカメラの一括保守操作を実行するために使用するJenkinsサーバーを標的にしました。

(公式発表より引用)※機械翻訳

どうやらVerkadaはこの保守ルート(Verkada→顧客)を悪用されて、顧客→Verkadaと侵入され、シェルコマンド経由で多くの顧客のビデオや画像データを窃取されただけでなく、「Verkada」の営業情報まで侵害を受けた様です。

インシデントの調査を継続しており、影響を受けるすべてのお客様に連絡しています。この時点で、攻撃者が以下を取得したことを確認しました。

・クライアント組織のサブセットからの限られた数のカメラからのビデオおよび画像データ

・名前と電子メールアドレスを含む、クライアントアカウント管理者のリスト。このリストには、パスワードまたはパスワードハッシュは含まれていません。

・Verkadaの販売注文のリスト。受注情報は、お客様のライセンス状態を維持するためにコマンドシステムによって使用されます。この情報は、他のVerkadaビジネスシステムからではなく、コマンドシステムから取得されました。

(公式発表より引用)※機械翻訳

つまり、保守ルートと社内の営業秘密を保持するシステムがフラットネットワークだった、もしくはハッカーがラテラルムーブメント(横移動)に成功したのかと思われます。

engadget記事では、この部分について以下の様に書いており、(広義の)ラテラルムーブメントが成功した可能性が高い様です。

侵入の足がかりになったのはインターネット上に公開されていたカメラで、ハッカーは「Super Admin」でのアクセスに成功したのち、カメラの機能を使ってネットワーク管理者権限とリモートアクセス権限を取得したとのこと。

(engadget記事より引用)

Verkadaは著名な企業を顧客に抱える監視カメラサービスのスタートアップ企業で、Security by design の思想でこのサービスを立ち上げたとされています。

Verkadaを設計する際には、セキュリティが最優先事項でした。そのため、ビデオセキュリティインフラストラクチャを再設計し、ゼロから安全なシステムを構築しました。

(Verkada HPより引用)※機械翻訳

AESやTLSによるエンドトゥエンドの暗号化、履歴管理、多要素認証やSSO等のアクセスといった「セキュリティ」機能や、HIPAA、PCI DSS、GDPRといった各セキュリティスタンダードの認定も受けています。

こうしたセキュリティ面やリモート監視、通信の信頼性などが評価され、多くのユーザを獲得しています。 ※下記VerkadaのHPから引用

更に言えば、Verkadaのプライバシーポリシーには大変すばらしい事が書いてありますが、インシデントを受けた事により「皮肉」なポリシーとなってしまいました。

明日は我が身・・ではありますが、(表面上は)これだけしっかり設計されていて、それでもハッカーの攻撃を受けてしまうと考えると、ハッカー視点でのホワイトハッキング(レッドチーム)実施を、そろそろ企業は真剣に考えるべき時期に来ているのかも知れません。

こうした大きなインシデントが発生した際、私の興味の多くは「どうやってハッキングしたのだろう?」という侵害原因部分に帰結していくのですが、Bleeping Computer記事が、その部分に触れていました。

この内容が正しければ、GitHub等にあったプログラムがリバースエンジニアリングされた可能性が高い様です。

※Bleeping Computer記事ではKottmann氏はリバースエンジニアと紹介しています。

Kottmannは、BleepingComputerと話して、公開されたDevOpsインフラストラクチャでVerkadaスーパー管理者アカウントのハードコードされた資格情報を見つけたと述べました。

(Bleeping Computer記事より引用)※機械翻訳

この内容が正しければですが、Verkadaは、Security by Design(DevSecOps)に失敗していた(=CWE-798:ハードコードされた資格情報の使用についての不備)事を示唆している気がします。

cwe.mitre.org

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴