Twitter著名アカウント約130のハッキング(ビットコイン詐欺)事件について、逮捕された容疑者の起訴状内容が書かれた記事が出ていました。

www.infosecurity-magazine.com

結局、それはすべて詐欺でした。Twitterは、「調整されたソーシャルエンジニアリング攻撃」の被害を受け、従業員の資格情報のグループが侵害されたと報告しました。次に、これらの資格情報を使用して、管理ツールに不正アクセスし、エンドユーザーアカウントを乗っ取りました。しかし、内部の脅威が攻撃の原因であると広く推測されていました。マザーボードによると、攻撃者の2人は、コントロールパネルへのアクセスのためにTwitterの従業員に賄賂を贈ったと主張しました。

(Information Security Magazine記事より引用)※機械翻訳

キタきつねの所感

記事には賄賂と書かれているのですが、TwitterSupportや公式ブログでは「電話によるスピアフィッシング」(ソーシャルエンジニアリング)により、内部ツールにアクセスされたと発表しており、ここに矛盾が生じます。

2020年7月15日に発生したソーシャルエンジニアリングは、電話のスピアフィッシング攻撃によって少数の従業員を標的にしました。攻撃が成功した場合、攻撃者は内部ネットワークと、内部サポートツールへのアクセスを許可した特定の従業員の資格情報の両方にアクセスする必要がありました。最初に標的にされたすべての従業員がアカウント管理ツールを使用する権限を持っているわけではありませんが、攻撃者は資格情報を使用して内部システムにアクセスし、プロセスに関する情報を入手しました。この知識により、アカウントサポートツールにアクセスできた他の従業員をターゲットにすることができました。攻撃者は、これらのツールにアクセスできる従業員の資格情報を使用して、130のTwitterアカウントを標的とし、最終的には45からツイートし、DMの受信トレイに36にアクセスし、Twitterデータを7にダウンロードしました。

(公式ブログから引用)※機械翻訳

普通に考えて、Twitter内部関係者が賄賂を受け取ったとして、その後の犯罪に関与した事が判明すると、自身の職を失う可能性が高い訳ですので、よほどの好条件でなければ応じないと思いますが、この辺りは記事から読み取れませんでした。

この「内部犯行説」は下記のMotherboard等の記事(7/16頃)に出てくるのですが、8/3に追記(訂正)がされています。

www.vice.com

「私たちは文字通りすべての作業を行った担当者を使用しました」と情報筋の1人がマザーボードに語った。2番目の情報源は、Twitterのインサイダーに支払ったと付け加えた。(更新8/3/20:疑わしいTwitterハッカーに対して提出された裁判所文書は、アカウントを乗っ取る能力へのアクセス権を販売したハッカーの1人がTwitterの従業員として他のハッカーに自分自身を提示したことを示しています)。

(VICE記事より引用)※機械翻訳

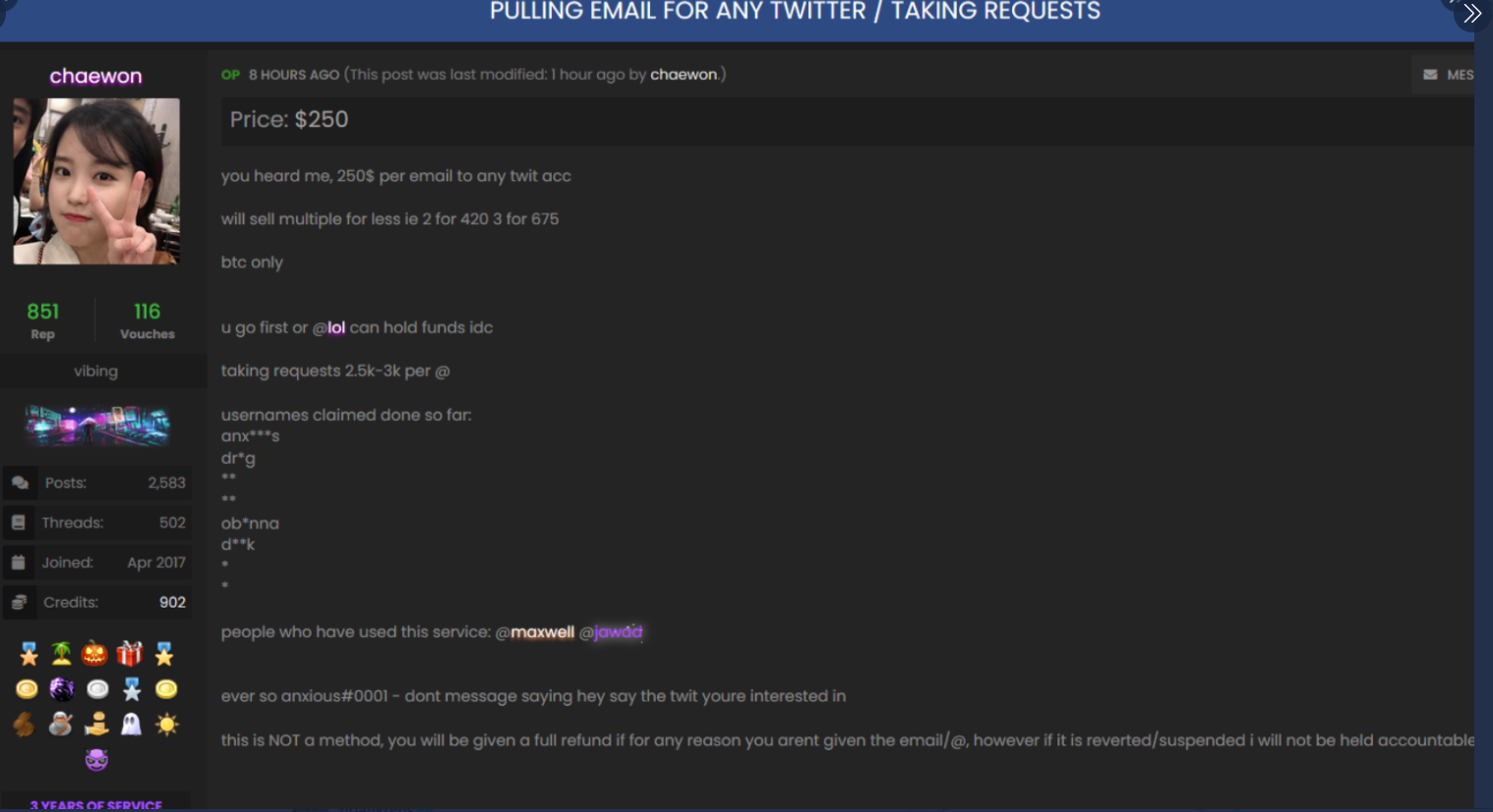

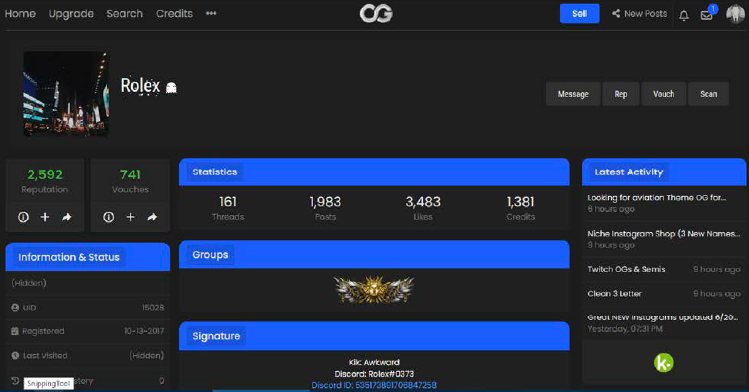

つまり、逮捕された犯人の1人(Nima Fazeli/22歳 *Rolexのハンドルネーム)が、別に逮捕された2人(Mason Sheppard/19歳 *Chaewonのハンドルネーム、Graham Clark/17歳 *Kirkのハンドルネーム)と、犯罪者フォーラム(OGUsersForum)上で会話している際に、Twitter社員であると騙った事が、当初「内部犯行」説が出た背景にある様です。

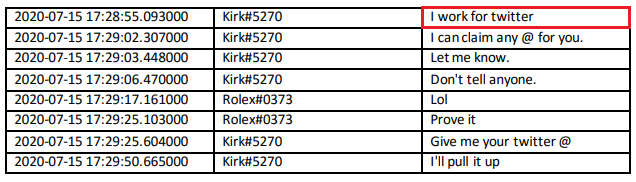

※裁判所の”Rolex"(Nima Fazeli)の起訴資料では、Rolex>Kirkへ、以下の会話がなされていたと書かれています。

電話でのスピアフィッシング、あるいはソーシャルエンジニアリング攻撃の詳細部分については起訴状には書かれておらず、Twitter社の発表した部分がさらっと書かれているだけです。

事件の大まかな経緯としては、RolexからKirkへTwitterハッキング可能である事が示され、Kirkともつながりがある、ChaewonがKirk(ら)がハッキングを開始する直前に、同じく犯罪者フォーラム(OGUsersForum)上で、1アカウント2000ドル~ハイジャック出来ると仲介宣伝し、自身の犯行を他のハイジャック者の攻撃で隠ぺいしようとした、そんな経緯が浮かび上がってきます。

※Krebs on Security記事より引用

侵害されたのが著名なアカウントだった事を考えると、大きな事件だったのは間違いありませんが、130アカウント中でパスワードリセット攻撃まで至ったのは45アカウントだった事を考えると、Twitter社の対応はかなり早い方だったと言えるかも知れません。

さて、今回の事件では3人の逮捕者が出ていますが、逮捕まで結構早かったと思います。FBI等の捜査関係者が優秀であった事は言うまでもありませんが、起訴状を読むと、意外な所から情報が漏れた事が大きかった様です。

それがこちら。今回の逮捕されたRolexとKirkがやり取りをしていたとされる、先ほど出てきた犯罪者フォーラム(OGUsersForum)です。

実は、このフォーラムは2020年4月にライバルの犯罪者フォーラムによってハッキングされ、FBIがこのデータベースを入手していた様です。この中には、公開/非公開のメッセージ、IPアドレス、登録メールアドレス等の情報が含まれており、今回の事件に関連する情報からRolexの個人情報が特定され、Kirkらから仮想通貨で代金を受け取る際に利用したCoinbaseのアカウント、ビデオチャットのDiscordアカウントが紐づけられ、この事からTwitter内部ネットワークへの不正アクセス、及び内部ツールの不正利用の実行者として逮捕に至った様です。

他の2名の逮捕者も、犯罪者フォーラム(OGUsersForum)を利用していましたので、今回の逮捕が早かった大きな要因は、ハッカー側が「犯罪者フォーラム情報が漏えいしている事を知らなかった」からと言えそうです。

因みに、犯罪者フォーラム(OGUsersForum)は2020年4月2日にハッキングされた事を発表しており、4月中には様々なWebサイトでOGUsersForumのデータベースが公開されていた様です。

※FBIや犯人特定が早かったNew York Times誌、Krebs氏は、このDBコピーを早期に入手していたと思われます

余談です。米司法省の7/31リリースには、以下の様な「西部劇」的なコメントが書かれていました。日本の警察・司法関係者からも、いつかこんなセリフ聞いてみたいものです。

「サイバー侵害の調査には数年かかる場合がありますが、調査担当者はこれらのハッカーを数週間で拘束することができました。ハッカーを特定するのにかかる時間に関係なく、証拠をたどり、ハッカーの誘導先を突き止め、最終的にサイバー侵入の責任者にその行動の責任を負わせます。サイバー犯罪者は、キーボードの後ろに聖域を見つけることはありません。」

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴