FBIのインターネット犯罪苦情センター(IC3)の最新レポートによると、米国市民は2020年に約79万件(+69%)の苦情を提出し、サイバー犯罪による総損失が41億ドルを超えました。

www.tripwire.com

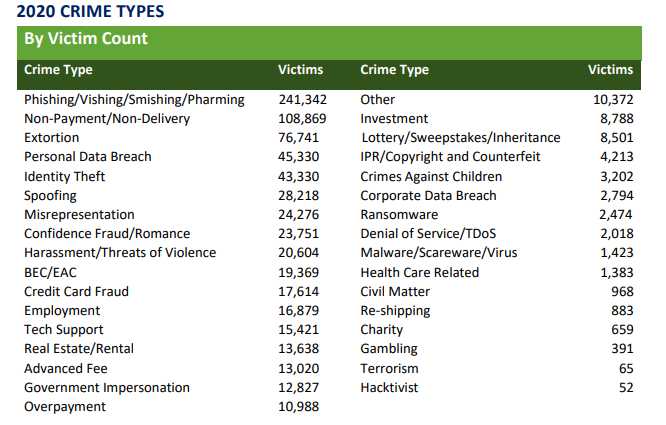

FBIは、企業の電子メール侵害(BEC)詐欺によって引き起こされた深刻な脅威を組織に思い出させ、昨年は18億ドル以上の損失を企業にもたらしたと宣言しています。

新たに発表され年次サイバー犯罪レポート損失以上$ 40億原因となるインターネット犯罪で- FBIのインターネット犯罪苦情センター(IC3)からは、それが金銭的損失の苦情・クレームの記録数を受けていたことが明らかになりました。

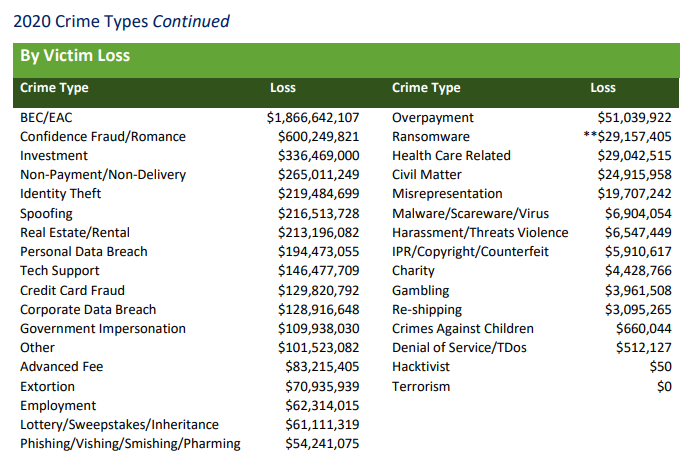

ランサムウェアがサイバー犯罪の見出しを支配する傾向がありますが、そのような恐喝の試みに起因する損失(2900万ドル)は、ビジネスの電子メールの侵害と電子メールのアカウントの侵害(EAC)によって矮小化されています。

実際、FBIが発表した統計によると、BEC攻撃は、ランサムウェアよりも64倍も大きな損失をもたらしています。

(Tripwireブログ記事より引用)※機械翻訳

元ソース(FBI)

・INTERNET CRIME REPORT 2020

キタきつねの所感

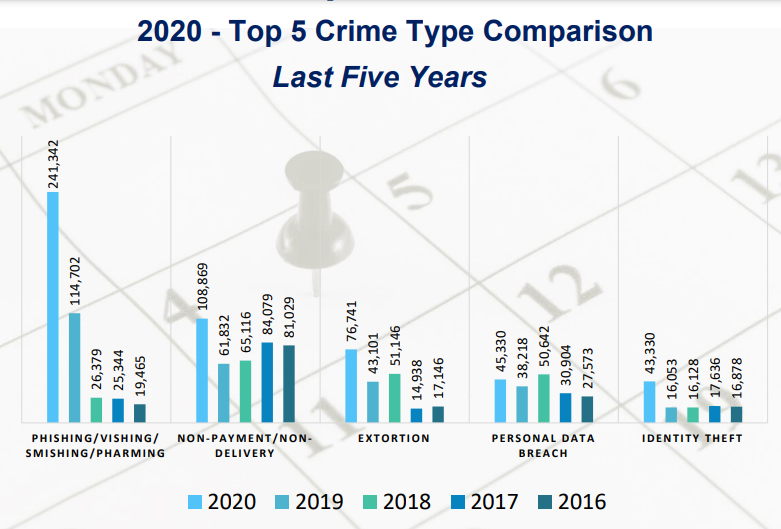

海外の主要なセキュリティブログの多くが、この調査レポートを取り上げた記事を書いてました。元レポートには様々なデータが掲載されていますが、2020年の最も特徴的な点として多くの専門家が注目していたのは、フィッシング攻撃の急増でした。

当然の事ながら、この急増にはコロナ禍(COVID-19)の影響が影響しているものと思われます。家に閉じこもっている我々(魚)を政府、保健所などの公的機関や信頼されている組織名を騙ったメールやSMS、SNS等を使ったフィッシング(釣り針)攻撃は、データ上でもかなり多かった様です。

この一方で攻撃被害の面で見ると、違ったデータとなる様です。

攻撃件数が多かったフィッシングにも一部紐づいていると思いますが、「ビジネスメール詐欺(BEC)」が最も被害が多く、ランサムオペレータが雨後の筍の様に続々と”市場参入”し、毎日の様に被害企業が出てきている「ランサム」に比べて64倍の被害額が報告されています。

BEC被害が全損失の37%(約18.7億ドル=約2,038億円)を占めたというのは意外でした。データは米国のモノですが、日本ではBEC被害は(日本語の壁などの影響もあり)そう多く報告されていませんので、そこまで被害が出ていたのかと米国とのギャップを感じます。

とは言え、ランサムの被害額(29,157,405ドル=約32億円=全体の1%程度)というのも少し疑問があります。この点についてTripwireの記事の中で、グラハム・クラリー氏は以下の様に書いていました。

ここで、IC3自身のレポートでさえ、ランサムウェアの実際のコストを過小評価している可能性があることを懸念しているように見えることを認識することが重要です。

脚注の中で、レポートは、この数字がランサムウェア攻撃の実際のコストを明らかに反映していないことを示しています。

(Tripwireブログ記事より引用)※機械翻訳

実際に脚注に何が書いてあるかと言うと、「免責事項」と「データが抜け落ちている可能性」です。

** ランサムウェアの調整後の損失については、この数字には事業損失の推定値は含まれていません。

この数字には、失われたビジネス、時間、賃金、ファイル、機器、および被害者が取得した第三者による修復サービスの推定値は含まれていません。場合によっては、被害者がFBIに損失額を報告しないことで、ランサムウェアの損失率が人為的に低くなることがあります。

人為的に低い値になっています。最後に、この数字は、被害者がIC3を介してFBIに報告した内容のみを表しています。

最後に、この数字は、被害者がIC3を通じてFBIに報告した内容のみを表しており、被害者がFBIのフィールドオフィスやエージェントに直接報告した内容は考慮されていません。

(FBIレポートより引用)※機械翻訳

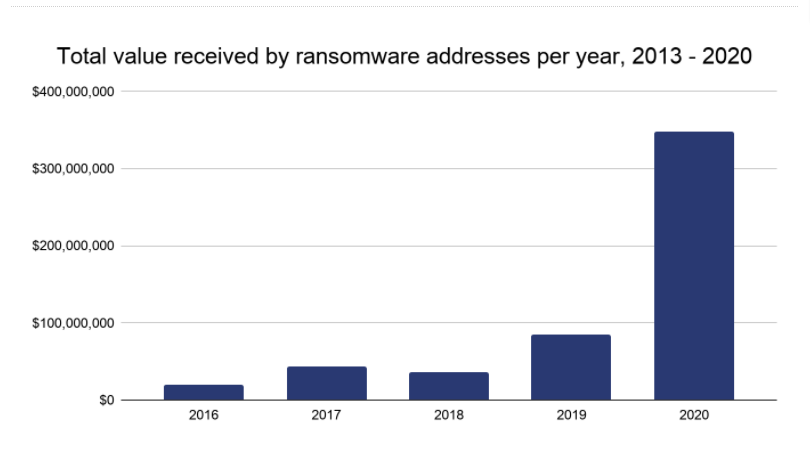

米国だけのデータという訳ではありませんが、Chainalysis 2021 Crypto CrimeReportでは、2020年のランサム支払額の総計が3.5億ドル(約381億円)相当の暗号通貨に達したと報じており、FBIのデータと10倍以上の開きがあります。

ブロックチェーン分析によると、ランサムウェアの被害者が支払った総額は、今年311%増加し、3億5,000万ドル相当の暗号通貨に達しました。暗号通貨ベースの犯罪の他のカテゴリーでこれほど高い成長率を示したものはありません。過少報告は、データセット内のすべての被害者の支払い先住所を分類していない可能性があることを意味するため、この数値は実際の合計の下限であることにも注意してください。

(Chainalysis Blog記事より引用)※機械翻訳

直接的な身代金額だけでなく、ランサムの場合はFBIも注釈に書いている通り、企業が1度ランサム被害に遭うと、身代金だけでなく、企業活動が停止する事に伴うコストや、対策・復旧の為の間接的コストも膨大になるケースが多く、そうした事を考えると、ビジネスメール詐欺と同等以上にランサム被害額総計は膨らむ気がしますが、FBIにIC3経由で報告があったケースから考えると、フィッシング対策の方が重要である様です。

ランサムも色々な原因で発生しますが、例えばEmotetに従業員が引っかかって、ランサムを仕掛けられるケースもありますし、VPN(RDP)接続の脆弱性を突かれて、テレワーク環境からランサムが拡散する様なケースでも、最小の認証情報や、技術情報がメール侵害によって発生するケースも考えられる訳ですから、企業や組織は、まずは「メール対策」に重点を置くべき、という事は変わらないかも知れません。

グラハム・クラリー氏(Tripwire)の記事では、もう1つ懸念点を挙げています。間接的にBECやランサム(フィッシング)被害の原因ともなる場合がある、ID窃取の攻撃です。自組織(個人)から個人情報が窃取されても、「また個人情報が漏えいした。」ですまずに、他の犯罪に悪用されてしまう可能性がある、この事にも留意が必要なのではないでしょうか。

昨年見られた傾向の1つは、銀行口座を開くためにIDを盗む犯罪者です。次に、BEC攻撃に見舞われた組織は、口座に資金を送金することに騙され、すぐに暗号通貨に変換されます。これにより、最終的な宛先を追跡することが非常に困難になります。

このような手法に対応して、FBIは2018年から、不正な送金に使用されるアカウントの凍結を専門とする回収資産チームを運営しており、金融機関と緊密に連携して、追跡可能な状態で資金を回収しています。

IC3は、詐欺が認められたらすぐにBECの被害者が元の金融機関に連絡して、取消を要求することを推奨しています。さらに、苦情はIC3Webサイトに提出する必要があります。

そしてもちろん、銀行の詳細への変更が慎重に検証されていることを確認するなど、最初に支払いが行われる前に適切なチェックが行われるとよいでしょう。

(Tripwireブログ記事より引用)※機械翻訳

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴