1962年創業の老舗ハムメーカーのECサイトからカード情報漏えいが発表されていました。(調査に意外と苦戦しました)

www.security-next.com

公式発表

・コダマオンラインショップへの不正アクセスによる 個人情報流出に関するお詫びとお知らせ (魚拓)

個人情報流出状況

(1)原因

本件ECサイトのシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出の可能性があるお客様

令和元年6月24日~同2年7月28日の期間中に本件ECサイトにおいてクレジットカード決済をされたお客様10,219名で、流出した可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

キタきつねの所感

約1年1か月で1万件を超えるカード情報が漏えいと考えると、非常に人気があったECサイトと言えるかと思います。現行のサイトを確認してみると、一見侵害を受ける脆弱性を感じない作りになっています。

※下の方に「powered by STORES」の表記がありますので、現在は「STORES」のサービスを使ってECサイト(https://www.e-kodama.com)を稼働している様です。

公式発表を読むと、現在のドメイン(https://www.e-kodama.com)に紐づくECサイトが不正アクセスを受けたと書かれていますので、この魚拓を確認していきます。

このたび、弊社が運営していたコダマオンラインショップ(https://www.e-kodama.com/ )のECサイト(以下「本件ECサイト」といいます。)におきまして、第三者による不正アクセスを受け、お客様のクレジットカード情報(10,219件)が流出した可能性があることが判明いたしました。

(公式発表より引用)

ちょっと困った事になりました。

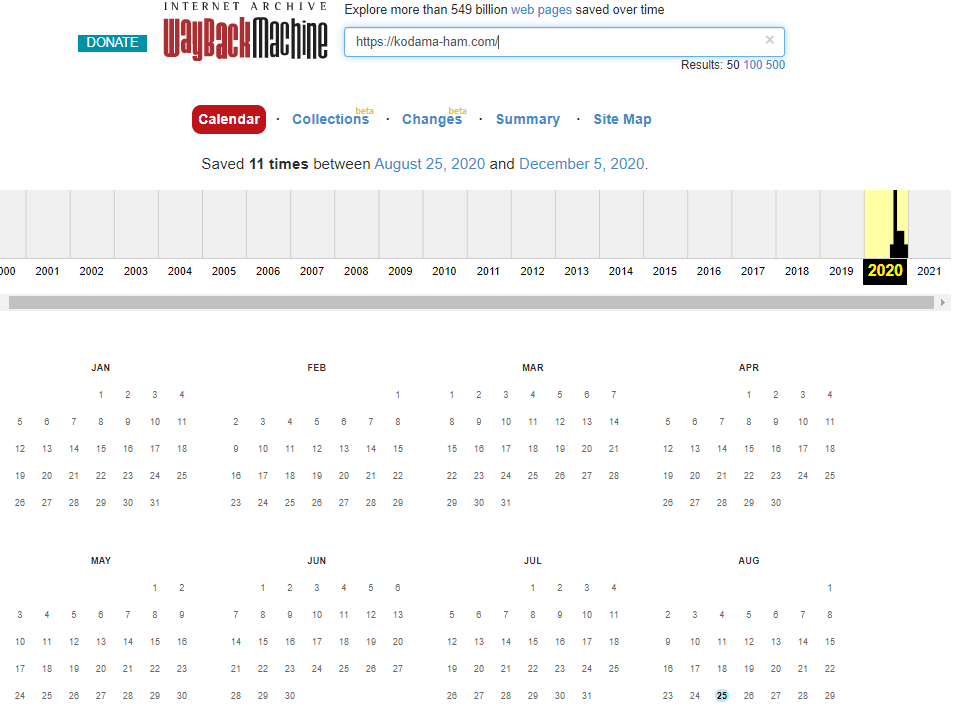

老舗のハム屋さんのECサイトであるのに、侵害期間(2019年6月24日~2020年7月28日)前の魚拓データが見つかりません。魚拓サイトにデータが残っているのは・・・2020年8月25日以降なので、あまり意味が無い(侵害原因に近づけない)事になります。

8月25日の魚拓データで確認できたのは・・・「powered by STORES」の表記が確認できた=「STORES」のサービスを使ってECサイトが運営されている事です。

過去データは無いのに、「公式発表」ではこのドメインのECサイトが侵害を受けたと明言している点に、違和感がありました。

このたび、弊社が運営していたコダマオンラインショップ(https://www.e-kodama.com/ )のECサイト(以下「本件ECサイト」といいます。)におきまして、第三者による不正アクセスを受け、お客様のクレジットカード情報(10,219件)が流出した可能性があることが判明いたしました。

(公式発表より引用)

これは公式発表の記載が間違っていて、旧サイトがどこかにあったのではないかと思って、色々と検索して(ググって)みたところ、それらしき”サイト”が出てきました。

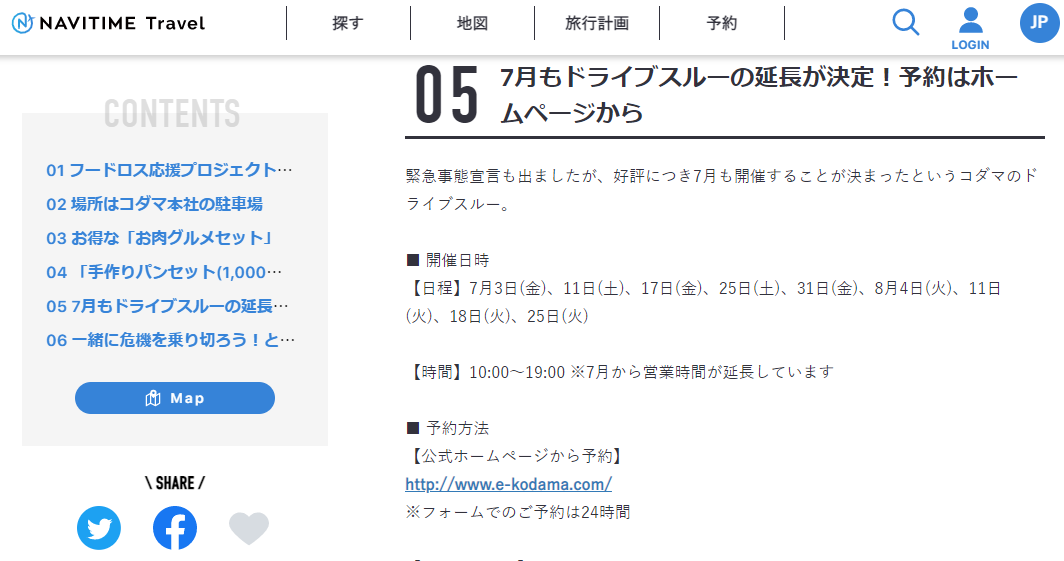

『http://www-e-kodama.com』との記載を発見しました。

このリンクを踏むと現行サイト(https://kodama-ham.com/)に転送されたので・・・”当たり”です。(=公式発表の記載が不正確です。)

※公式発表では「旧サイト(http://www-e-kodama.com)が不正アクセスを受け・・・・」「セキュリティ対策を講じた新サイトを立ち上げ・・・ご安心下さい」といった内容で書くべきだったかと思います。

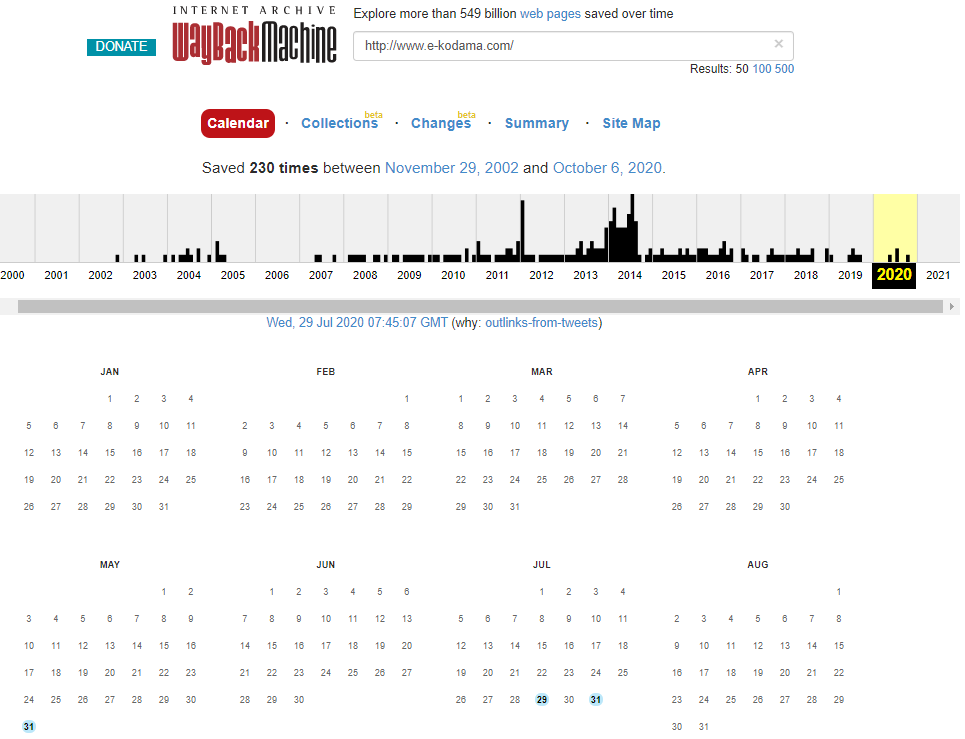

この旧サイトのドメインを使って魚拓サイトで再度調べてみます。今度は出てくる出てくる・・・。

侵害検知が2020年7月27日なので、その周辺の7月31日の魚拓データを開いてみると、メンテナンス中・・・このドメインで間違いない様です。

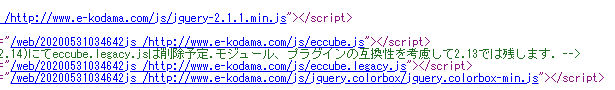

侵害期間(2019年6月24日~2020年7月28日)中で一番最近の魚拓データは、2020年5月31日のものがあったので、トップページのソースコードを確認してみます。

すると、馴染み深い・・・JavaScript呼び出しを確認しました。EC-CUBEv2.13特有のコメントアウト(緑の部分)が確認できました。

eccube.jsを開いてみるとCopyrightは2000-2014でしたので、リリース時期から、2.13.2/2.13.3と推測します。

侵害時期を下記の簡易推定表に入れてみると、2019年末の注意喚起に気づいていれば、被害が軽減されていた可能性があり、経産省の異例の注意喚起(2019年12月)やEC-CUBE開発元である、EC-CUBE社の注意喚起(2019年5月/12月)が、今回もサイト運営者(運営委託会社)に「届かなかった」という事になります。

余談となりますが、コダマオンラインショップは、2020年7月末に事件の連絡を受け、2020年8月末には新サイト(現行ECサイト)を立ち上げています。

このスピード感が出るのであれば、侵害を受ける前にEC-CUBEのパッチ当て(ie v2.17)、注意喚起を受けての脆弱性対策、その他のセキュリティ強化もできたと思いますし、もっと言えば、安全性の高いフレームワーク(EC-CUBEで言えば3系、4系、co)への移行も実現できたかと思います。

インシデントを発表した多くのECサイト(EC-CUBE2系ユーザ)は、初期導入時のバージョンのままで放置している所を外部から突かれていますが、魚拓データを見ると、コダマオンラインショップは少なくてもv2.13のマイナーバージョンアップを実施しています。たらればで書くのは良く無い事ではありますが、普段からもう少しセキュリティ(注意喚起)に意識が向いていれば、被害が抑えられた気がします。

■EC-CUBEバージョンの推定表

| リリース日 |

バージョン |

| 2007/12/4 |

EC-CUBEv2.0リリース |

| 2008/4/10 |

EC-CUBEv2.1リリース |

| 2008/10/1 |

EC-CUBEv2.3リリース |

| 2009/5/19 |

EC-CUBEv2.4リリース |

| 2011/3/23 |

EC-CUBEv2.11リリース

|

| 2012/5/24 |

EC-CUBEv2.12リリース

|

| 2013/9/19 |

EC-CUBEv2.13リリース

▲コダマオンラインショップの推定利用バージョン

|

| 2015/7/1 |

EC-CUBEv3リリース |

|

2018/10/11

|

EC-CUBEv4リリース

|

|

2019/6/24~2020/7/28

|

▲コダマオンラインショップが侵害を受けていた時期 |

| 2019/10/29 |

EC-CUBEv2.17リリース |

| 2019/12/20 |

経産省注意喚起 |

| 2019/12/23 |

EC-CUBE注意喚起 |

特に2系ユーザは、小さなECサイトであっても、ここ数年集中的にハッカーに狙われていますので、上記のEC-CUBEの注意喚起、チェックリスト、無償の脆弱性診断告知などをご覧の上、自社のECサイトに脆弱性が無いかを確認される事を強くお勧めします。

※EC-CUBEが出している以下のチェックモジュールを利用するのも良いかと思います。

www.ec-cube.net

参考:

foxestar.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴