米国国土安全保障省(CISA)が政府機関に対してPulse Secure Connectのゼロディ脆弱性への対応を促す緊急指令(4/20)を出しました。日本でも利用者が多いと思われるPulse SecureのVPN機器ですので、国内ユーザは既に海外で悪用が確認されている脆弱性への対応が必要かと思います。

www.bleepingcomputer.com

元ソース

・Alert (AA21-110A) Exploitation of Pulse Connect Secure Vulnerabilities(パルスコネクトの安全な脆弱性の悪用), CISA (4/20)

・Emergency Directive 21-03 Mitigate Pulse Connect Secure Product Vulnerabilities (パルスコネクトの安全な製品の脆弱性を軽減する), DHS (4/20)

【関連情報】

・SA44784 - 2021-04: Out-of-Cycle Advisory: Pulse Connect Secure RCE Vulnerability (CVE-2021-22893) (アウトオブサイクルアドバイザリ:Pulse Connect Secure RCEの脆弱性), Pulse Secure (4/19)

・Pulse Connect Secure の脆弱性対策について(CVE-2021-22893), IPA(4/21)

・Check Your Pulse: Suspected APT Actors Leverage Authentication Bypass Techniques and Pulse Secure Zero-Day (パルスを確認する:疑わしいAPTアクターが認証バイパス技術を活用して安全なゼロデイ攻撃を行う), FireEye(4/20)

キタきつねの所感

朝起きて海外記事をチェックすると、複数のゼロディ系のニュースが飛び交っていましたが、CISAのアラート、及びそれに伴うDHS(米国国土安全保障省)の緊急指令(21-03)まで出ていた事を考慮し、本日はPulse Secure VPN機器関連の脆弱性を取り上げます。

FireEyeは、中国が支援していると推定されるAPT集団(UNC2630/APT5)がCVE-2021-22893の脆弱性、及びそれ以前の既知の脆弱性を繰り返し利用し、米国と欧州の政府機関、防衛企業や金融機関に侵入したと分析しており、DHS(米国国土安全保障省)は全ての連邦機関に対し4/23(金)までに緩和策の措置を講じる様に命じています。

世界中の米国の防衛請負業者や政府機関のネットワークに侵入するためにVPN機器を固定パルスの新しいゼロデイ脆弱性を悪用しています。

この声明は、2つのハッキンググループのうちの1つが中国にリンクされたサイバースパイグループであったことを明らかにしています。

攻撃は、今年初めにサイバーセキュリティ会社FireEyeによって最初に発見されました。このとき、Mandiantインシデント対応チームは、世界中の防衛、政府、および金融機関での複数のセキュリティ違反を調査しました。すべての侵入において、攻撃者は侵害されたネットワーク内のパルスセキュアVPNアプライアンスを標的にしました。

「多くの場合、アクターがアプライアンスへの管理者レベルのアクセスをどのように取得したかを判断できませんでした。ただし、Ivantiによる分析に基づくと、一部の侵入は2019年と2020年に以前に開示されたPulse Secureの脆弱性の悪用によるものであり、他の侵入はCVE-2021-22893の悪用によるものと 思われます。」FireEyeによって発行されたレポートを読みます。

(Security Affairs記事より引用)※機械翻訳

この記事から、FireEyeのインシデントレスポンスチームのMandiantが分析したインシデントでは、防衛産業企業や政府機関へのAPT攻撃グループが2つあり、少なくても1つは中国が支援していたものであるである事、そして攻撃者が狙った脆弱性は、既知のPulse Secureの脆弱性と、今回問題となっているゼロディ(CVE-2021-22893)である事だと読み取ります。

既知の脆弱性への対応はともかく、新たに検出されたゼロディ(CVE-2021-22893)に関しては「修正パッチ」がまだ5月上旬にリリース予定となっており、現時点では緩和策を取るしかない所に留意が必要です。

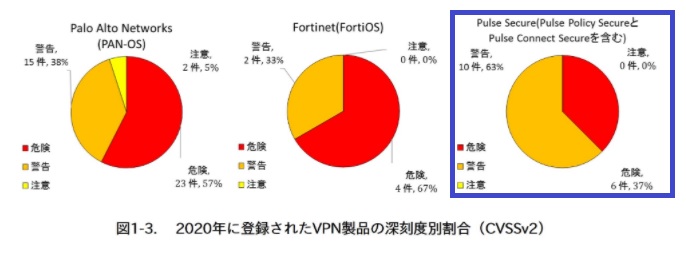

IPAが1月に調査データを公開し、VPN製品として(国内でも)利用率が高いPalo Alto、Foritinet、Pulse Secure製品の危ない(危険~警告)脆弱性が2019年~2020年にかけて数多く公開されており、その脆弱性対応が遅れている組織を狙ったサイバー攻撃が増加している事に注意喚起を出していますが、今回の新たな脆弱性も同様に、米国組織だけではなく、国内の組織も狙われる可能性がある事には十分な警戒が必要かと思います。

脆弱性対策情報データベースJVN iPediaの登録状況 [2020年第4四半期(10月~12月)]:IPA 独立行政法人 情報処理推進機構

昨年Pulse Secureを買収したITソフトウェア会社のIvantiは、現時点での影響は「限られた数の顧客」であると確認している様ですが、脆弱性が公開された事により他の攻撃アクターもこの脆弱性を狙ってくる可能性は十分に考えられます。

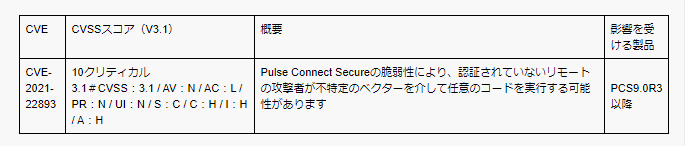

Pulse Secureのセキュリティアドバイザリを見ると(以下機械翻訳)、CVSSが最高の「10」となっています。

※IPAも注意喚起を出しているので、そちらの方が日本語なので読みやすいですが、2つある緩和策の内の1つ「Pulse Connect Secure IntegrityTool」(監視ツール)がIPAの注意喚起には(まだ)書かれてませんので、ご留意ください。

CISAの推奨は、修正パッチ(9.1R.11.4)が5月上旬に出るまでは、以下の2つの緩和策を実行する事の様です。

①Workaround-2104.xmlファイルをインポート

②Pulse Connect Secure IntegrityToolの実行(毎日)

①はWindowsファイル共有ブラウザと、パルスセキュアコラボレーションの機能を無効にし、ブラックリスト機能を使用してURLベースの攻撃を無効にする軽減策

②はIvantiのPSIRTが開発したパルスコネクトセキュア(PCS)専用の整合性保証ツールで、管理者がファイルシステム全体の整合性をチェックし、追加/変更されたファイルを見つける

※CISAは毎日のツール実施を推奨

今回の脆弱性を狙っているとされる、APT集団(UNC2630/APT5)の攻撃手法については、FireEyeの記事が参考になるかと思いますが、様々な脆弱性(既知の脆弱性を含む)を利用してPulse Secure VPNログインの認証情報を窃取し、正規のクレデンシャルを利用してVPN装置から侵入し、ラテラルムーブメント(横移動)を行い、PulseSecureバイナリとスクリプトに悪意のあるコードを挿入し、「資格情報(LDAP認証/2要素認証)をバイパス」して、永続的なネットワーク接続を維持しようとした様です。

※詳細は、以下のFireEye記事に詳しく書かれていますので、参考まで。

www.fireeye.com

FireEyeの記事を読むと、同様な方法でOpenSSLライブラリファイルに悪意あるコードを挿入する手口も、欧州組織のインシデントで検出されている様ですので、影響を受ける可能性があるユーザは、パッチがリリースされるまでは、上記の監視を強めた方が良いかと思います。

もう1点、FireEyeの記事の推奨事項を読むと、PulseSecure側の記事には書かれていない様に思いますが、緩和策だけでなく、既に侵入されている事を前提として、「パスワードリセット」も推奨されていると書かれいてます。まずは緩和策の実施が先かとは思いますが、併せて参考になるかと思います。

推奨事項

すべてのPulseSecure Connectのお客様は、Pulse Secureの緩和策の影響を評価し、可能であればそれを適用する必要があります。組織は、2021年3月31日にリリースされたPulseSecureのIntegrityAssuranceユーティリティの最新バージョンを利用する必要があります。デバイスにこのIntegrityAssuranceユーティリティが失敗した場合、ネットワーク管理者はここの指示に従い、PulseCSRに連絡して追加のガイダンスを入手する必要があります。

組織は、利用可能なフォレンジック証拠を調べて、攻撃者がユーザーの資格情報を侵害したかどうかを判断する必要があります。Ivantiは、環境内のすべてのパスワードをリセットし、構成を確認して、脆弱性の認証に使用できるサービスアカウントがないことを確認することを強くお勧めします。

(FireEye記事より引用)※機械翻訳

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴