ランサムオペレータREvil(Sodinokibi)のリークサイトにAcerの機密情報が掲載され、過去最高の5,000万ドル(約54億円)の身代金が要求されている報じられていました。

securityaffairs.co

台湾のコンピューター大手エイサーは、REvilランサムウェア攻撃の犠牲者でした。ギャングは、これまでで最大の$ 50,000,000の身代金の支払いを要求しています。

(中略)

ランサムウェアギャングは、暗号化する前にベンダーのシステムからデータを盗んだと主張し、ハッキングの証拠として、盗まれたとされる文書(つまり、財務スプレッドシート、銀行文書、通信)の画像をデータ漏洩サイトに公開しました。

Acerは現在、セキュリティ違反を調査しています。

(Security Affair記事より引用)※機械翻訳

公式発表

・見当たらず (Pressroom, ニュース[JP])

キタきつねの所感

Acerからランサムに関するコメントが出てないので、現時点で単なるサイバー攻撃によるデータ窃取なのか、暗号化によって社内システムや製造にまで大きな被害を受けているのかは分かりませんが、少なくても一部のファイルが暗号化され、(一部の)機密データがREvil(Sodinokibi)に窃取されたのは間違いない様です。

Acerはいくつかのメディアに対してコメントを出しており、いくつか読んでみましたが、下記の様な内容でランサムの事は触れずに(当たり障りのない)回答をしている様です。

「AcerはITシステムを定期的に監視しており、ほとんどのサイバー攻撃は十分に防御されています。私たちのような企業は常に攻撃を受けており、最近観察された異常な状況を複数の国の関連する法執行機関やデータ保護当局に報告しています。」会社が発行した声明を読みます。

「私たちは、ビジネスの継続性と情報の整合性を保護するために、サイバーセキュリティインフラストラクチャを継続的に強化してきました。すべての企業と組織に、サイバーセキュリティの規律とベストプラクティスを順守し、ネットワークアクティビティの異常に注意することをお勧めします。」

(Security Affair記事より引用)※機械翻訳

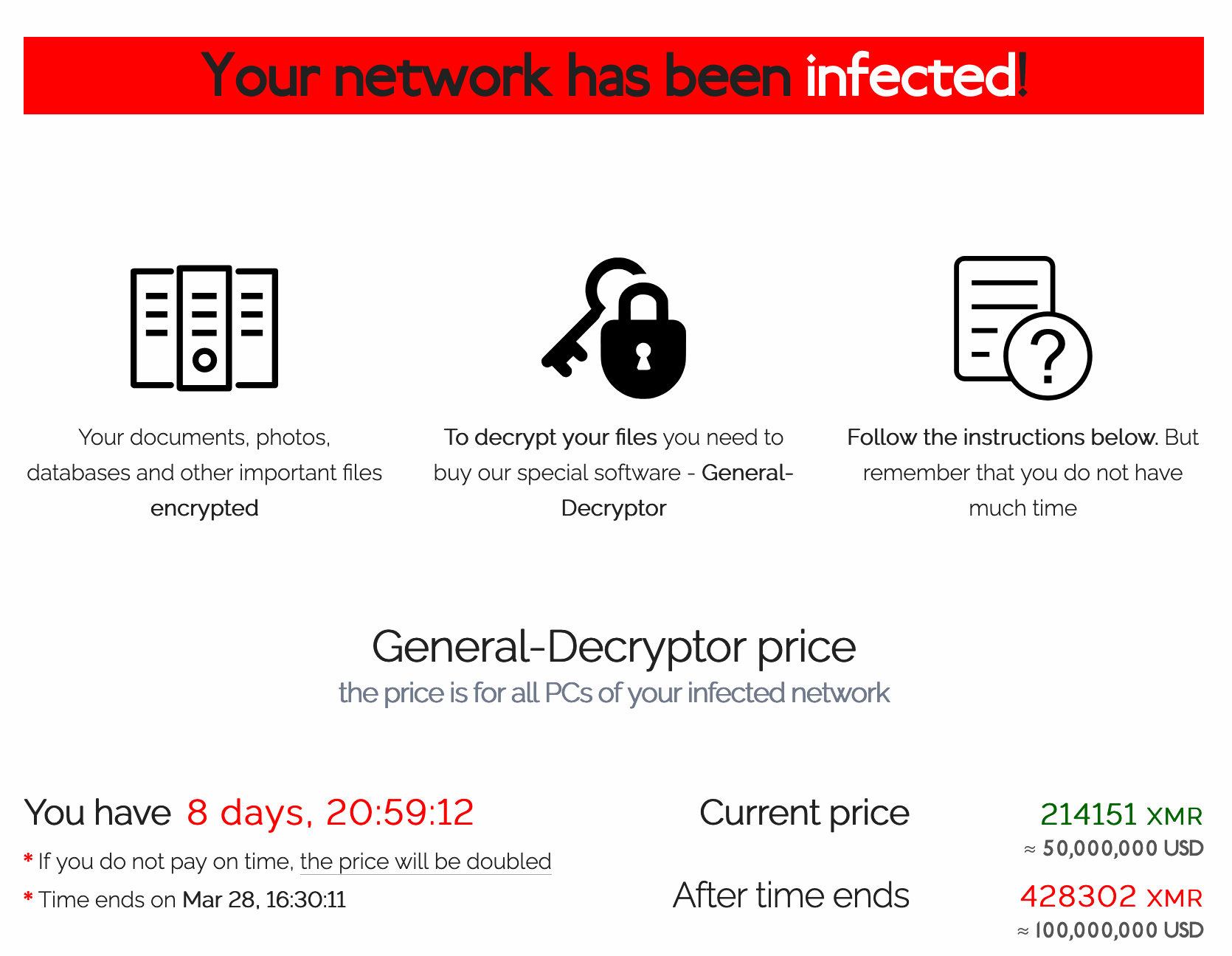

LEMAGITの記事に脅迫画面サンプル(=身代金要求額5000万ドルから考えるとREvilのAcerに対するもの)が掲載されていましたので引用しますが、当初の身代金要求額が5000万ドル(XRM=仮想通貨モネロ)、一定期間(下サンプルだと9日)経過すると、身代金は倍の1億ドル(約109億円)に跳ね上がると書かれています。

この画面があるという事は、Acerの営業情報や機密情報ファイルの暗号化が「された」事を物語っていますので、2重脅迫(暗号化ファイルと機密情報暴露を人質にした)されていると言えそうです。

※交渉期限は3/28となっていますので、ACERがREvilと現在交渉中という可能性もあるかも知れません。

台湾のAcerと言えば販売台数が世界5-6位のPCメーカーですので、REvilが大規模なハッキングを成功させていた場合、高額な身代金(ランサム)が要求される事は何ら不思議ではありませんが、流石に身代金が大きいすぎるので、個人的にはAcerがこの額を飲む想像ができません。

※Acerの昨年第2四半期の純利益は12億台湾ドル(約42億円/前期比2.9倍)とコロナ禍のテレワーク需要を受けて好業績だった様ですが、それでも初期の身代金(約54億円)に足りません。

もし仮に、この身代金交渉が成立した場合、仮想通貨モネロ(XMR)の取引価格が急騰するかと思いますが、まだその兆候は無い様に思えます。

※モネロと見せかけてビットコインで支払うという交渉テクニックも考えられますので、この記事の情報を元に投機をされる事はオススメできません。

※チャート図引用:CoinMarketCap

現在漏えいしたとして、REvilのリークサイト(HappyBlog)に掲載されているAcerのサンプルは財務記録のスプレッドシート、銀行文書、通信書類程度の様です。

現時点では、これ以上の営業秘密や機密情報がどこまで窃取されたのかは分かりませんし、Acerが工場の操業停止等につながる影響する大きな被害を受けているのかも分かりませんが、REvilとしてだけでなく、恐らくランサム全体として過去最高額となる5,000万ドルの身代金を要求してきた事を考えると、REvil側が「かなりの成功」を収めた可能性が高いと思います。

Acerは、当然の事ながらサイバー攻撃に対する防御を十分にしていて、ランサムに対しても警戒していたと思いますが、そんな中でランサム被害を受けたのだとすれば、どういった点を突かれたのかが気になる所です。

この部分に関して、まだ推測も混じるものと思いますが、一部の専門家は「マイクロソフトExchangeサーバ」の脆弱性に起因する可能性を指摘しています。

マイクロソフトの緊急パッチは3月2日にリリースされ、3月18日に更新されていますが、4つのゼロディ(CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065)が含まれており、様々な攻撃アクターによる攻撃増加が予想されていました。

また、緊急パッチが出た時点で既にHAFNIUMと名付けられた中国の関与が疑われるAPTグループが悪用(オンプレのExchangeサーバ=電子メールへの不正アクセス、及びバックドアインストール)していると報じていました。

msrc-blog.microsoft.com

別な記事では、Microsoft Exchangeの脆弱性を悪用するAPTグループが急増しており(2桁以上いるとのESETの分析)、政府や企業に関連する5,000以上のサーバが悪意のある(攻撃の)影響を受けたと書かれていた事を考えると、このAPTグループの1つがREvil(Sodinokibi)であったとしても不思議ではありません。

www.infosecurity-magazine.com

Exchangeサーバの脆弱性(4つのゼロディ)については、既に脆弱性を突く概念実証(PoC)コードが公開されているので、今後も多くの企業が影響を受ける(インシデントを発表する)可能性が高いかと思われます。

マイクロソフトとRiskIQ社の共同の調査では3月12日時点で、全世界の約8.2万台のサーバが未パッチ状態だったと報じられており、この中には当然の事ながら、日本の企業・組織も含まれていると思われますので、対岸の火事となる様、十分な留意(早期のパッチ当て・既に侵入が発生してないかの確認)が必要かと思います。

※Acerの件は、続報が確認できましたら記事を更新するかも知れません。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴