宅配着物クリーニング専門店の洗匠工房からカード情報が漏えいしたと発表されていました。

www2.uccard.co.jp

公式発表

・弊社が運営する「洗匠工房」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ (魚拓)

⑴ 原因

弊社が運営する「洗匠工房」のシステムの一部の脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行われたため。

⑵ 個人情報漏えいの可能性があるお客様

2019年9月12日から2020年9月17日までの期間中に「洗匠工房」においてクレジットカード決済をされたお客様565名に関し、漏えいした可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

キタきつねの所感

GW前のカード情報漏えいの発表件数は多かった印象ですが、また新しい発表がされました。

クリーニング関係では、せんたく便が4月に情報漏えいを発表していますが、漏えい発表の時期から考えると、今回の洗匠工房はせんたく便より前に攻撃を受けていた事が分かります。

foxsecurity.hatenablog.com

せんたく便(ヨシハラシステムズ)は独自アプリでしたが、洗匠工房のサイトはどういった構成になっているのかと、侵害を受けたサイトを確認してみると、現在もサイトは稼働していました。

こちらのサイトのソースコードを見てみると、

すぐに見つけたのが、「makeshop.jp」の記載。こちらはGMOのECサイト構築サービス(ASP)です。

※5/19修正 GMOメイクショップの方から侵害を受けたのはMakeShopでは無く、以前のカートシステム(=旧サイト)が漏えいサイトであるとのご指摘を頂きました。当方の調査に問題があり、誤った記事内容となっていた為、以下の記載内容を修正いたします。

※GMOメイクショップ関係者の方には、間違った調査内容を元に、記事を書いてしまいご迷惑をおかけした事を深くお詫びいたします。

※5/20 追加調査内容を追記

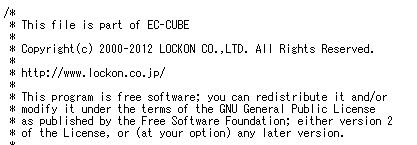

上記ご指摘を受け、改めて調査しました。侵害を受けた期間中(2019年9月12日~2020年9月17日)の魚拓データが残っていませんでしたが、一番近い魚拓データ(2018年11月9日)に、EC-CUBEの痕跡を確認しました。

この内の1つを開いてみると、Copyrightの年号からEC-CUBEv2.12を利用していたと推測されます。

また、侵害期間外ではありますが、2020年12月23日の魚拓データがあったので、こちらも確認すると、EC-CUBEの痕跡までは確認できなかったものの、EC-CUBE2系のファイル呼び出し構成となっていましたので、侵害を受けた際の詳細バージョンは(痕跡が確認できなかったので)分からないものの、2系を利用していたと推測されます。

※5/19追記

インシデントとは関係ない事が確認できましたので、以下の内容は削除すべきかと思ったのですが、検出された課題点の提起という事で、文章を残します。

※尚、GMOメイクショップの方から、2要素認証のリリース予定があるとのコメントを頂きましたので補記しておきます。

*******

気になったのが、ASPシステムのログイン画面です。

少しマニュアル等を探してみたのですが、2要素認証(2段階認証)のオプションは確認できませんでした。

※同じGMOでもカラーミ―ショップは2要素認証のFAQページがありました

しかし、MakeShopでは、制限回数は分かりませんでしたがアカウントロック機能があり、

オプションですが、不審なログインを検知した際にアラートメール送信される機能もありました。

この判断材料となるのが、アクセスする端末情報の様です。

※会社等の特定端末からのアクセスであれば、上手に使うと疑似固定IPの様に使えるかと思いますが、一方でスマホ等のモバイル端末でアクセスすると情報が正確に取れないので、通知が頻繁に来るのを嫌がってOFFにする管理者もいそうな気がしました。

更に、これが本来ECサイトの管理者にとって、重要かと思いますが、管理者アクセスのログイン履歴が100件確認できる機能がある様です。

ASPサービスの特性上、難しい部分があるのだと思いますが、管理者アクセスに使う「ショップID」は初期設定した後に変更する事ができません。

そのショップIDがECサイト側しか知らない秘密であれば、まだ分かるのですが、残念ながらソースコードから簡単に推測する事が出来ます。

※今回の洗匠工房であれば、db=****** と書かれている部分がソレかなと思います。

仮に、IDが推測可能な場合、ECサイト側が不正アクセスを防ぐ為には、パスワード強度が非常に重要になってくる訳ですが、現在のサイト登録画面を見る限り、8文字以上ではありますが、パスワードに「半角英数」の文字種しか選択できません。

ざっとテストしてみた限り、「ショップIDと同一」「英数混在」「8文字以上」というチェックしかされてない様に思えます。

NIST SP800-53 (Rev5)では、以下の様なパスワード入力管理に関する推奨が出ていますが、(b)の「容易に推測できるパスワード」あるいは「漏えいしたパスワード」とのチェック部分について、MakeShopのパスワードチェックロジックはもう少し強化した方が良いかと思います。

また、文字種は・・何故半角だけなのか? 何故記号が使えないのか? 恐らくシステム制約があるという訳ではないと思うだけに、パスワードの複雑性を下げる要因も改善した方が良いかと思います。

パスワードベースの認証の場合

(a) 一般的に使用され,予想され,または危殆化したパスワードのリストを維持し,そのリストを更新する[割り当て:組織が定義した頻度],および組織のパスワードが直接または間接的に危殆化した疑いがある場合に更新する。

(b) ユーザがパスワードを作成または更新する際に,そのパスワードがIA-5(1)(a)の一般的に使用される,予想される,または危殆化したパスワードのリストに見つからないことを確認する。

(c) パスワードの送信は,暗号で保護されたチャネルでのみ行う。

(d) 承認された塩漬けの鍵導出機能、できれば鍵付きハッシュを使用してパスワードを保存する。

(e) アカウントの回復時には、直ちに新しいパスワードの選択を要求する。

(f) スペースとすべての印刷可能な文字を含む、長いパスワードとパスフレーズをユーザが選択できるようにする。

(g) 自動化されたツールを使用して、ユーザが強力なパスワード認証機能を選択するのを支援する。

(h) 以下の構成と複雑さの規則を施行する。課題:組織で定義された構成と複雑さの規則】。

とは言え、これは他のECサイトなどでも偶に見かける事ではあります。ここを修正するのに問題があるのであれば、もう少し効果的な以下の対策に手を付けるのも良いかと思います。

MakeShopの管理者アクセスに、カラーミ―ショップでは実装されている二要素認証が導入されてないのだとすれば、導入を急ぐべきではないでしょうか。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴

- 2021年5月18日 AM

- 2021年5月19日 PM 調査不備のご指摘を受け、一部内容を修正

- 2021年5月20日 AM 追加調査内容を追記