ソルト製品などの通販を行う「Rモール」からカード情報が漏えいした可能性があると発表されていました。

www2.uccard.co.jp

公式発表

・弊社が運営する「Rモール」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

個人情報流出状況

(1)原因

弊社が運営する「Rモール」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出の可能性があるお客様

2019年11月5日~2020年10月20日の期間中に「Rモール」においてクレジットカード決済をされたお客様2032名で、流出した可能性のある情報は以下の通りです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

キタきつねの所感

5月に入って、というよりかはGW中をお休みにする為の関係各社の調整の結果な気もしますが、カード情報漏えいの発表が相次いています。Rモールで今月5件目となり、ばらつきはあるものの、2021年に入ってのインシデント件数があまり減ってない事を感じさせます。

今回被害を受けたRモールは約11か月の侵害被害を受けた様ですが、感覚的には、半年~1年程、カード情報窃取が成功した辺りで攻撃者はカードの不正利用(販売)を開始⇒暫くしてカード会社が検知する流れが多い気がします。

前置きが長くなりましたが、今回侵害被害を受けたRモールの魚拓サイトを確認していきます。現在はECサイトが停止していますが、侵害期間中(2019年11月5日~2020年10月20日)に当たる、2020年10月1日の魚拓データがありましたので、こちらを確認していきます。

トップページのソースコードを確認してみると、何やら見覚えがあるコメントアウト(緑の部分)がありました。

EC-CUBEv2.13を利用していた事で間違い無い様ですが、念のためファイルも開いてみます。

Copyrightの年号(2013)とコメントアウトか考えると、2.13.0又は2.13.1を利用していたと推定されます。

■EC-CUBEバージョンの簡易推定表(2系時の推定表)

| リリース日 |

バージョン |

| 2007/12/4 |

EC-CUBEv2.0 リリース |

| 2008/4/10 |

EC-CUBEv2.1 リリース |

| 2008/10/1 |

EC-CUBEv2.3 リリース |

| 2009/5/19 |

EC-CUBEv2.4 リリース |

| 2011/3/23 |

EC-CUBEv2.11.0 リリース

|

| 2012/5/31 |

EC-CUBEv2.12.0 リリース

|

| 2012/7/5 |

EC-CUBEv2.12.1 リリース

|

| 2012/8/30 |

EC-CUBEv2.12.2 リリース

|

| 2013/2/8 |

EC-CUBEv2.12.3 リリース

|

| 2013/5/22 |

EC-CUBEv2.12.4 リリース

|

| 2013/6/26 |

EC-CUBEv2.12.5 リリース

|

| 2013/8/29 |

EC-CUBEv2.12.6 リリース

|

| 2013/9/19 |

EC-CUBEv2.13.0 リリース

|

| 2013/11/19 |

EC-CUBEv2.13.1 リリース

|

| 2014/6/11 |

EC-CUBEv2.13.2 リリース

|

| 2014/11/7 |

EC-CUBEv2.13.3 リリース

|

| 2015/7/1 |

EC-CUBEv3.0.0 リリース |

| 2015/10/23 |

EC-CUBEv2.13.4 リリース

|

| 2015/11/13 |

EC-CUBEv2.13.5 リリース

|

|

2018/10/11

|

EC-CUBEv4.0.0 リリース

|

|

2019/2/26

|

EC-CUBE ec-cube.co リリース

|

| 2019/10/31 |

EC-CUBEv2.17.0 リリース |

|

2019/11/5~2020/10/20

|

▲Rモールが侵害を受けていた時期 |

| 2019/12/20 |

経産省注意喚起 |

| 2019/12/23 |

EC-CUBE注意喚起 |

| 2020/6/30 |

EC-CUBEv2.17.1 リリース |

時系列から考えると、2019年末の経産省の注意喚起、イーシーキューブ社の再三の注意喚起も、ユーザである黎明社には届かなかった様です。

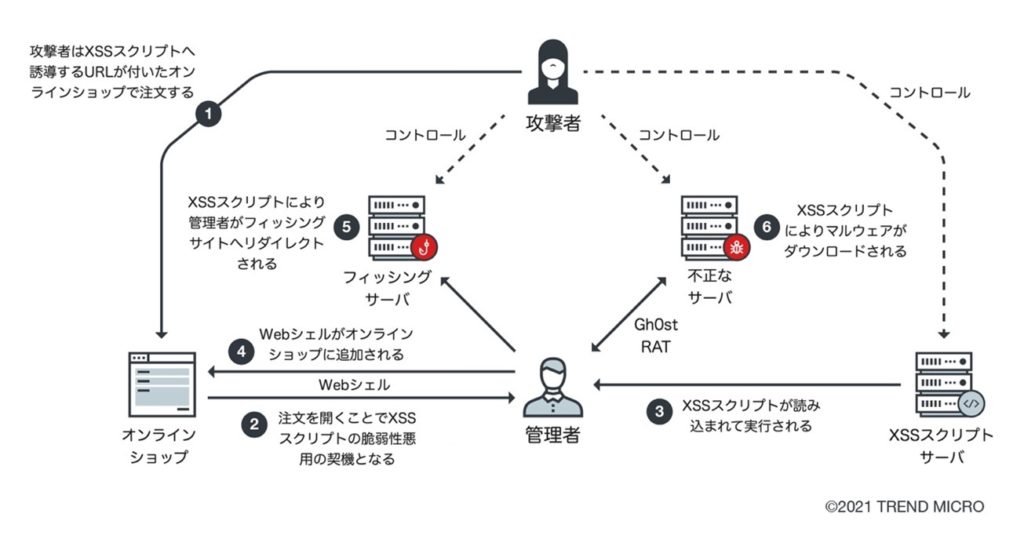

EC-CUBEのインシデントに関して、トレンドマイクロがクロスサイトスクリプティング(XSS)攻撃キャンペーン「Water Pamola」の分析記事を出しています。

blog.trendmicro.co.jp

Water Pamolaは、オンラインショッピングの注文に不正なクロスサイトスクリプトを付加して送信することでEコマースの管理者へ攻撃を仕掛けていました。

さらに特定の電子商取引フレームワークではなく、電子商取引システム全般を対象としている点も特筆すべきでしょう。店舗の電子商取引システムがクロスサイトスクリプティング攻撃に対して脆弱な場合、誰かが(システム管理者や店舗の従業員など)注文を開くことで、不正なクロスサイトスクリプトが読み込まれ、管理パネル上で実行されます。

(トレンドマイクロブログ記事より引用)

トレンドマイクロの記事では、2020年初頭から(XSSの)攻撃キャンペーンが観測された様に書かれていますが、EC-CUBEの攻撃はもう少し前から活発していた事を考えると、これだけが警戒すべき手口という訳ではないにせよ、怪しげな(XSS)コードが挿入された注文情報が管理者に届き、注文を開く事によってXSSスクリプトが読み込まれ、不正なWebシェルが読み込まれる、この攻撃手法には最大限の警戒をすべきかと思います。

※以下トレンドマイクロ記事より図引用

一般的には入力欄のサニタイズ(無効処理)の脆弱性の気もしますので、特に攻撃の続く2系などは、可能な限り最新版(2系だと2.17.1)を適用し、公表されている脆弱性チェックリスト(公式リリース)を改めて確認する事が望ましいかと思います。

※トレンドマイクロの記事では、EC-CUBEについても記載がありました。詳細は割愛しますが、2系ユーザはこの辺りをよく読んでおくべきかと思います。

Webシェル/PHPバックドアインジェクション

その他、不正なスクリプトの中には、日本で普及しているEC-CUBEフレームワークで構築されたWebサイトにバックドアをインストールする動作も確認されました。今回の攻撃の場合、EC-CUBEのSeries 2でのみ動作していました。現在の最新バージョンはSeries 4であり、Series 2は現在、拡張サポートの対象となっています。

このバックドアのアップロードでは、3つの異なる方法が用いられます。1つ目は、フレームワークが提供するネイティブAPIを呼び出してPHP Webシェルをアップロードする方法です。Webシェルファイルの名称は「ec_ver.php」、「log3.php」、「temp.php」のいずれかにハードコード化されています。このWebシェルはHTTP POSTリクエストで送信される任意のPHPコードを実行します。

(トレンドマイクロブログ記事より引用)

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴