いくつかの調査データにもその傾向が出ていますが、今年のサイバーセキュリティインシデントの中で、”ランサム”の脅威は上位に確実にランクインする事は間違いないかと思いますが、その陰の”主役”は私たちが想像するグループではない様です。

threatpost.com

REvil、Ragnar Locker、BlackMatter、Conti他を乗り越えてください:3つのあまり知られていないギャングが、米国および世界のランサムウェア攻撃の大部分を占めています。

ランサムウェアギャングの軍団が存在するように見えますが、暗号化攻撃の脅威のエコシステム全体を支配しているのは、ほんの一握りのサービスとしてのランサムウェア(RaaS)アクターであることが判明しています。

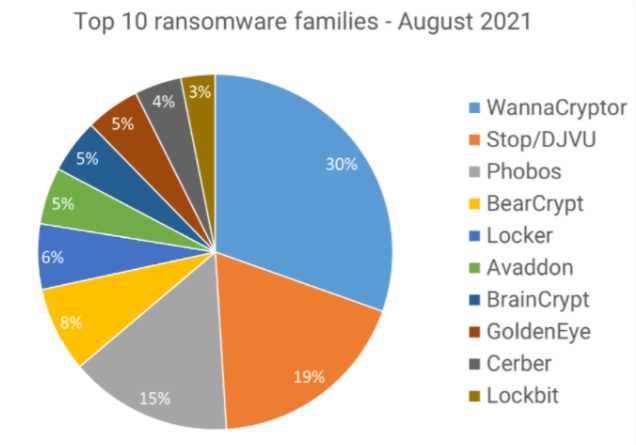

実際、8月にBitdefenderが収集したテレメトリデータによると、検出されたすべての脅威の64%を占めるのは、WannaCryptor、Stop / DJVU、Phobosの3つのランサムウェアファミリだけです。

今週のBitdefenderのレポートでは、テレメトリによって収集された1,980万件のマルウェア検出を調べて、現在のランサムウェアの脅威の状況に関する洞察を見つけました。アナリストのチームは、合計250の異なるランサムウェアファミリを特定することができましたが、攻撃量の点では3つだけがこの分野を支配していました。

キタきつねの所感

先週FBI、CISA、NSA共同で注意喚起が出されたContiや、活動を再開した悪名名高きREvilは、Bitdefenderの8月の調査レポートでは上位に入ってません。

トップ3のランサムグループは、WannaCryptor、Stop/DJVU、Phobosとなっています。※以下theatpostの記事からbitdefenderの図を引用します。

しかし、日本を含め海外で報じられるランサム被害では、これらのグループの名前が出てくる事はあまりありません。これはどうしてかと言うと、彼らの狙いが「中小企業」だからです。

REvilやRangar Locker、BlackMatter(旧DarkSideと言われている)、Conti等の比較的著名でリークサイトを持つグループは、時間をかけて知名度の高い企業を狙い、その報酬として多額の身代金を請求すると言われているのに対して、規模の小さな企業・組織の脆弱性を(比較的短期間に一斉に)狙い攻撃を仕掛けてきている事が読み取れます。

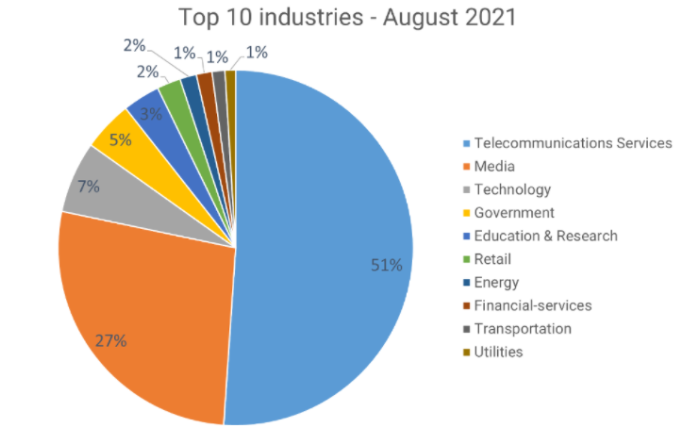

攻撃を受けた企業・組織の「業種」も分析されており、これを見ると・・・通信サービス業と、メディアで全体の3/4を占めています。これも、大規模な企業被害が多い、REvilやConti等とは違う傾向かと思います。

今年の8月のデータですので、両業種の企業・組織の方は、改めて言う事でもありませんが、狙われていると考えて、従来から言われているランサム対策を実施すべきかと思います。

ランサム対策としては、先週CISA等が出したアラート内容を(中小企業でも)参考にすると良いかと思います。

us-cert.cisa.gov

■多要素認証を使用します。

・外部ソースからネットワークにリモートアクセスするには、多要素認証が必要です。

■ネットワークセグメンテーションを実装し、トラフィックをフィルタリングします。

・ランサムウェアの拡散を減らすために、ネットワークと機能の間に堅牢なネットワークセグメンテーションを実装して保証します。ネットワーク間の規制されていない通信を排除する非武装地帯を定義します。

・ネットワークトラフィックをフィルタリングして、既知の悪意のあるIPアドレスとの入力および出力通信を禁止します。

・強力なスパムフィルターを有効にして、フィッシングメールがエンドユーザーに届かないようにします。ユーザートレーニングプログラムを実装して、ユーザーが悪意のあるWebサイトにアクセスしたり、悪意のある添付ファイルを開いたりしないようにします。実行可能ファイルを含む電子メールをフィルタリングして、エンドユーザーに届かないようにします。

・URLブロックリストや許可リストを実装して、ユーザーが悪意のあるWebサイトにアクセスするのを防ぎます。

■脆弱性をスキャンし、ソフトウェアを最新の状態に保ちます。

・最新のシグニチャを使用してネットワーク資産の定期的なスキャンを実行するようにウイルス対策/マルウェア対策プログラムを設定します。

・ネットワーク資産上のソフトウェアとオペレーティングシステム、アプリケーション、およびファームウェアをタイムリーにアップグレードします。一元化されたパッチ管理システムの使用を検討してください。

・不要なアプリケーションを削除し、コントロールを適用します。

・許可されていないソフトウェア、特にリモートデスクトップまたはリモート監視および管理ソフトウェアを調査します。

・アプリケーションの許可リストを実装します。これにより、システムは、組織のセキュリティポリシーで認識され、許可されているプログラムのみを実行できます。ソフトウェア制限ポリシー(SRP)またはその他の制御を実装して、一般的なインターネットブラウザをサポートする一時フォルダや圧縮/解凍プログラムなど、一般的なランサムウェアの場所からプログラムが実行されないようにします。

・電子メールで送信されるMicrosoftOfficeファイルからマクロスクリプトを無効にすることにより、実行防止を実装します。完全なMicrosoftOfficeスイートアプリケーションの代わりに、OfficeViewerソフトウェアを使用して電子メールで送信されたMicrosoftOfficeファイルを開くことを検討してください。

■エンドポイントおよび検出応答ツールを実装します。

・エンドポイントおよび検出応答ツールは、エンドポイントのセキュリティステータスを高度に可視化し、悪意のあるサイバー攻撃者から効果的に保護するのに役立ちます。

・特にRDPを制限することにより、ネットワークを介したリソースへのアクセスを制限します。

・リスクを評価した後、RDPが運用上必要であると見なされた場合は、発信元を制限し、多要素認証を要求します。

■安全なユーザーアカウント。

・最小限の特権と職務の分離の原則の下で、管理ユーザーアカウントを定期的に監査し、アクセス制御を構成します。

・ログを定期的に監査して、新しいアカウントが正当なユーザーであることを確認します

余談です。図の引用はしませんが、Bitdefenderの8月調査データでは被害国の分析も行われています。これを見ると上位は米国、インド、ブラジル、イラン・・と日本の比率は少ない様です。とは言え、リークサイトを持つREvilやRangar Locker等の著名なランサムグループでも、一定頻度で日本企業・組織が掲載されている事を考えると、攻撃が失敗したケースも含め、ランサムオペレータによる攻撃の「ヒヤリ・ハット」は続いているものと思われます。

たまたま攻撃が来てない、あるいは被害に「気づいてない」だけかも知れませんので、中小企業・組織は、一般的なセキュリティ対策と併せ、ランサム攻撃者に侵入される想定で防御を再点検する事を強くお勧めします。

余談です。現在調べている最中なのですが、ランサムリークサイト(著名な方)の被害企業調査をしています。※別記事を出す予定です。

ざっと250位の組織が被害を受けたという結果になりそうです。(※日本企業は確認できたのは1つ)米国政府機関はContiの注意喚起を出していますが、最近のリーク情報を見ると、Lockbit2.0の方が多い(別に注意喚起が出てもおかしくない)様に思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴