ランサムのリークサイトに掲載されている企業は氷山の一角。この事がよく分かる記事でした。

www.bleepingcomputer.com

Hiveランサムウェアギャングは、リークサイトが示すよりも活発で攻撃的であり、6月下旬に操作が知られるようになって以来、アフィリエイトは毎日平均3社を攻撃しています。

Hiveの管理者パネルから直接情報を収集したセキュリティ研究者は、アフィリエイトが4か月間に350を超える組織に侵入したことを発見しました。

ギャングのデータ漏洩サイトには現在、身代金を支払わなかった企業が55社しかリストされておらず、多数のHiveランサムウェアの被害者が身代金を支払ったことを示唆しています。

控えめな見積もりでは、Hiveランサムウェアギャングの利益は10月から11月だけで数百万米ドルになります。

キタきつねの所感

上記のBleeping Computer記事にも書かれていますが、Hiveは比較的新しいランサムグループで、6月下旬から活動を開始しています。

※(これまでの所)国内企業、又は国内企業の海外支社などのHiveリークサイトへの掲載は無かったと思います。

Hiveが注目を集めたのが、FBIがレポート(FBI Flash-MC-000150-MW)を出し、注意喚起した8月下旬頃かと思います。

他のランサムグループと同様に2重恐喝を得意とするグループで、コンスタントに被害組織が掲載されますが、個人的な印象としては、更に活発なグループ(例えばLockbitやConti)があるので、平均的な攻撃件数のランサムグループだと思います。

参考:二重脅迫型のランサムウェア「Hive」に要注意 FBIが報告書を公開 - ITmedia エンタープライズ

このHive、表向きは50前後の被害組織をリークサイト(DarkWeb上)に掲載しています。

そんな中、サイバーセキュリティ企業のGroup-IBのリサーチャーが、このHiveの裏側に”潜入した”記事は、国内企業の被害が少ないので注目されませんが、私は、平均的なRaaSの実態を把握する上で、貴重なサンプル情報だと思います。

正直に言えば、Group-IBのリサーチャー・・・よくHive管理パネルに潜入出来たなと思います。

※あまり深く突っ込んではいけない部分ですが、かなり危ない橋を渡ったのだろうと想像します。

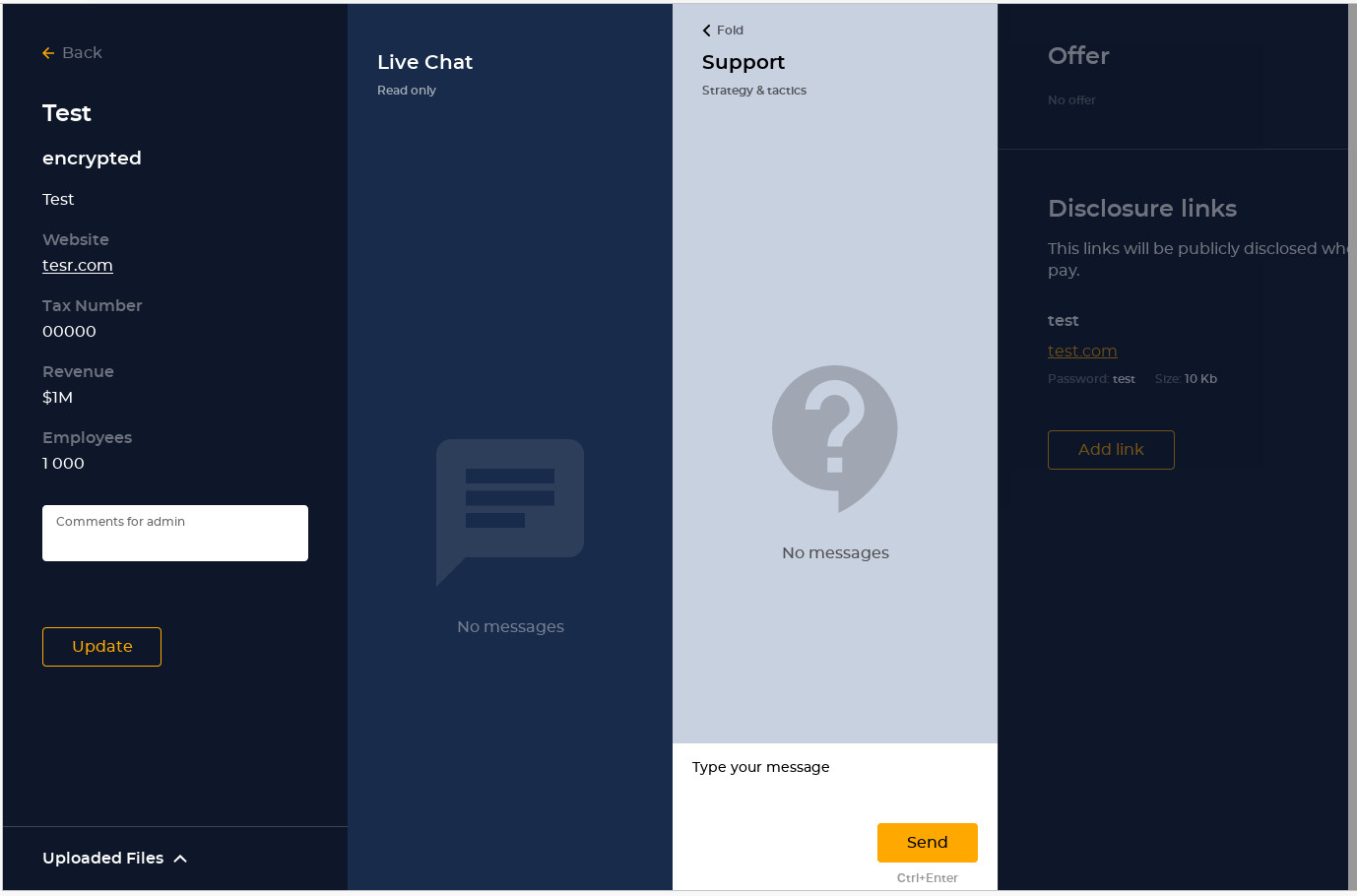

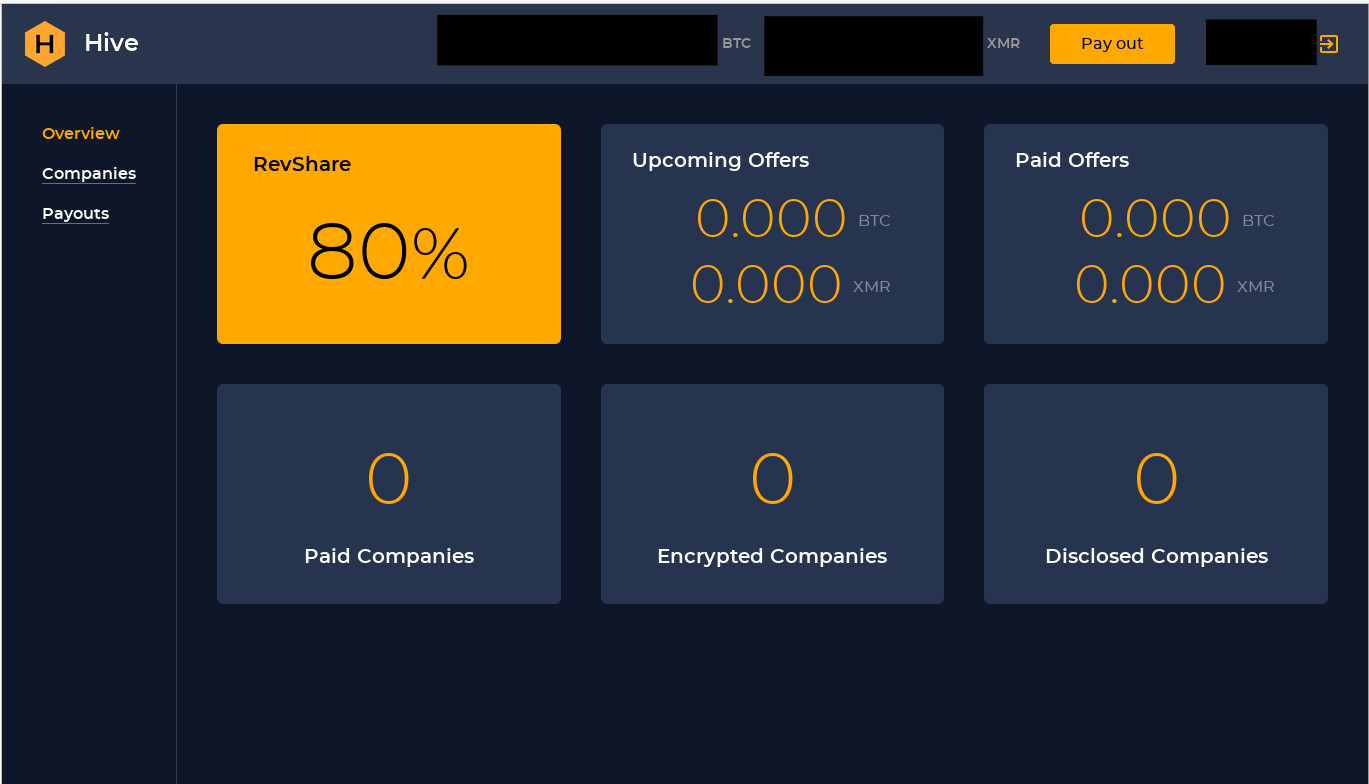

一見した所では、かなり使い勝手が良さそうなダッシュボードなど、RaaS参加者(アフェリエイト)が魅力的に感じるであろう管理パネルが搭載されている様です。

※Bleeping Computer記事(元ソースGroup-IBレポート)より引用

Hiveの実装では、セグメント分けがされていなかった様で、(潜入したGroup-IBのリサーチャーが)Hive全体のDBにアクセスが出来た様です。

研究者は、すべてのアフィリエイトがHiveランサムウェアデータベースの企業IDにアクセスできることを発見しました。これはかなり珍しいことです。

さらに、管理パネルとリークサイトはAPI(Application Programming Interface)を介して実行されています。これは、Group-IBによると、他の2つのランサムウェアグループであるGriefとDoppelPaymerでのみ見られたとのことです。

(Bleeping Computer記事より引用)※機械翻訳

※恐らくBleepingComputer等のリーク記事を見て、Hiveのみならず多くのランサムグループ(オペレータ)が今後はこうした”脆弱性”を塞いで(修正して)しまうと思いますので、貴重なサンプル情報な気がします。

今回の潜入記事で一番気になったのが、下記の部分です。

APIを詳しく調べると、研究者は、すべてのHiveランサムウェア攻撃に関する情報を収集できるエラーを発見しました。これにより、これらの攻撃者に支払った企業の数も測定できます。

彼らの評価によると、攻撃者は10月16日までに355の組織を攻撃しました。104人の犠牲者が攻撃者と交渉しました。

「APIを通じて取得した企業データの分析に基づくと、被害者の数は1か月足らずで72%増加しました。9月16日には、被害企業に関連するレコードの総数は181件でした。わずか1か月後の10月16日には、312件に増加しました。特に、9月に被害者としてリストされた43社は、おそらく支払い後にAPIから消えました。身代金」-グループIB

(Bleeping Computer記事より引用)※機械翻訳

まとめると、Hiveの約半年の活動の中で355組織への攻撃が成功し、身代金交渉まで行きついたのが、その凡そ1/3の104組織。9月に攻撃を急増させ131組織への攻撃が成功し(※この攻撃予兆がFBI等の注意喚起に繋がり)、凡そ1/3の43社が身代金を支払った、という事になるのかと思います。

このデータを考えると、ランサムリークサイトに掲載される被害組織数は氷山の一角であり、最大で6倍(おそらく3倍程度)の被害企業が裏に隠れていると推定されます。

Hiveの潜入結果は、ランサムビジネス全体像をつかむ為に貴重なヒントとなりそうです。

<12/16記事で書いた下記内容を再掲します>

余談です。最近は筆が進まないと言うか、他に色々と手を出し過ぎたと言うか、1日1本の文章を書くというエネルギーが分散されている事も影響しているのかも知れませんが、記事を書くのが遅れがちになる事が多くなってきました。

4周年記事にも書いたのですが、連続投稿としてはOSINT記事も出すようになりましたので、ブログ上は連続更新が途切れないかも知れませんが、来年に入ってからは毎日こうした記事を書くのは、一度止めて、もう少し質の高い記事を出す事を目指そうかと思っております。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴