1月下旬からEmotet被害(注意喚起)リリースを出す企業・組織が増えていますが、被害メール文面における”気づき”について参考まで少し書いてみます。

www.jpcert.or.jp

以下はJPCERTのアラートにおいて開示しているEmotet被害メールの文例です。以外と短文・・・最初に気づくのは日本独特と言っても過言ではない「本文中」の宛先の欠如です。

「〇〇社△△様」だったり、「いつもお世話になっております」といった部分が抜けているのは不自然です。

次に怪しさを感じる(感じて欲しい)のが、トップドメイン(国)の『.de』です。これはドイツのドメインです。

※仕事でドイツ居住の方(日本人)とメールのやり取りがある方はかなり限られてくるのではないでしょうか・・・。

次はEmotetとPPAP問題が『ほとんど関係が無い』事がよく分かる、添付ファイル(ZIP)とパスワード同封問題です。このやり方だと、ZIP暗号を使う意味がありません。

※これで引っかかる方は注意力散漫だったのかと思いますが、普段から添付ファイルとパスワードを同梱している”セキュリティ意識低い君”である可能性も感じます。

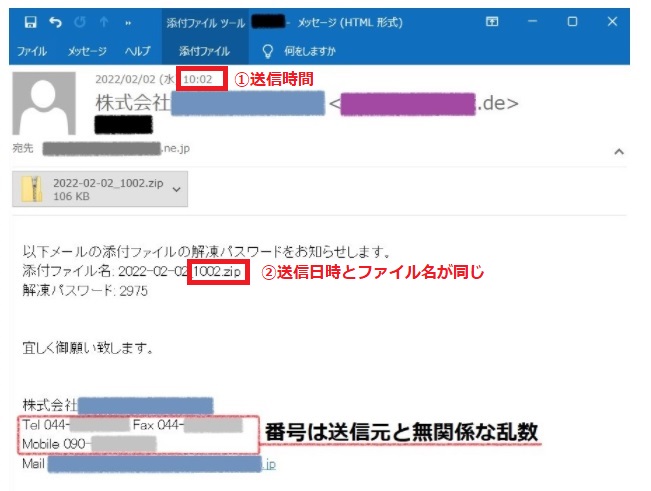

次に気づいて欲しいポイントが、ZIPファイル名です。1つしか被害サンプルメールが公開されていないので、たまたまだった可能性も考えられますが、日付はともかく、送信時間をZIPファイル名に使用される方はかなり少ないかと思います。

次は、脆弱なパスワードです。上にも書きましたが、そもそもパスワードとZIPファイルを同梱する所でアレですが、数字4桁のパスワードは・・・送信者が非常にセキュリティ意識の低い従業員の方、としか考えられません。

※人によるとは思いますが、個人的にこの手の4桁数字のパスワードが送付されてきた経験は過去を振り返ってみてもほとんどありません。

最後が、この手のメール文面では”間違い探し”とも揶揄される事が多い、日本語の不自然な点です。勿論、人が書くメールですのでこの手のケアレスミスが出る事はあるかと思いますが、他の”怪しいポイント”と合わせ、違和感も覚えずに、添付ファイルを開けてしまう従業員の方は、やはり注意力不足と言えるかも知れません。

『以下メールの添付ファイルの解凍パスワードをお知らせします。』

の何が不自然と思ってしまう方もいるかと思いますが、(たまにこうした文章を作ってしまう事もあるのは分かりますが)2点、違和感を覚えます。

1つ目が

『以下メールの添付ファイルの解凍パスワードをお知らせします。』

における句読点や助詞の使い方です。

『以下、メール・・・』又は「以下にメール・・・」といった文面にするのが一般的かと思います。

2つ目は、私も偶にミスをしている気がしますが、『の』重複です。

『以下メールの添付ファイルの解凍パスワードをお知らせします。』

ここは、『メール添付ファイルの・・・』の方が自然な気がします。

JPCRT以外でもいくつか企業・組織がEmotet文例をリリースに掲載していましたので、見ていきます。

【重要】弊社社員を装った迷惑メール(なりすましメール)に関するお詫びと注意喚起 | 全国輸送なら大信物流輸送株式会社

————————————————————————————–

・件名︰Re:<受信先名義> ※1

・差出人︰弊社社員名<当社ドメインではない別のメールアドレス> ※2

・本文:

ご確認をお願いします。 ※3

—————————————————————————————

※1「Re:」のほか、「Fwd:」も確認しております。

※2様々なドメインからのメール送信を確認しております

弊社のドメインは、(名前)@7333.jp となります。

※3 メール本文には、見積書、請求書等の記載や セキュリティ保護されていないURLが記載されている

文面はもっとJPCERTの例示よりシンプルですが、これはURL誘導型の為です。こちらのメール文面でも、最初の●●社△△様、いつもお世話になっておりますといった部分は確認できませんが、ドメインが元々メールを送信する組織(この場合は大信物流輸送社)ではない所は同じ様です。

迷惑メール(なりすましメール)に関するお詫びと注意喚起について|KENTEM[ 株式会社建設システム ]

| 差出人メールアドレス |

〇〇〇@coalfields.co.za

〇〇〇@hestony.co.za

〇〇〇@VW-VIRAJAUTOMOBILES.CO.IN |

| 差出人名 |

建設システムIT補助金事務局 |

| 添付ファイル |

2022-02-04_1054.zip

2022-02-04_1054.zip.txt

2022-02-04_1053.zip

2022-02-04_1053.zip.txt |

| 本文 パターン1 |

以下メールの添付ファイルの解凍パスワードをお知らせします。

添付ファイル名:2022-02-04_1054.zip

解凍パスワード:TNqnLWNAx

建設システムIT補助金事務局

Tel 044-225-XXXX Fax 044-662-XXXX

Mobile 090-7102-XXXX

Mail 〇〇〇@gmail.com

|

| 本文 パターン2 |

以下メールの添付ファイルの解凍パスワードをお知らせします。

添付ファイル名: 2022-02-04_1053.zip

解凍パスワード: 23671546

建設システムIT補助金事務局

Tel 044-225-XXXX Fax 044-662-XXXX

Mobile 090-7102-XXXX

Mail 〇〇〇@gmail.com

|

別なリリースです。こちらも文面詳細を掲載して頂いていますのが、JPCERTの文面(におけるポイント)とは1点違い、解凍パスワードが脆弱でないパターン(TNqnLWNAx)もある様です。あとは、シグネチャー(署名)部分のメールアドレスが『gmail.com』なのは違和感を持つべきポイントと言えそうです。

尚、送信元のトップドメイン『.za』は南アフリカ、『.in』はインドとなります。

【重要】弊社を装った迷惑メール(なりすましメール)に関するお詫びと注意喚起につきまして | ボタニカノン公式オンラインショップ

こちらの例では、送信元ドメインは(例示では見えませんが)違う様です。Zipファイルのファイル名は・・時間は入っておらず、解凍パスワードも数字4桁といった脆弱なものではなく、更に〇〇様と、受信者の名前が書かれている所が、上のサンプルメールとは違い、この形式だと騙される方も結構いそうな気がします。

とは言え、ファイルと解凍パスワードが同梱されている点、そして”何の件のファイルだか明示されていない”等、やはり普段受け取るメールとは違う部分がある気がします。

今回のEmotet攻撃キャンペーンではいくつものパターンが確認されていますが、簡単に見分けがつきそうな(違和感を覚えるべき)点もありそうですので、JPCERTや他の企業・専門家が開示する情報を参考に、自社の(不注意で感染してしまうかもしれない)潜在的な従業員に対して注意喚起をする事を、ご検討ください。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴