地方紙の記事でしたが、色々考えさせられる記事でした。

www.kobe-np.co.jp

■公式発表 ニュースリリースは見当たらず

ANAクラウンプラザホテル神戸(神戸市中央区)などで利用できる優待制度「プレミアクラブ」の会員情報が外部に流出し、それぞれのメールアドレスにウイルスが仕込まれたとみられるメールが連日のように送付されていたことが13日、関係者への取材で分かった。同ホテルによると、データ管理を委託する会社から漏れたとみられるが、流出件数や原因は「委託先が調査中」としている。

同ホテルの説明では、10月末以降、各会員に不審なメールが届くようになった。関係者によると、メールは1日に4~5通届き、いずれもワードで作成した文書を装ったファイルが添付されていた。送信元にはホテルの公式アドレスなどが表示されるが、実際には全て別々のアドレスで、中には海外が発信元になっているものもあった。

メールの内容は「請求の件確認しました」「約款について送らせていただきます」などで、会員とは無関係のメッセージだった。

同ホテルは神戸新聞社の取材に、会員数は「言えない」とする一方、「データ管理の委託先からは、既に各会員へ謝罪メールを送ったと報告を受けている」と説明。だが、会員の一人は「受け取った記録はない」と否定している。

(神戸新聞記事より引用)

◆キタきつねの所感

この記事を書いている最中に、神戸新聞の続報(11/14)に気づきました。前記事(11/13)から1日で調査が完了したのは「委託先」が相当焦って調査したとも言えますが。。。

www.kobe-np.co.jp

先月末以降、不審なメールが会員に届き、ウイルスが仕込まれた文書ファイルが添付されたものもあった。問い合わせが相次ぎ、ホテルからデータ管理を委託されているGMS株式会社(大阪市中央区)が調査。会員メールアドレスを管理するコンピューターがウイルスに感染していたことが判明した。

問題を受け、ホテル側はクラブのメールアドレスを変更。会員に謝罪と新規メールアドレス、対応策を知らせる文書を郵送した。

(神戸新聞記事より引用)

会員DBを持つ端末でのウィルス感染という事になりますが、つまりホテル側の端末にアンチウィルスソフトが導入されていない、パターンファイルが最新でなかった、あるいはウィルスが注入された添付ファイルを開いた際に、検知できずに潜り抜けられた、、、ゼロディ攻撃でなければ、基本的にはこんな様な原因が推測されます。

ホテルという外部の方を相手にする事を前提とするホスピタリティが求められる業態では、2016年に697万件の個人情報を漏えいしたJTBの様に、従業員が会員からのメールやそのメールの添付ファイルは開いてしまうケースは多いかと思います。

今回の事件を受けての対策が、『クラブのメールアドレスを変える」だった事から、今回の事件の構図は、

外部に公開されているメールアドレスに対して、会員を装った(標的型)ウィルスファイル添付メールが送られて、「ANAクラウンホテル神戸」の「プレミアムクラブ」担当の従業員が添付ファイルを開いて(あるいは変なリンクを踏んで)、メールを受信した端末が同じだったか、ラテラルムーブメントが成功して、会員メールアドレスを管理するコンピューター(ホテル側に設置)がウィルス感染して、端末から会員の個人情報(メールアドレス)が漏えいしたのを、外部からフィッシングメールの問い合わせがくるまでホテル側が検知できなかった

という事なのかと推測します。

・・・演習問題ができそうな気がします。

(上記事件の仮説において)キタきつね視点で見た問題点を見ていきます。

①外部に公開されているメールアドレス

メールアドレスが完全公開されています。フィッシングメール攻撃をかける側からすれば、ありがたい話です。ついでに言えば、夜間帯は裏側に人が居ない事が営業時間から推測できますので、(ウィルス感染後に)夜間に変な操作しても気づかれないかな?と想像できます。

対策案ではこのメールアドレスを変更する様ですが、、インターネット上に公開するのであれば、またフィッシングメールを受ける可能性を残します。メールリンクを外してベタ打ちする、営業時間の掲載位置を電話番号の下にする、メールアドレスの@を(アット)等と目で見て変換させる方が、ツールでメールアドレスを収集する事への防御としては有効なのですが、ホテルという特性上、それは難しいでしょうから、、、メールアドレスはここに”書かない”というのも対策としては有効だと思います。

電話だけでは・・・というのであれば、会員認証をさせて、別ページにてメールアドレスを掲載するというひと手間をかけるというのも良いかと思います。

②会員を装った(標的型)ウィルスファイル添付メールが送付される

①でメールアドレスが公開されている以上、そこを隠せないのであれば、標的型(フィッシング)メールで攻撃されやすい事は当然警戒しておくべきかと思います。ホテルの特性上、英語のメールを受信しやすいかと想像しますが、添付ファイルにウィルスを仕込まれる事はあり得る・・・そういうセキュリティ設計に、ホテル側端末がなっていたかは疑問です。

③ホテル従業員が添付ファイルを開いた

こうして確定的な表現で書くと、「推測でモノを言いやがって・・・」とのご指摘を受けそうな気もしますが、結構な確率で添付ファイル開いてウィルス踏んだな、と思います。だとすれば、従業員教育が対策案に入ってないのが問題だと思います。

記者さんがそこは記事にしなかったという可能性はありますが、ホテル側で事件リリースを出してないので、対策案としての従業員教育はホテル側としては考えて無いと見られても仕方が無いかと思います。

④(メールを受信し)会員メールアドレスを管理するコンピューターがウィルス感染した

会員(顧客)からのメールを受信した端末と、今回侵害を受けた「会員メールアドレスを管理するコンピュータ」が同じであった(共用端末であった)可能性は結構高い気がしますが、何も無いところにウィルスは侵入してきませんので、侵入ルートに対する防御がちゃんとしていたのか、、という所は、まだ脆弱性を持っている気がします。ホテル側のオペレーションが煩雑になりそうですが、端末を分離てきていれば、侵害リスクは軽減されると思いますが、、共用端末であれば会員DBへのアクセスを例えば生体認証等を使って強化する、といった対策が必要な気がします。

⑤ウィルス感染した

アンチウィルスソフトは当然使っていたと思いますが、そのベンダーがどこだったのかは気になる所です。今回の「プレミアクラブ」はそこそこの会費を取っている、ある意味、ホテル側にとっての優良顧客になる訳ですので、アンチウィルスソフトだけではなく、そこそこ防御の高いツールが「優良顧客」を守るために導入されているべきだったのかと思います。

⑥ウィルス侵害を自己検知できていない

0ディ攻撃もある訳ですから、全ての攻撃を防げる事は無いのは当然ではありますが、メール受信端末数台が感染しただけ・・という気もしますので、定期的にウィルススキャンをかけていたのかな・・・という所が気になりました。⑤と同じですが、「やられる前提」で考えていれば、被害件数が軽減される事が多いので、こうした運用をしてなかった可能性を懸念します。

さて、今回の事件記事では、ANAクラウンホテル神戸以外に、サービスプロバイダーが1社出てきます。

ホテルからデータ管理を委託されているGMS株式会社(大阪市中央区)が調査

(神戸新聞記事より引用)

会員DBはこちらの管理だった様ですが、だとすれば、⑤や⑥のセキュリティ対策について、GMS社が機能提供の責任があったのかも知れません。(この手のシステムは、ログインパスワードだけの対策・・という事が多い気がしますが)

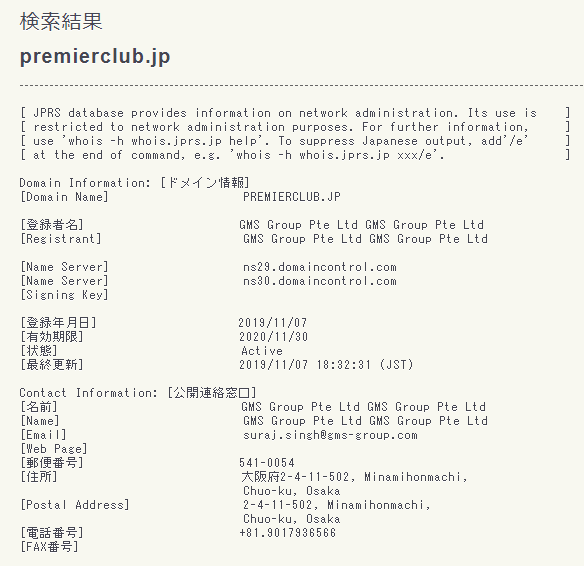

因みに、、、WhoISで「PREMIERCLUB.JP」を見ると、大阪に拠点がある様ですが、

ネットで「GMS Group」を調べると・・・シンガポール本社の日本拠点の様です。

GMS Group – F&B Loyalty Programs Provider for Hotel Industry

ハイランクホテル向けの会員サービスに特化している様です。

顧客企業(実績)を見ると、ハイクラスホテルが名を連ねていました。

Westin(マリオット)も過去に大規模な情報漏えいしたしなぁ・・・と密かに思ったりしましたが、今回の事件とは関係が無いと思います

少し気になったのが、大阪の系列ホテルのロゴが掲載されていて、

(※大阪のプレミアクラブサービスは2017年で終了した様です)

さらに違うホテルが実績として載っていましたが、、、

これらのホテルも同じ様な攻撃を受ける可能性があるのではないかなと、思う反面、流石に情報が(GMS社から)横連携されているはず・・・とも思います。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴