トヨタの系列販売店などから310万件の個人情報が漏洩した可能性があるとトヨタが発表しました。

www.nikkei.com

■公式発表 弊社東京地区販売店における顧客情報流出の可能性に関するお知らせ

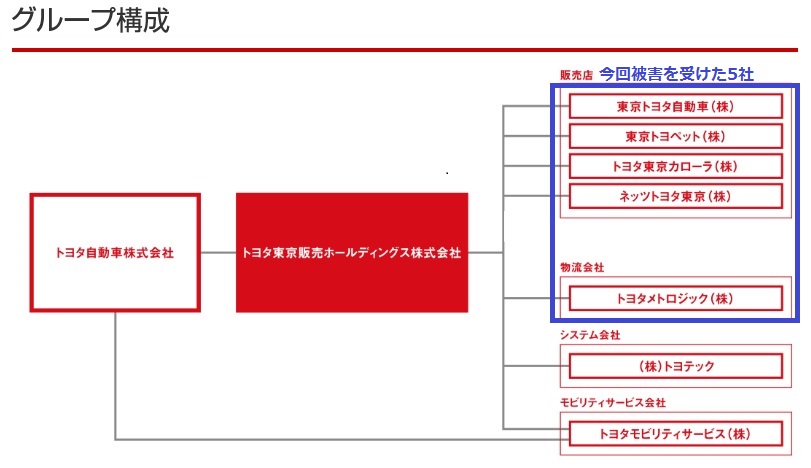

2019 年 3 月 21 日、トヨタ東京販売ホールディングス株式会社傘下の東京トヨタ自動車株式会社、東京トヨペット株式会社、トヨタ東京カローラ株式会社、ネッツトヨタ東京株式会社、トヨタメトロジック株式会社の 5 社に加えて、レクサス小石川販売株式会社、ジャミール商事株式会社(レクサス練馬)およびトヨタ西東京カローラ株式会社に対し、ネットワーク上の不正アクセスがあり、同ネットワークに接続されているサーバーに保存されておりましたお客様の情報が最大310万件社外に流出した可能性があることが判明いたしました。

なお、今回流出した可能性がある情報には、クレジットカードに関する情報は含まれておりません。

(公式発表より引用)

◆キタきつねの所感

海外(国内)から日本企業を狙うとして、トヨタ自動車というのは、ハッカーなら誰でも考える対象の1つと言えるかも知れません。そんな一定以上のセキュリティ対策を(当然)行っていたと考えられる、トヨタ系列の8社から顧客情報が310万件漏洩した今回の事件は、セキュリティ対策の脇が甘ければ、製造業ならどこも安心できない、そんな風に考える事もできそうです。

日経の記事が一番細かく書いているのですが、時系列で考えると、まず海外の現地法人が不正アクセスを受けた事が判明した(3/19)後に、トヨタ系販売会社ら8社が不正アクセスを受けている事が判明(3/21)しています。

いつから攻撃を受けていたのかについては発表されていませんので、推測の域を超えることはできませんが、おそらくほぼ同時期に攻撃を受けていた(トヨタ攻撃キャンペーンの一環)のだと思います。

流出した恐れがあるのは8社が保存していた顧客の個人情報。トヨタによると、29日午後の時点で個人情報の流出や被害は確認されていない。同社の内部調査で不正アクセスを受けていたことが21日に発覚した。

トヨタ渉外広報部は「大変なご心配をおかけし、おわび申し上げる。グループ全体で情報セキュリティー対策を改めて徹底する」とコメントした。同社は不正アクセスを受けた詳しい経緯や情報流出の有無について調査を続ける。

また、トヨタは同日、タイやベトナムの現地法人なども不正アクセスを受けたと明らかにした。社内調査により19日に発覚した。被害の状況は調査中だという。

(日経新聞記事より引用)

最初に疑問に感じたのは、8社が全部襲われたの?という部分ですが、トヨタ東京販売ホールディングス株式会社傘下に、5社(東京トヨタ自動車株式会社、東京トヨペット株式会社、トヨタ東京カローラ株式会社、ネッツトヨタ東京株式会社、トヨタメトロジック株式会社)がぶら下がっているので、共通システムが影響を受けたのであろう事が推測されます。

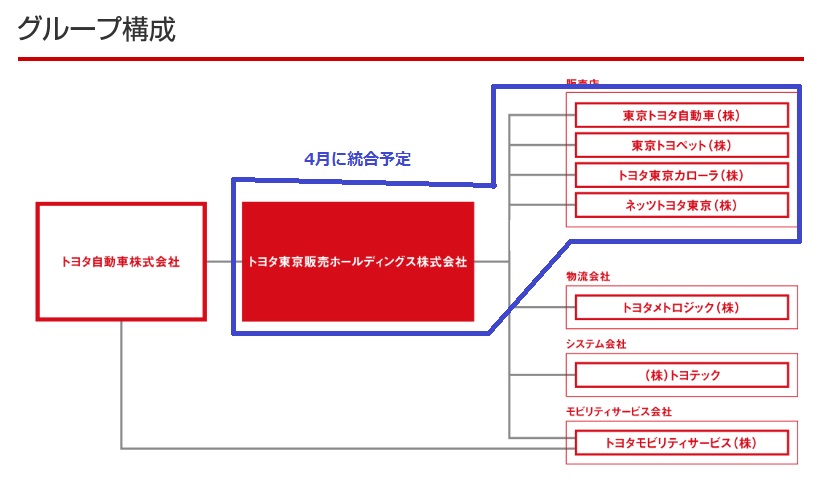

更に言えば、4月に5社が統合予定でしたので、様々なシステムを統合していた最中であろう事も推測されます。

トヨタ、東京の販売会社など5社統合へ 店舗網を見直し:朝日新聞デジタル

では残りの3社はと見ると、レクサス小石川販売株式会社、ジャミール商事株式会社(レクサス練馬)、トヨタ西東京カローラ株式会社、つまりレクサス系販売店なのですが、会社組織も違う訳であり、データ侵害を受けたのは何故なのか?と考えてしまいます。

公式発表にヒントとなりそうな記載かなと思ったのが、

「同ネットワークに接続されているサーバーに保存されておりましたお客様の情報が最大310万件社外に流出した可能性があることが判明いたしました。」

部分でした。すなわち残り3社も同じシステム基盤を使っていたか、クラウド上の隣接ネットワーク上に顧客データを保存していたのかなと推測します。

一番この条件にぴったりしそうなのが・・・「全国の系列販売店向け業務システム「ai21(アイ21)」かな?と思います。2015年のリリースになりますが、、、

global.toyota

トヨタ自動車(株)(以下、トヨタ)は、全国の系列販売店向け業務システム「ai21(アイ21)」の全面改良を、2014年12月に実施し、このほど販売店への本格展開を開始した。

今回の全面改良の第一の目的は、お客様へより質の高いサービスを提供することである。トヨタの販売店では約20年前よりノートパソコンを活用した営業活動に取り組んでいるが、今回、営業担当者用ノートパソコンの営業支援機能をタブレット端末に対応させることで、より迅速できめ細かいお客様への対応が可能となる。

さらに、高効率なクラウド型のサーバーセンター構築等による販売店のITコスト低減やシステム担当者の工数削減といった、販売店の業務効率向上も見込んでいる。

ai21は、トヨタが提供する、車両販売店向け統合型業務システムで、営業担当者の商談・受注管理から、ご購入後の点検・整備のご案内/受付業務、財務会計・人事給与といった事務領域まで、幅広い範囲を総合的にカバーする。2001年から展開を開始し、現在では全国のトヨタの販売会社約300社が利用している。今回の全面改良は、2007年以来2度目となる。トヨタ系全チャネルおよびレクサス店の合計約5,000店舗で、本年12月までに新システムに順次切替える。

(トヨタニュースリリースより引用)

とあるので、被害を受けたトヨタ+レクサスの販売店系列8社がこのシステムを使っていた可能性は高いと思われます。

ただ、データ侵害件数の部分が説明がつきません。

今回の漏洩データは、(現時点では)最大310万件ですが、トヨタ系列の販売店が持つであろう新車顧客データとしては、年間100万台程度はあると思いますので、その試算だと3年分にしか過ぎず、

更に産経新聞の記事では、過去のデータやイベント来場者といった見込み客のデータも含まれていたとありますので、

過去にトヨタ車に乗っていた顧客や、イベントなどの来場者の情報も含まれる可能性がある

(産経新聞記事より引用)

システム全体ではなく、一部のデータが漏洩した理由が説明できません。

勝手な推測でしかありませんが、可能性として考えられるのは、例えば、

・4月に向けての5社統合を控えて、本番データ(顧客データ)の一部を使って検証していたテストサーバが襲われた

・全体システムに侵害を受けたが、すぐにSOCが気づいてデータ漏えいを途中で食い止めた

様なケースです。

※トヨタからの公式な続報で何か出てくれば良いのですが、もし基幹システム(ai21)もしくはテスト検証サーバが襲われたのだとすれば、影響度を考えて、他社のデータ漏洩事件と同様に「システムの脆弱性を突かれて不正アクセスを受けた」といった玉虫色の表現が出てくる可能性も高いかも知れません。

因みに、海外メディアではどんな見方がされているか・・ですが、ZDNet記事では、APT32(ハッカー組織)の攻撃の一環ではないか?と推測しています。

www.zdnet.com

APT32?

This is the second cyber-security the company has announced this year, after disclosing a similar incident in late February, but affecting its Australian branch.

The attack on its Australian office was more disruptive in nature, bringing down Toyota Australia's ability to handle sales and deliver new cars, and has been attributed by some industry experts to APT32 (OceanLotus), a Vietnamese cyber-espionage unit with a known focus on the automotive industry.

Experts suggested that APT32 hackers might have targeted Toyota's Australia branch as a way to get into Toyota's more secure central network in Japan.

At the time, Toyota declined to confirm any of these theories and attribute the attack to APT32 hackers.

(ZDnet 記事より引用)

あまり日本では報じられていませんが、トヨタオーストラリアが2月にサイバー攻撃を受けて電子メールやクラウドベースのシステムへのアクセスに影響が出た様です。1ヶ月しか離れてない事件でもある事から、ZDNetは、支店経由でより厳重に管理されている日本のネットワークを攻撃したのではないか?という推測をした様です。

www.toyota.com.au

トヨタは(ZDNetに対し)APT32との関連性については否定した様ですが、攻撃の類似点もありそうなので、国際的ハッカー(APT32以外も含め)が、オーストラリアや他国支店からのアクセス情報を悪用して日本のより厳重なサーバ群を攻撃したといった可能性については十分考えられるかも知れません。

最後に、今回のデータ漏洩を被害を受けたトヨタの系列子会社8社が個々に発表するのではなく、トヨタが発表した、この事にも自社のサプライチェーン全体を守るといった、トヨタの強い意思があるのかもしれないなと感じました。

更新履歴