ヤマト運輸の会員サービス「クロネコメンバーズ」へのパスワードリスト攻撃によると思われる不正アクセスが報じられていました。

www.nikkei.com

経緯

2019年7月23日(火)、特定のIPアドレスからの不正なログインを確認し、緊急の措置として、該当のIPアドレスからのログインを遮断するなどの対策を講じました。調査の結果、不正なログインに使用されたID・パスワードは弊社で使用されていないものが多数含まれており、他社サービスのID・パスワードを使用した「パスワードリスト攻撃」による不正ログインと判明しました。

不正ログインの状況

(1)不正ログイン件数:3,467件(不正ログイン試行件数は約3万件)

(2)閲覧された可能性のある項目:

クロネコID、メールアドレス、利用の端末種別(パソコンまたは携帯・スマートフォン)、氏名、氏名ふりがな、電話番号、性別、郵便番号、住所、クレジットカード情報(カード番号の下4桁・有効期限・氏名)、アドレス帳情報(氏名・住所・電話番号)

(公式発表より引用)

■公式発表 クロネコメンバーズにおける不正ログインについて

◆キタきつねの所感

私もクロネコメンバーズに入っていますが、事件公表後に普通には入れているので、対象ではなかったという事なのでしょう。

この事件は、典型的なパスワードリスト攻撃だと思いますが、パスワード試行が約3万件で、不正ログイン成功が3467件(約11%)というのは、かなり成功率が高い気がします。

※先日の辻さんの講演では、パスワードリスト攻撃の成功率が1%以下と話されていたかと思いますが、それと比較して、成功率が高い=攻撃リストが新しくなっている事には要注意と言えるかも知れません。

正しく知り、育てる力をどう養うか--セキュリティリサーチャーの辻氏が語る「脅威と向き合う素地」 - (page 2) - ZDNet Japan

とは言え、ヤマト運輸のクロネコメンバーズは約2800万人もの会員数を抱えている訳ですから、7/22に攻撃を受けて、7/23に検知し、7/24に発表出来ている事から考えると、必ずしもヤマト側の対応が遅かったとは思いません。企業としては比較的早く対応している方でないかと思います。

クロネコメンバーズへの不正アクセスと言えば、2014年にも一度発生していますが、(※1万件不正アクセス成功/約19万件の試行)これ以降に、オプションではありますが、ヤマト運輸は2段階認証を導入しています。

japan.cnet.com

ではありますが、2段階認証はスマホでは実装されていませんでしたので、この部分についてはヤマト側は責められても仕方が無いかも知れません。

その他に気になる点として、時系列を見ると22日夜から攻撃が始まって、検知は23日と少し遅れています。

2019年7月23日(火)、特定のIPアドレスからの不正なログインを確認し、緊急の措置として、該当のIPアドレスからのログインを遮断するなどの対策を講じました。

一度リスト型攻撃で大きな不正アクセス被害を受けているので、どうして機械ツールで3万件の不正アクセス試行を止められなかったのかについては少し気になる所です。

特定のIPアドレスとの記載があるので、ごく少数の海外IPアドレスから大量に不正アクセス試行がされたのではないかと推測しますが、自動的に怪しい通信を遮断できなかった部分については、何か問題があったと考えても良いかも知れません。

パスワードリスト攻撃への対応については、生体認証(FIDO)など多要素認証への移行が最も有効ではないかと思いますが、その過渡期の現在、よく使われている2段階認証技術であるOTPについては、なかなかオプション追加手段をユーザ側が使わない事もあり、やはり未だにパスワードを使い回ししている現状を考えると、多くの会員サービス事業者は問題を抱えたままである事が推察されます。

利便性(ユーザビリティ)と安全性(セキュリティ)のバランスは大きな問題ではありますが、企業が真剣に向き合わなければいけない段階にきているのかも知れません。

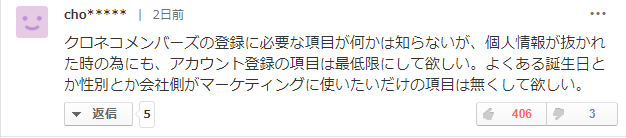

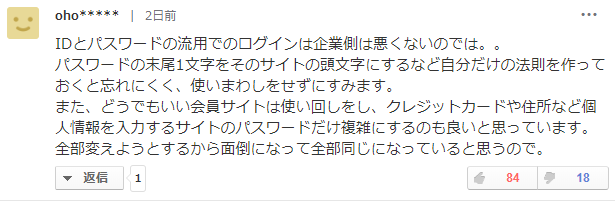

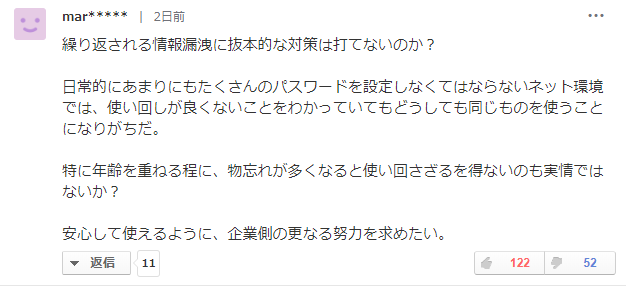

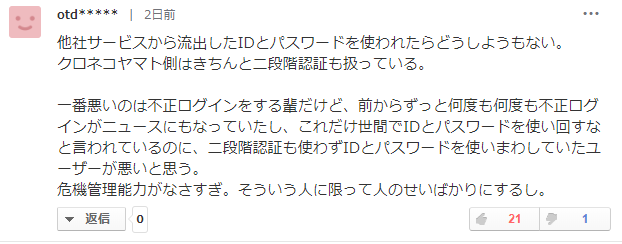

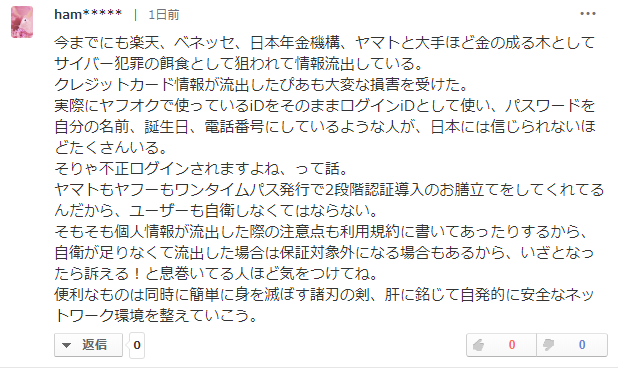

余談です。この手の大手企業のインシデントが発生した際には、ヤフーニュースのコメント欄が勉強になります。今回も覗いてみたのですが、、、色々と考えさせられるコメントが多数ありました。(※はキタきつねの感想)

※海外のサービスでは必須項目が驚くほど少ないケースが多い気がしますが、日本は無駄に情報を必須指定しているケースが多いですね。

※パスワードの使い回しをしている人が圧倒的に悪いと私も思います。ただ、現実的には覚えられない問題でもあるので、個人対策として末尾文字のサービス付与(私は#YM・・といった記号込みの3文字追加がお勧めですが)は良い考えだと思います。

※情報漏洩対策・・・情報を登録しない事ですかね。パスワードを使い回ししないべきですが、それをしてしまうと企業側で対策としては利便性を落とす(例:ログインが面倒になる)事になります。それを受け入れるか、リスクがあると認識して、自分のパスワードを強化するか、あるいはオプションである2段階認証を使うサイトだけに情報を登録するしか今はないかも知れません。

※まさにその通りですね。パスワードを使い回ししている人が批判するのは、自身が無責任である事を自ら公言している事に他ならないと思います。

※パスワードの実情は・・・色々と漏洩したパスワードを見ると日本も海外も変わらないのではないかと思える程に、酷いです。ユーザ自衛、まさに多くのユーザにとって必要な事かも知れません。

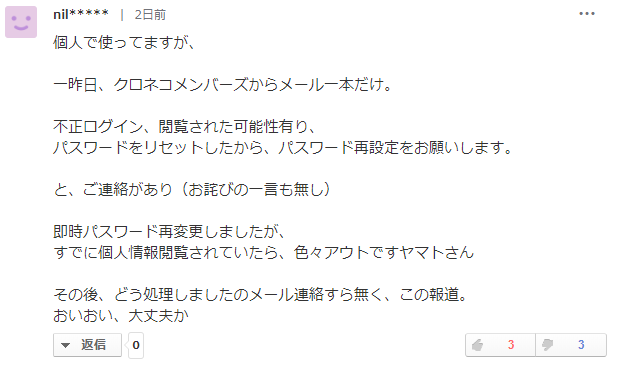

※メール1本・・・やはりヤマト側にも問題があるみたいですね。2度目の個人情報漏洩(不正アクセス)の可能性があるといった対策ではなかったのかも知れません。

海外IPも頻繁に変えてくる攻撃事例もある様です。その点では1つブロックしたとしてもイタチごっこというのはあり得そうです。やはり機械的な(AIでの)不正アクセス試行には、機械的な(AIでの)防御が必要になってきているのかも知れません。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴