1月25日のSankeiBizにJ-CSIPが重要インフラに標的型メール攻撃が続いていると警鐘を鳴らしている記事が載っていました。

www.sankeibiz.jp

J-CSIPとは何だろうと思って調べてみると・・・

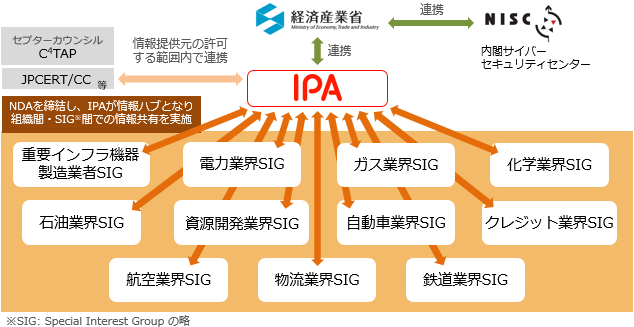

IPAは、サイバー攻撃による被害拡大防止のため、2011年10月25日、経済産業省の協力のもと、重工、重電等、重要インフラで利用される機器の製造業者を中心に、情報共有と早期対応の場として、サイバー情報共有イニシアティブ(J-CSIP:Initiative for Cyber Security Information sharing Partnership of Japan )を発足させました。その後、全体で11のSIG(Special Interest Group、類似の産業分野同士が集まったグループ)、227の参加組織による情報共有体制を確立し、現在、サイバー攻撃に関する情報共有の実運用を行っています。(IPAによるJ-CSIPの説明より引用)

重要インフラのSIG(ISAC)を取りまとめている組織という事だと分かりました。記事の中には、標的型攻撃の手口概要が書かれていたのですが、、、

発電所や石油化学プラントなどの建設や部材に関係する企業が狙われている。ベトナムやインドなどの実在企業をかたり、部品の見積もりなどを依頼する英文のメールで、多くの種類が確認された。

実際にある発電所プロジェクトの名前を挙げたり、業界の専門用語を使ったりすることが特徴で、真偽を見破りにくい。(SankeiBiz記事より引用)

その詳細を見ようとJ-CISPのページを見てみると、、、意外に(分かりやすい)資料が公開されています。さすがIPAさんという所でしょうか。今回のSankeiBizの記事は、このVol26をベースにした内容のようです。

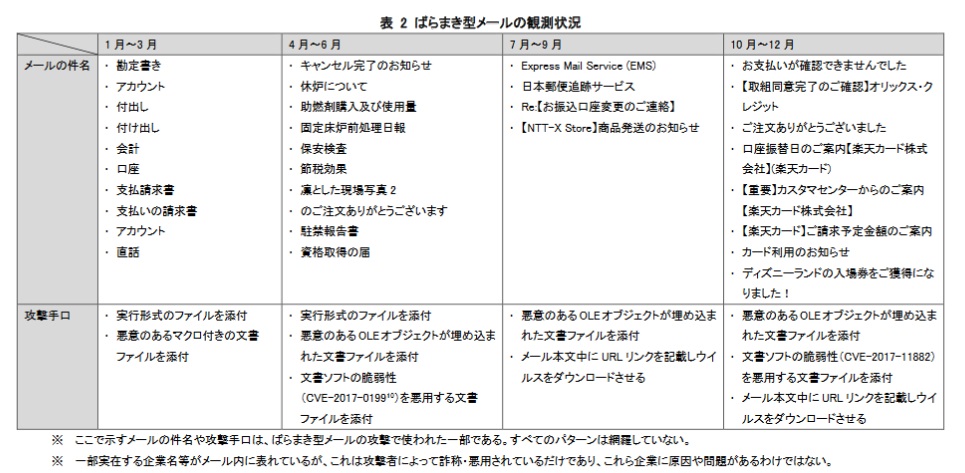

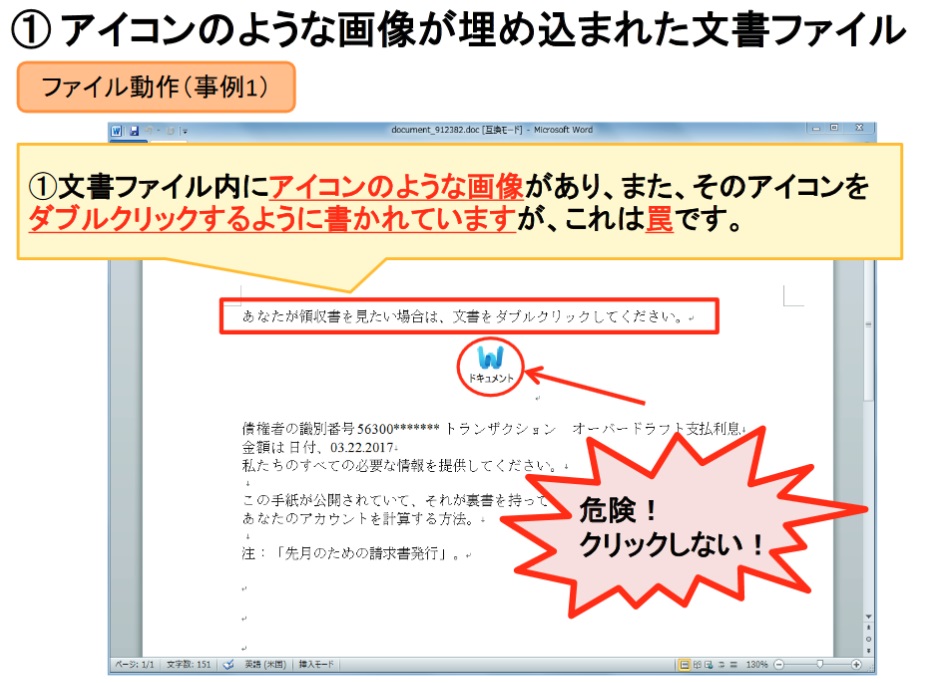

この公開レポートを少し読んでいくと・・・例えば危険な迷惑メールのパターンと攻撃に使われている脆弱性がまとまっていたり、、、

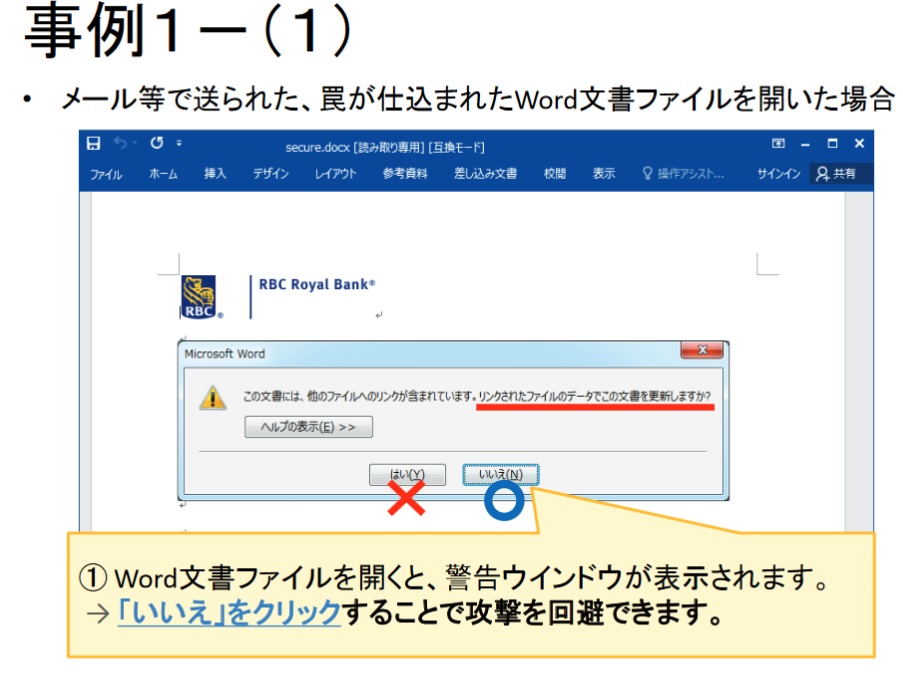

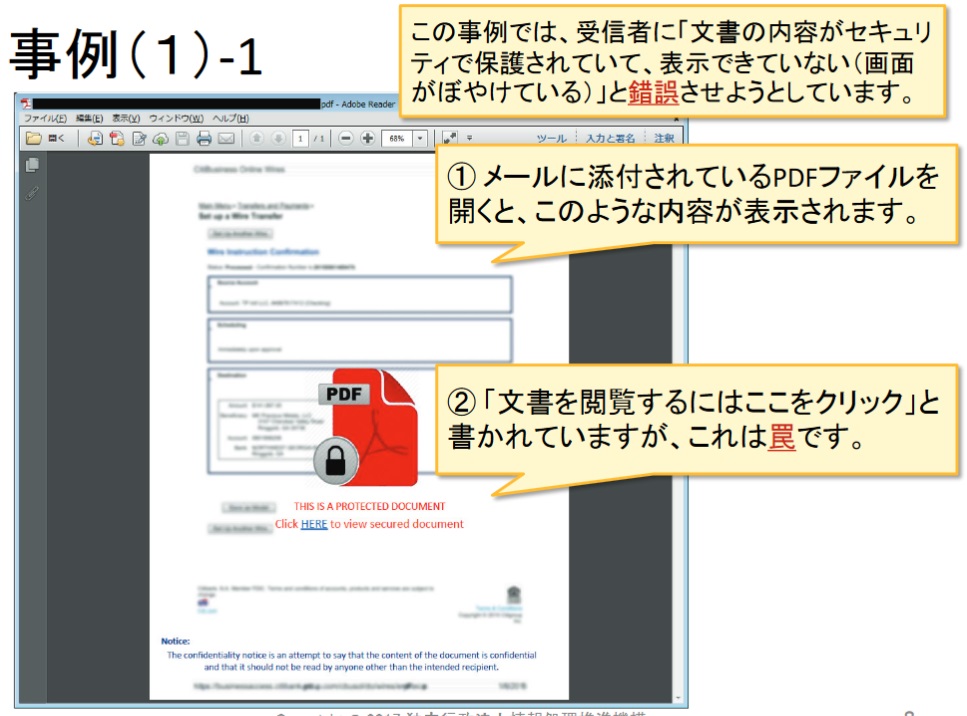

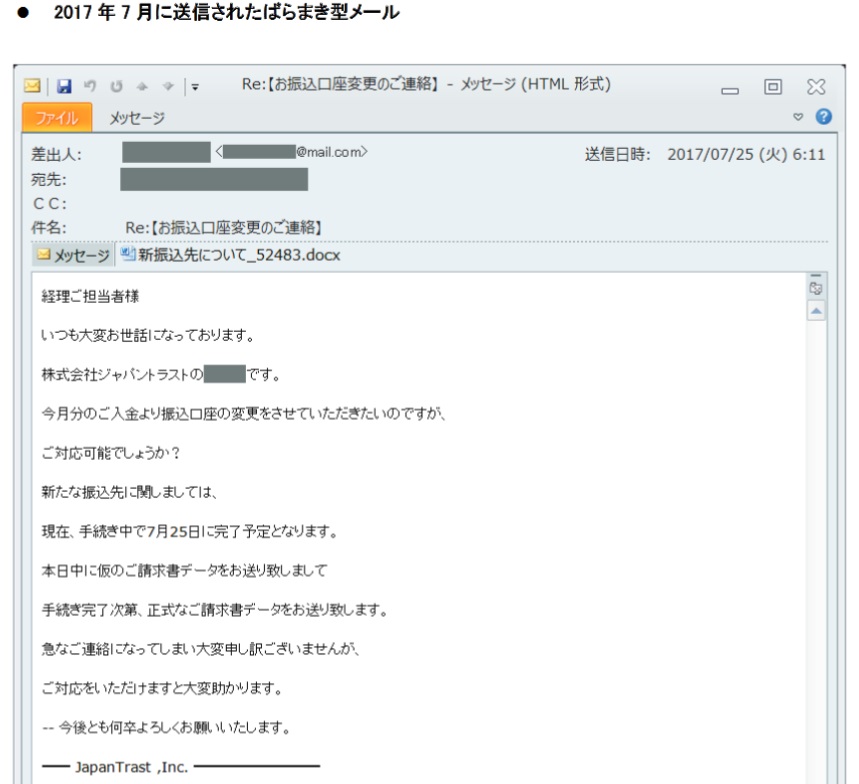

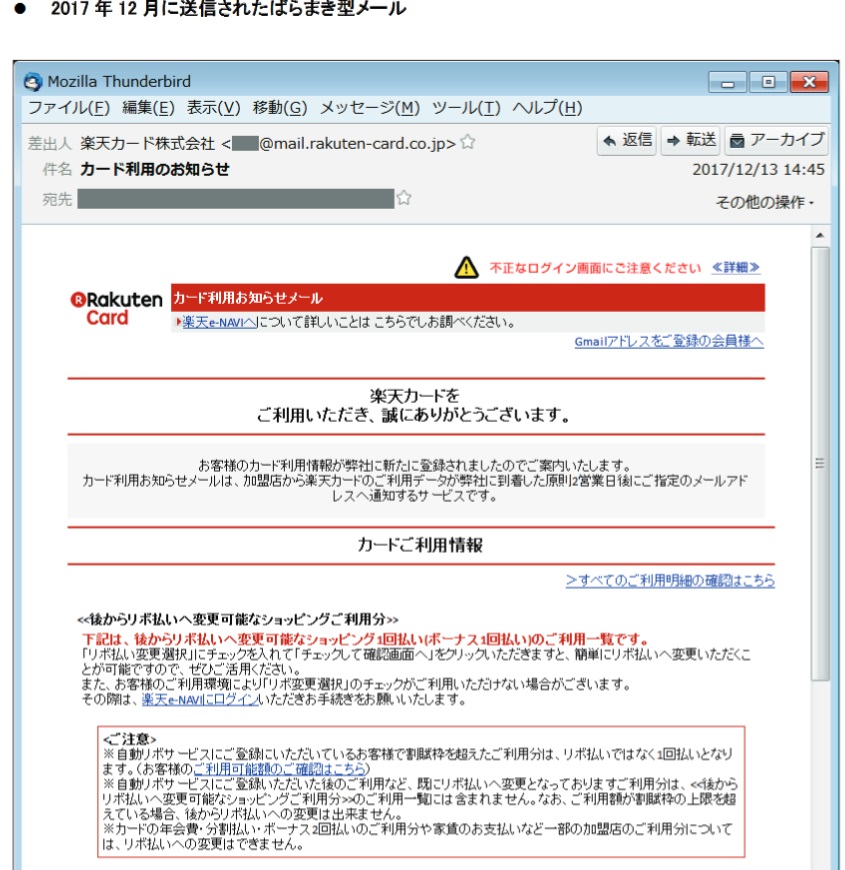

具体的な攻撃事例(添付ファイル例)がかなり生々しく載っています。

実践的な内容が多いので、下手な教育資料よりもはるかに勉強になるのではないでしょうか。特に一般社員向けの啓蒙教育に使う素材にはピッタリかもしれません。特にVol24-26の「参考資料」は、セキュリティ担当の方であれば一読の価値がある気がします。

その他、記事にもありましたが全体的な動向としては、日本の重要インフラに対する標的型攻撃は増えていると思われる統計データ結果が出ていました。インフラ企業は海外ベンダーとの付き合いもあるので、完全にこうしたメール攻撃を防御するのは難しい気がします。ビジネス詐欺メール(BEC)なのか、重要情報搾取を目的としているのかは分からないですが、外部と通信するメールシステムと、その他の重要情報を持つシステムを分離するか、海外ベンダーとは証明書付きのやり取りしかしない・・・(実際にできるのかは疑問ですが)等の、侵害を受ける事を前提として、メールシステムを再検討しておかないと、人の手だけでは、どこかで破られるリスクが高まってきているようです。

入り口対策であったり、エンドポイント対策で大丈夫ではないか?と思われる方も多いかも知れませんが、レポートには、多層防御の考え方で対応していかないと危ないような内容が報告されています。

(1)メールフィルタリングによる対策の回避

「ばらまき型メールの観測状況」で述べたとおり、2017年9月頃から、ウイルスを添付ファイルとして送りつけてくるだけでなく、メール本文中に悪意のあるファイルをダウンロードさせるためのURLリンクを記載するという手口も用いられるようになった。これにより、これまで有効であったメールフィルタリング(ウイルスメール対策やスパムメール対策等)をすり抜けて、組織内へ一部メールが流入してしまっている(利用者のメールボックスまでメールが到達している)という報告があった。

例えば、2017年10月には、J-CSIP内の複数の組織から、メール本文中にURLリンクがあるばらまき型メールが、数十通~数百通単位で組織内に流入しているとの情報提供があった。

さらに、この攻撃者は存在しないメールアドレスを含めて大量にウイルスメールをばらまいているという傾向が長期間みられたが、2017年12月、ある組織で確認したところ、特定のウイルスメールについて、すべて存在するメールアドレスのみに送信が試みられたことが分かった。これは、攻撃者が、メールの送信エラーの結果の反映等により 、メールをばらまく先のリストを実在するメールアドレスのみに「クリーニング」した可能性を示唆している

(サイバー情報共有イニシアティブ(J-CSIP) 運用状況[2017年10月~12月] : Vol26より引用)

楽天カードや銀行を語った不審なメールは、昨年は私のアドレスにもたくさん来ていたので・・やはり個社の現在のセキュリティ対応だけでは不十分であり、近い将来、社内の方が添付ファイルを開いてしまったり、リンクを踏む可能性は高まっているのではないかと思います。

J-CISPさんのレポートは、、、なかなか面白そうなので今後も定期的にウォッチしていけたらと思います。

www.ipa.go.jp

更新履歴