SolarWinds事件の影響はスパイ攻撃を仕掛けたとされるロシアにも波及しそうです。バイデン新政権側の”反撃も辞さない”姿勢を受けて、ロシア政府が企業に対してセキュリティアラートを発行しました。

www.zdnet.com

ロシア政府は木曜日の夕方にセキュリティアラートを発行し、SolarWinds事件に対応して米国が開始した潜在的なサイバー攻撃についてロシアの企業に警告しました。

ロシア政府の対応は、その日の早い段階でバイデン新政権が行ったコメントの後に来ています。

ソーラーウィンズのハッキングに関する彼らの計画についての質問に答えて、新しいホワイトハウス当局者は、サイバー攻撃に対して彼らが選んだ時間と方法で応答する権利を留保していると言いました。

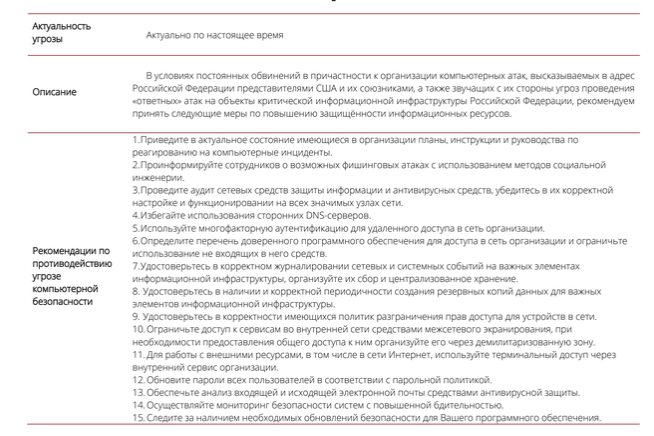

このコメントに対するモスクワの反応は、数時間後に 、ロシアの内部セキュリティおよび諜報機関であるロシア連邦保安局(FSB)によって設立されたセキュリティ機関であるコンピュータインシデントのための国家調整センター(NKTSKI)によって発行されたセキュリティ速報の形で来ました 。

短い声明は、脅威として解釈されたバイデン政権のコメントを引用し、オンラインで安全を維持するために企業が遵守すべき15のセキュリティのベストプラクティスのリストを提供しました。

(ZDNet記事より引用)※機械翻訳

元ソース

・NKTsKI ALRT-20210121.1

キタきつねの所感

ロシア側が反応したとするバイデン新政権側のコメントは、ZDNetはホワイトハウスの報道に対する下記のTwitter投稿を引用しています。こちらを見ると、「我々は、サイバー攻撃に対して、我々が選択した時間と方法で対応する権利を留保する」と書かれており、報告攻撃が秘密裏に行われる可能性を示唆しています。

このコメントが(ホワイトハウスから)出た数時間後に、ロシアのセキュリティ機関である国家調整センター(NKTSKI)からセキュリティアラートが出ました。

バイデン政権のコメントを引用して、オンラインで企業が遵守すべき15のセキュリティベストプラクティス(最良事例)を開示しています。

1. コンピュータインシデントに対応するための組織の既存の計画、指示、およびガイドラインを更新します。

2. ソーシャルエンジニアリングを使用して、フィッシング攻撃の可能性について従業員に通知します。

3. ネットワーク情報セキュリティおよびウイルス対策ツールの監査を実施し、それらがすべての重要なネットワークノードで正しく設定および機能していることを確認します。

4. サードパーティのDNSサーバーの使用は避けてください。

5. 多要素認証を使用して、組織のネットワークにリモートアクセスします。

6. 企業ネットワークにアクセスするための信頼できるソフトウェアのリストを決定し、それに含まれていない資金の使用を制限します。

7. 重要な要素の情報インフラストラクチャでネットワークイベントとシステムイベントが正しくログに記録されていることを確認し、それらの収集と集中ストレージを整理します。

8. 情報インフラストラクチャの重要な要素のデータをバックアップする頻度が正しいことを確認してください。

9. ネットワーク上のデバイスのアクセス権を区別するための既存のポリシーが正しいことを確認してください。

10. ファイアウォールを使用して内部ネットワーク上のサービスへのアクセスを制限します。サービスを共有する必要がある場合は、非武装ゾーンを介してサービスを整理します。

11. インターネットなどの外部リソースを操作するには、組織の内部サービスを介したターミナルアクセスを使用します。

12. パスワードポリシーに従って、すべてのユーザーのパスワードを更新します。

13. 受信および送信電子メールにウイルス対策保護を提供します。

14. 警戒を強め、システムのセキュリティを監視します。

15. ソフトウェアに必要なセキュリティアップデートがあることを確認してください。

(BleepingComputer記事より引用)※機械翻訳

SolarWindsの報復がされる場合、APT攻撃になる可能性が高いのかと思いますが、15の項目はどれも、APT攻撃対策というより、比較的「当たり前の事」が書かれている気がします。

もしかすると、SolarWinds及びその後のAPT攻撃によって侵害を受けたとされる米国政府組織やセキュリティ企業はこうした「当たり前の事が出来てなかった」という事を暗にロシア側が言っているのかも知れませんが、APT攻撃対策としては不十分かと思います。

少しこの記事からそれますが、SolarWinds事件(の調査)は未だに収束しておらず、毎日の様に関連記事が出ています。その中では、マイクロソフトやFireEyeだけでなく、名だたるセキュリティ企業もSolarWindsの影響を受けていたと報じられています。

参考:Fidelis,Mimecast,Palo Alto Networks,Qualys impacted by SolarWinds hackSecurity Affairs

※上記記事に載っている企業はOrion不正更新ファイルの影響(=第1段階の攻撃)を受けた可能性が高い様ですが、必ずしもすべてが第2段階以降の攻撃が成功した訳ではない様です。

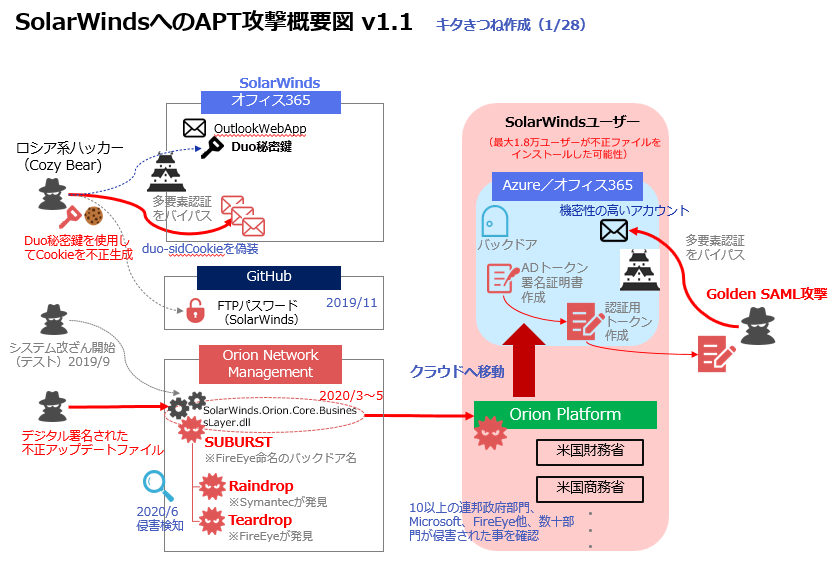

参考まで、現在までに出ている調査情報を私なりにまとめた事件概要図(更新版)は以下の様になります。

詳細説明はしませんが、前回図(v1.0)と変わったのは、左下のSUBURST以降のRaindrop/Teardrop追加攻撃(マルウェア)の部分と、ハッカー(※APT29:Cozy Bear/ロシア系の攻撃と言われていますが、ロシア側は繰り返し否定しています)の狙いが対象組織のAzure/O365環境であった事、及びその攻撃手法(Golden SAML攻撃)などを追記しています。

バイデン新政権はSolarWinds事件の”危機”を受けて、サイバーセキュリティを含むICT分野に90億ドルを投じる事を提案しています。その中にはSolarWinds事件を受けての”報復攻撃”が含まれているのかも知れません。

www.govtechreview.com.au

提案されたパッケージには、米国連邦CISOと米国デジタルサービスをサポートするための数百人のセキュリティ専門家の雇用に向けた2億ドル、GSA内のテクノロジートランスフォーメーションサービスに3億ドル、連邦民間人全体のセキュリティ監視とインシデント対応活動を改善するための6億9000万ドルも含まれています。ネットワーク。

(Govtechreview記事より引用)※機械翻訳

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴