明治大学が不正アクセスを受け、個人情報を外部に流出した件がITメディア等で取り上げられていました。

www.itmedia.co.jp

■公式発表

不正アクセスによるSPAMメールの送信及び個人情報の漏えいについて

■被害内容

・踏み台にされてスパムメール送信(445件)

・個人情報漏えい(112人)

(明治大学公式発表より引用)

◆キタきつねの所感

セキュリティの観点で言うならば、明治大学及び事件を受けて取材するマスコミ各社は、「Office365」が狙われて、被害を受けた事をはっきりと明示すべきだと思います。大学のCSIRT間では情報交換がされるのかも知れませんが、クラウドが狙われているということが、事件を受けての発表からは伺い知る事ができず、類似の被害を受けてしまう大学・企業が出てしまうことを懸念します。

過去記事を振り返るまでもなく、大学というセクターはハッカー(攻撃者)に狙われている分野です。

foxsecurity.hatenablog.com

中でも、クラウドは多くの大学で採用されていますが、その脆弱点を理解した上でシステム設計しないと、クラウドが便利であるが故に多くの情報へのアクセスを許してしまい、不正アクセスが成功(1次被害)し、更に別なシステムへの侵害が狙われ(2次被害)、結果として大きな被害を受ける大学も出てきています。

foxsecurity.hatenablog.com

明治大学が使っているメールシステムですが、私でも5分とかからずに「Office 365」である事までたどり着きました。

Cloudに移行したのは、2014年の様で、大学関係者は知っておくべき情報ではありますが、正直、外部の人がアクセス可能な場所に開示するべきでない情報が掲載されている気がします。

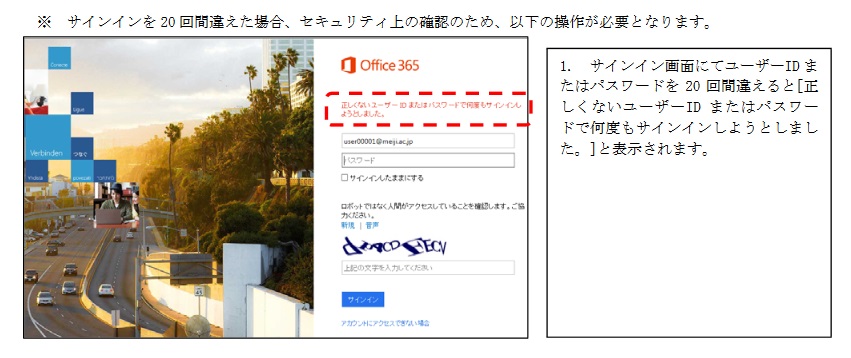

それは例えば、こうしたマニュアルが誰でも見れる状態になっていました。

このマニュアルの中を見てみると、サインイン画面のログインの最大試行回数が20回である事も書いてあったりします。

攻撃者がこうした情報を得ていたとするならば、1アカウントについて19回は不正ログインが試行できる、と考えるかも知れません。

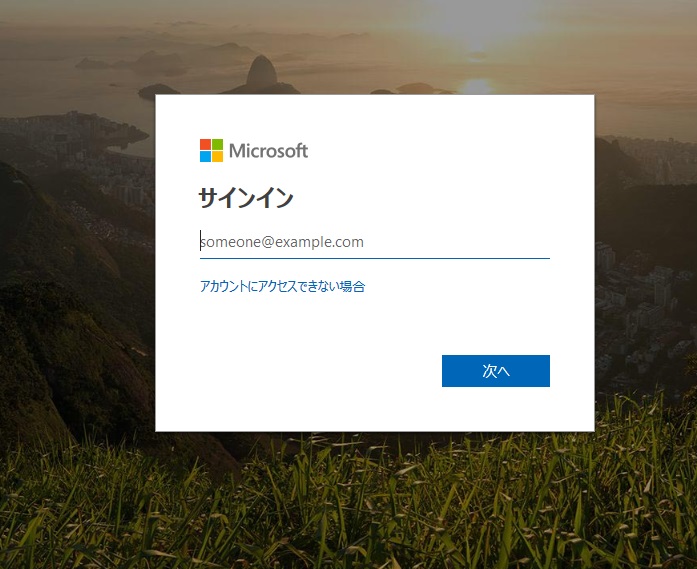

更に言えば、MeijiMail(オフィス365)へのWebからのログイン画面へのリンクも貼ってあり、学生や教職員にとって便利である反面、攻撃者にとっても、非常に楽にクラウドを攻撃する環境が整ってしまっている気がします。

明治大学には情報セキュリティを専門に研究しているところもある様ですので、一定水準以上のログイン監視をしている・・・であろうとは思いますが、

明治大学 情報セキュリティ研究室

情報セキュリティ研究室の紹介

当研究室のメインテーマは,「コンピュータネットワーク技術」と「情報セキュリティ技術」です.研究室のメンバーは,「Webセキュリティ」,「不正アクセス対策技術」,「OS・仮想化技術」,「インフラも含めたWeb技術」や「認証・アクセス制御技術」などを習得し,その上で,最新の研究トピックにチャンレンジしています.また,当研究室では,IT技術を利用・開発するだけではなく,それを創出し社会を支えていく指導的人材の育成を重視しています

(情報セキュリティ研究室のHPより引用)

学生や教職員のパスワードの使いまわしも、それなりにあるであろう事を考えると、現実問題として、IDとパスワードで今後も守るのは厳しいのではないかと推測します。なので、公式発表の再発防止策として書かれていた、

4 今後の再発防止策

本学では,今回の事案が発生したことを踏まえ,学内情報システムで使用しているアカウント及びパスワードについて,より一層の厳重管理をするようルール化し,周知徹底を図ります。

(明治大学公式発表より引用)

パスワード管理の啓蒙、といった対策は、恐らく潜在的脅威を若干低減させる程度でしかなく、同じ脆弱性を突かれて攻撃を受ける可能性は高いのではないかなと思います。

思え返せば、産総研の不正アクセスも、Office365が狙われました。

foxsecurity.hatenablog.com

産総研の報告書では、ID/パスワードだけでは無く、外部からのアクセスには多要素認証の導入も書かれていたかと思います。明治大学も、事件を発生させてしまった以上は、単にパスワード管理強化だけに留まらず、もう少し追加対策を検討した方が良いのではないでしょうか。

少なくても、潜在的攻撃者に「攻めるのに役立つ情報」、すなわちOffice365を使っている事であったり、試行回数が○回である事、等々・・・マニュアル類を全世界に公開する事を継続するのは、よほどセキュリティ体制に自信がなければ辞めた方が良いかと思います。(技術情報を隠すのもセキュリティだと思います)

※学生にマニュアルをどうしても一般公開しなければいけないのであれば、例えば暗号化(パスワード付)PDFファイルを掲載すれば良いかと思います。

こうしたマニュアルの一般開示自体がリスクである事を、もっと攻撃を受けるかも知れない視点で見直すべきではないでしょうか。

更新履歴