多くのメディアで取り上げられている訳ではありませんが、日経XTECH、Security Next、通販通信に出たSOKAオンラインストアの調査結果記事は、経産省の施策(国策のキャッシュレス化)にも影響を与えてしまうかも知れません。

www.nikkei.com

■公式発表

・聖教新聞

「SOKAオンラインストア」調査結果について(10/10更新)

・SOKAオンラインストア

「SOKAオンラインストア」におけるクレジットカード情報ならびに個人情報の不正取得に関するお詫び、調査結果について

・トランスコスモス

「SOKAオンラインストア」におけるクレジットカード情報ならびに個人情報の不正取得に関するお詫び、調査結果について

2.調査結果と原因

調査報告書によると、弊社が当該サイトの運営を委託しているトランスコスモス株式会社が契約しているサーバーに対して、7月30日に不正ファイルを混入され、プログラムが改ざんされました。そのためお客様が商品を購入する際に、偽のカード決済画面に遷移する仕組みとなっており、カード情報を不正に取得された可能性があることが発覚しました。

また、偽のカード決済画面にてカード情報を入力して送信ボタンを押すとエラーが表示され、本来の当該サイトの画面に転送されるという非常に巧妙な仕組みになっておりました。

併せて、データベースに不正にアクセスされ、個人情報を不正に取得された可能性があることも発覚しました。

(SOKAオンライン公式発表より引用)

◆キタきつねの所感

1ヶ月前に事件発生のリリースを受けて、私も記事を書いていたのですが、、、当時の推測は見事に外れていました。悪い方に。。。。

foxsecurity.hatenablog.com

クレジットカード系のセキュリティ関連のご事情が分からない方にザックリ説明しますと、クレジットカード関連業者が守るべき法律である『改正割賦販売法』が2018年6月に施行されました。この法律に関連するガイドラインは業界団体である、日本クレジット協会が『 クレジット取引セキュリティ対策協議会実行計画 -2018-』として策定しています。

改正法の中で、今回のECサイトのクレジットカード情報保護対策の部分は、以下の形で整理されています。

それが、カード情報を自社内に持つのであれば、国際基準であるPCI DSS準拠であり、自社にカード情報を持たない(カード情報非保持)場合は、サービスプロバイダ(決済代行会社=PSP等)のPCI DSS(相当)準拠の非保持サービスを使って、安全にカード情報を受渡しする。こうした2つの方向があり、現在ほとんどのEC事業者は、『カード情報非保持』を選択しています。

事件報告を見る限り、SOKAオンラインストアはカード情報非保持を選択していると推測されます。

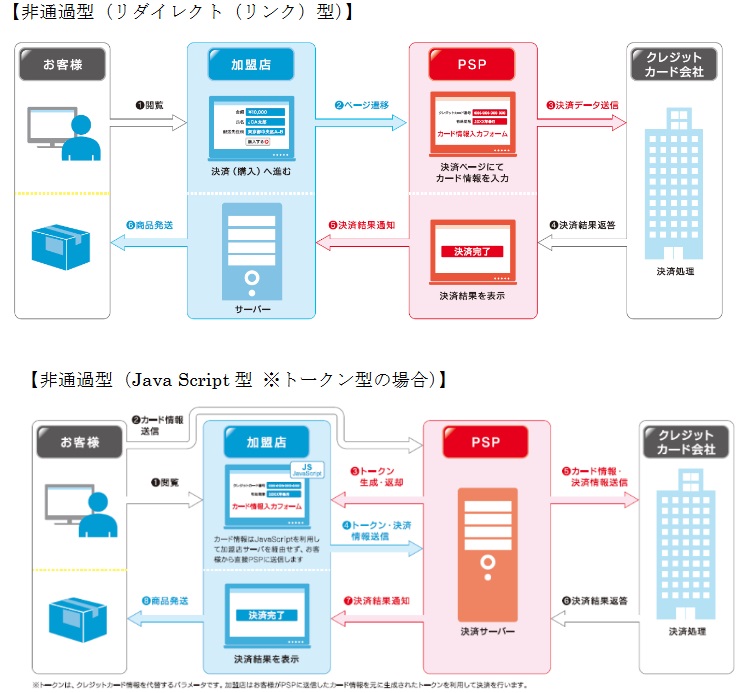

細かい話になりますが、カード情報非保持の実現方法には、大きく2つのやり方があります。リンク型と呼ばれる決済画面がサービスプロバイダ(PSP)の画面に遷移(転送)される方式と、JavaScript型と呼ばれる、サービスプロバイダとのやり取りはトークンなどを使い安全に行う方法です。

日本のECサイトは、ほとんどがJavaScript型を採用しているようです。これは、リンク型というのはどうしても他社画面に遷移する関係上、ユーザが不安に感じてカゴ落ち(ユーザが購入せずに逃げていく)率が高いからだと言われています。JavaScript型は自社サイトの中でクレジット決済まで完結できるので、ユーザの利便性と自社のビジネス(売上)を考えた結果、こうした選択をする事業者が多いのはある意味当然かも知れません。

では、今回の事件はどこに問題があったのかと言えば、加盟店側のWebページあるいは、利用しているライブラリ等々の保管体制です。一番単純に考えるならば、決済ページが改ざんされ、それに長期間ECサイト(加盟店)側が気づけなかったのが今回の事件の主原因です。トークンを使ったJavaScript型のサービスプロバイダが提供する『カード情報非保持ソリューション』は、下の図で言うと青枠の部分が保護対象であり、加盟店が自社で運用しているサイトはその範疇外です。

ところが、多くの加盟店は、カード情報非保持ソリューションを導入し『非保持だから安全』と思ってしまっている感があります(※今回のSOKAオンラインストアもそうだったと思われます)

実行計画は、よく読むとカード情報非保持は、クレジットカード漏洩対策として有効な手段ではあるけれども、必ずしもそれだけに頼ってはいけないと書かれている部分があります。(※多くの事業者がそう認識してないのは、こうしたガイドラインの書き方が分かりにくい点もありそうですが・・・)

■参考:実行計画(P6-7)

■参考:実行計画(P21)

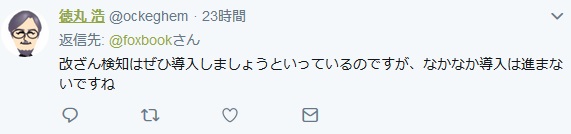

では、EC加盟店は何をすべきだったのか?と言えば、一番有効な対策は『Web改ざん検知』だと思います。必ずしも私だけの考えではなく、徳丸さんも同じだったようです。Twitterのコメントを引用させて頂くと、

たどり着いた結論は同じでした。

この問題、懸念しているのは、他にも広がってしまうこと。そして怖いのは今回のケースでもそうだったように、

・2018年8月24日(金) クレジットカード決済代行会社からカード情報が不正に取得されている可能性があるとの報告を受け、当該サイトを停止。対策委員会を設置。

調査報告書によると、弊社が当該サイトの運営を委託しているトランスコスモス株式会社が契約しているサーバーに対して、7月30日に不正ファイルを混入され、プログラムが改ざんされました。

(公式発表より引用)

長期間(1ヶ月近く)サイト侵害、クレジットカード漏えいにECサイト側が気づけない事。

非保持なら安全というのは、全てにおいて正しい訳ではなく、自社に残されたリスクを正しく理解し、必要に応じて多層防御を考えないと、実行計画(ガイドライン)自体が、より厳しい方向に変わっていく事になってしまうかも知れません。

余談ですが、今回のSOKAオンラインストアの運営をしていたトランスコスモス社は、多くの会社のビジネスサポートをしている所であり、例えば・・・VAIOのECサイトも運営支援しているようです。ECサイトでは同じようにクレジット決済が伴いますので、同じ脆弱点を突かれる可能性がありそうです。(既に対応済みと信じたいですが・・・)

更新履歴