Dr.ストレッチのフランチャイズ加盟店の求人募集ページが改ざんされた事件について、元従業員の関与が発表されていました。

www.itmedia.co.jp

公式発表

3月10日16時頃、私が、本件につき警察署に赴いて相談していた最中、元従業員より、「やったのは僕です。こんな騒動になってしまうとは思いませんでした。言わなきゃいけない、謝らなきゃいけないと思って電話しました」という趣旨の電話を受けました。(警察署員の指導により、その場で、電話の内容を録音致しました。)

元従業員に対する聴取の結果、当人が退職まで管理担当していた時期(2019年12月末〜2020年1月中旬)に改竄行為に及び、退職後にも外部から何度か不正アクセスし、より注目を浴びるような内容に書き換える操作をしたことが判明しています。

元従業員がドクターストレッチの名称を用い、執行役員の名をかたった理由については、「その方が注目を浴びやすいと考えたから」という供述を受けております。

これら一連の違法行為が許されるはずもなく、弊社と致しましては、刑事と民事の双方において、元従業員の責任を追求していく所存です。

(株式会社つながり公式発表より引用)

キタきつねの所感

結論から言えば、Dr.ストレッチのフランチャイズ加盟店である株式会社つながりの従業員管理と、退職者管理に大きな問題があったという事に落ち着きそうです。

内部犯行事件と一言で片づけるのは簡単ですが、事件にまで至ったポイント、風評被害のリスク等、調べてみると色々な気づきがありましたので、少しご紹介出来ればと思います。

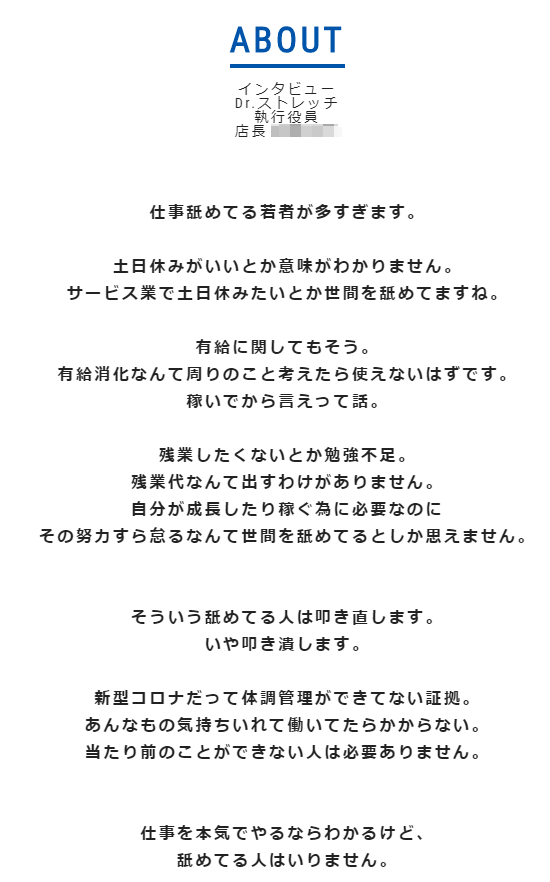

まず、炎上した求人サイトの書き込みを確認しようと思ったのですが、既に当該ページは消されてしまっていました。

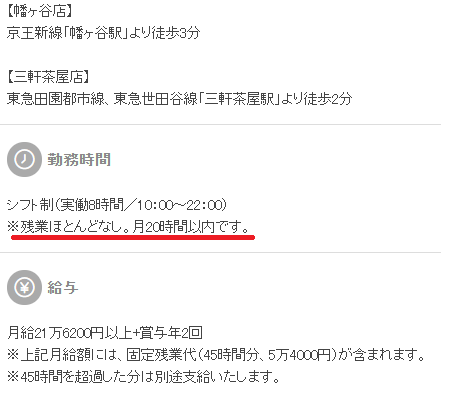

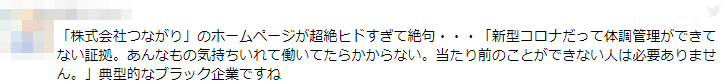

仕方がないので普段使っている魚拓を見ると・・・ありました。炎上するのも分かる中々の文章です。(とは言え、PCサイトだと、ここまでたどり着くのに少しスクロールしないと出てきません)

正直「ブラック」と炎上しても仕方が無い内容ですが、果たしてこうした残業代を出さないであるとか、新型コロナ=体調管理が出来てない証拠、といった文章を、執行役員が求人サイトで掲載するのか?と言えば、普通しないかと思います。

実際に、この文章のすぐ下には、スタッフ同士のご飯会の(なごやかな)写真が掲載されており、やはり大きな違和感があります。Twitterやまとめサイトでは「刺激的な文書」のみが取り上げられておりましたが、周辺まで見比べると、ここまで炎上しなくても良かったのかと思います。

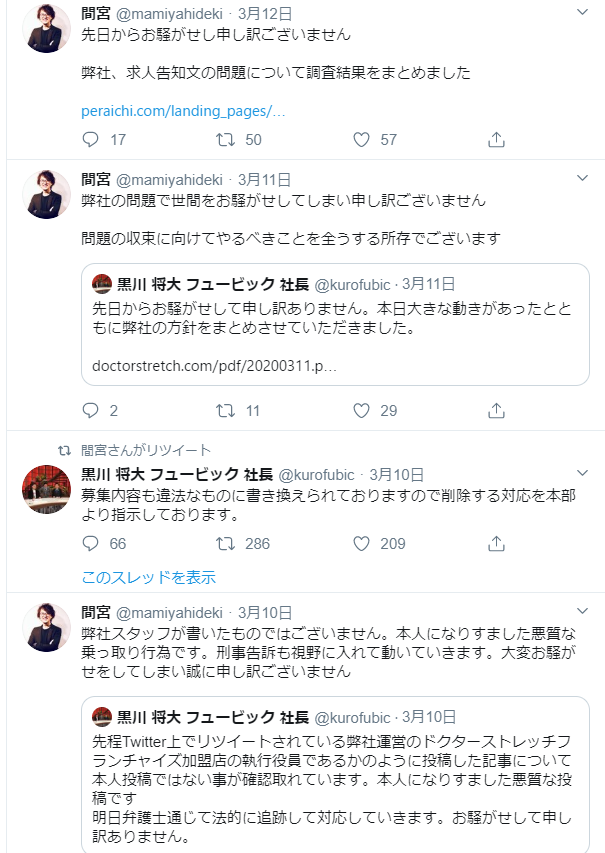

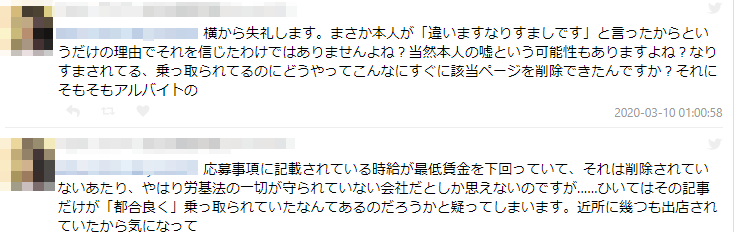

Dr.ストレッチの黒川社長や、フランチャイズ加盟店の間宮社長(株式会社つながり)もTwitter上で火消しに入りますが、初期消火に失敗した印象があります。この要因には、求人サイト側の当該求人広告ページがすぐ消された事や、株式会社つながりの公式HP(顧客やステークホルダーに正式に告知できる場)が無かった事が影響した気がします。

数か所のWeb改ざんにより、企業活動が大きな影響を受ける事を示したとも言えそうですが、ネットで炎上した内容「残業代払わない」等々については、事実無根であるとする様な材料がいくつも出てきます。

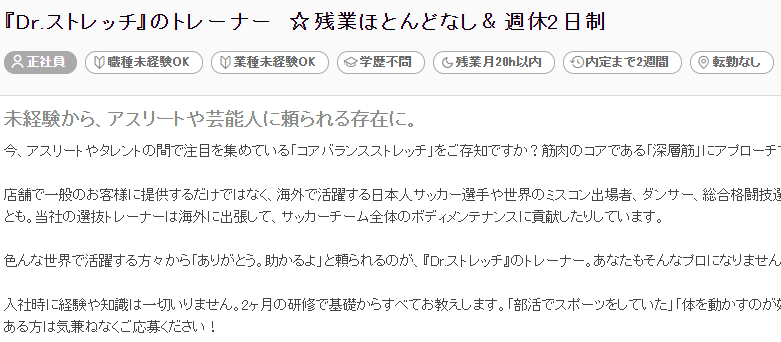

例えば、Googleキャッシュ残っていた、エン転職に掲載された株式会社つながりの求人(転職)情報(2017年)でも、残業代を払わない様なブラック企業である事を示す情報は(当然の事ながら)ありませんでした。

一方で、ネット上では「ブラック企業」として厳しいコメントを出される方が多かったですが・・・、恣意的に切り取られる刺激的な文章だけを見ていると仕方が無い部分もあろうかと思ますが、炎上に加担された方は「本当なのか?」という視点を持つべきだったかと思います。

尚、今回名前を騙られたフランチャイズ側の女性の方のTwitterアカウント(現在は閉鎖)をGoogleキャッシュで見ると、Dr.ストレッチ側ではなく、フランチャイズ(株式会社つながり)側の執行役員である事が分かります。

元従業員が、どうして当該女性を騙って求人ページの改ざんを行ったのか?という部分については公式発表でも語られていませんが、勝手に推測するに、「僕」=男性元従業員が、この女性役員に対して何らかの不満を持っていた可能性が高いかと思います。

この辺りの経緯については、これ以上の情報は出てこないかと思いますが、一方で、こうした内部犯行が成立してしまった要因=脆弱点については、(当たり前の事しか無いのですが)複数考えられます。

1つ目が管理者IDとパスワードです。採用支援ツールという特性から考えると個社に振られるIDが1つであって、共通アカウントだったかと思います。その場合、元従業員が退職した1月中旬以降(=退職後)に共通ID/パスワードを元従業員の退職後に速やかに変更しなかった会社側の責任があるかと思います。(退職者対策不備)

次のポイントは、ITmedia記事でも挙げられていますが、Web改ざんに何故気づけなかったのかという点です。

今回のメッセージ内容には、いくつかの疑問が残る。まず1つが、「問題発覚のタイミング」だ。メッセージでは、求人サイトの改ざん開始時期を「19年12月下旬」と記載している。それならば、なぜそのタイミングで気付けなかったのか。「残業代なんて出すわけがありません」といった内容や、最低賃金を下回る給与での募集は、ともすれば違法な内容である。早急な対応が必要であるにもかかわらず、数カ月が経過してから発覚したのはなぜなのか。

(日経ITmediaビジネスオンライン記事より引用)

少なくても在職中(~1月中旬)については、会社側の監督不行き届きだったかと思います。元従業員が信頼されていたのかも知れませんし、実際は相互監視(上長承認)がされていたのかも知れませんが、結果として会社(つながり)側は3か月検知できていません。

※求人ページの魚拓を見る限り、PC版ではそれなりスクロールしないと該当箇所にたどり着きませんでしたので、例えば上長の方も気づきづらかったかも知れません(上側の求人情報やコメントは普通なので、さっと見たら見過ごす方もいるかなという印象です)

ITmedia記事ではもう1点疑問が呈されていますが、ここはもしかすると魚拓のデータがその答えになるかも知れません。

10日にフュービックが発表した内容では、「第三者により令和2年3月9日22時頃に悪質な改ざんが行われており、事実無根の内容が明記されていたことが確認されました」とある。文章の読み方によっては、「令和2年3月9日22時頃」に改ざんを確認したのか、それとも当該日時に改ざんがあったのか、2通りの解釈ができる。もし後者の場合には、11日に発表した内容との整合性が問われる。

(日経ITmediaビジネスオンライン記事より引用)

私の想像ではフュービック社が事実を把握したのは9日22時より前だと思います。

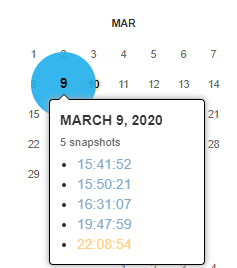

3月9日の魚拓データでは、22時08分の段階で当該求人ページ(エン・ジャパン側)が消えています。

その前の15時50分の段階で、15時41分の段階には存在した当該コメント(だけが)削除されています。つまり16時前につながり側は、炎上したコメント部分に気づいています。どの時点でフュービック社に伝えられたかは分かりませんが、影響範囲から考えて、事前に相談した上で当該の求人ページを削除したのではないでしょうか。

今回の事件では、engage(エン・ジャパン)側のハッキングも初期段階では疑われていましたが、エン・ジャパンは早々に不正アクセスや情報漏えいは発生してないと否定しました。

一部SNSやネット記事に関して

2020/03/10

『engage(エンゲージ)』をご利用のお客様へ

一部のSNSやネット記事にて、当社が運営するサービス『engage(エンゲージ)』への不正アクセスについて言及がありますが、不正アクセスやそれによる情報漏洩が発生した事実はありません。

(エン・ジャパン公式発表より引用)

結果から言えば、元従業員=第三者による不正アクセスだったとも言えます。(内部関係者と曖昧な部分もありますが)

1月中旬までは内部犯行なので、エン・ジャパンの主張は正しいかと思いますが、

退職後にも外部から何度か不正アクセスし、より注目を浴びるような内容に書き換える操作をしたことが判明しています。

(株式会社つながり公式発表より引用)

退職後に元従業員が(おそらく自宅等から)アクセスしている部分に関して、「事実はありません」と断定できるだけの証拠(ログ)をエン・ジャパンは持ちえないのではないでしょうか。

全て株式会社つながりからのアクセスだった場合、元従業員は退職後に職場に不正侵入しないと辻褄が合いません。(その情報は公式発表や関連記事に出ていません)

おそらく、エン・ジャパン側はIDとパスワードのログイン試行(成功)のログだけを調査し、IPアドレス等の調査はしなかったのではないでしょうか。

この認識(チェック方法)のままだと、エン・ジャパンの他のサイトも含め、パスワードリスト(スプレー)攻撃が発生した際に、間違った分析結果を出してしまう可能性も懸念されます。

今回の事件の直接の原因という訳ではありませんが、エン・ジャパン側もログイン認証の強化を含めて、サービス設計を考えるべきなのではないかなと思います。

現在は他の多くのサイトと同様に、IDとパスワードだけになっていますが、この部分が強化されていれば、元従業員が外部から不正アクセスするのは困難な状況が作れたのでないかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit.

更新履歴