7月はセミナーが多い中、なかなか時間が取れないのですが、こちらのオンラインセミナー(GoogleMeets)は17時開催という事で、都合がつきやすかったので参加してきました。例によって行ってきたと言いながら一歩も部屋から出ませんが。

www.ec-cube.net

キタきつねの所感

今週もEC-CUBEサイトからのカード情報漏えい事件の記事を書いたので、徳丸さんやEC-CUBE側がどんな事を説明するのかな、というのが気になっていました。

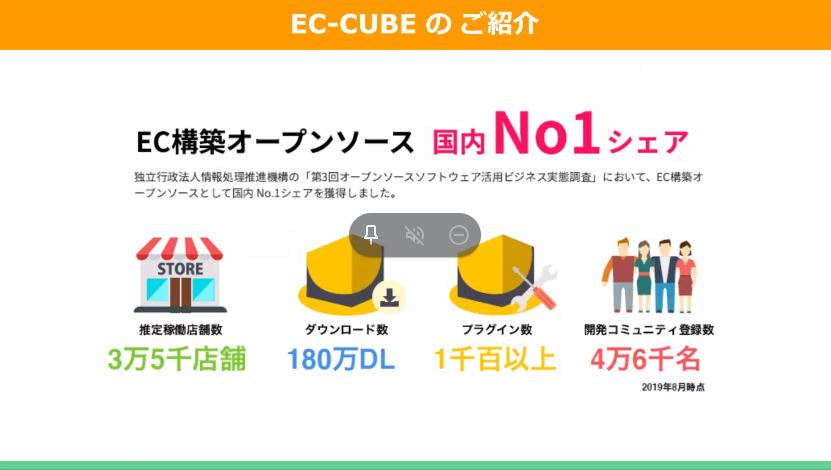

キャプチャーが綺麗に出来ていない所が多々ありますが、気になった所を少し拾ってみます。まずはEC-CUBEの状況。国内No1のソフトという所、故に狙われるという所まで残念ながらセットになる訳ですが、利用ユーザが多いというのはそれだけ多くの方に支持されている事を表しているのかと思います。

参加者は60名弱位でしたでしょうか。多くの方は徳丸さんの講演目当てだったかと思いますので、少し説明されていた内容を書いてみます。

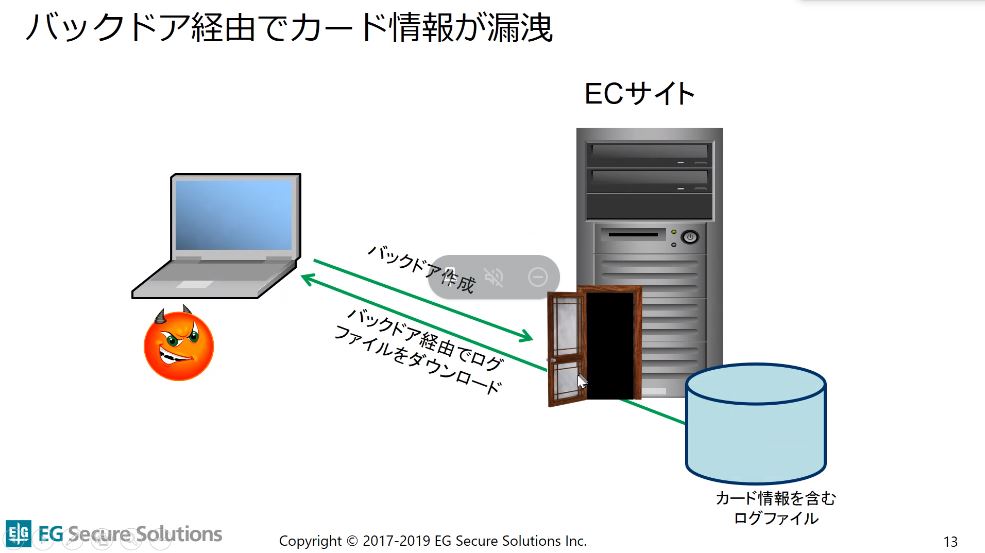

まずは昔のECサイトハッキング方法の説明から始まり、

デモサイトでのハッキングデモ、参加者の反応が一番よかったかと思います。

デモではありますが、脆弱性を突かれてWebshellを設置され、かなり簡単に内部に侵入されてしまう部分に驚かれた方が多かった様です。

最近の事例としては、(最近ではありませんが)伊織のインシデント事例で説明されていました。

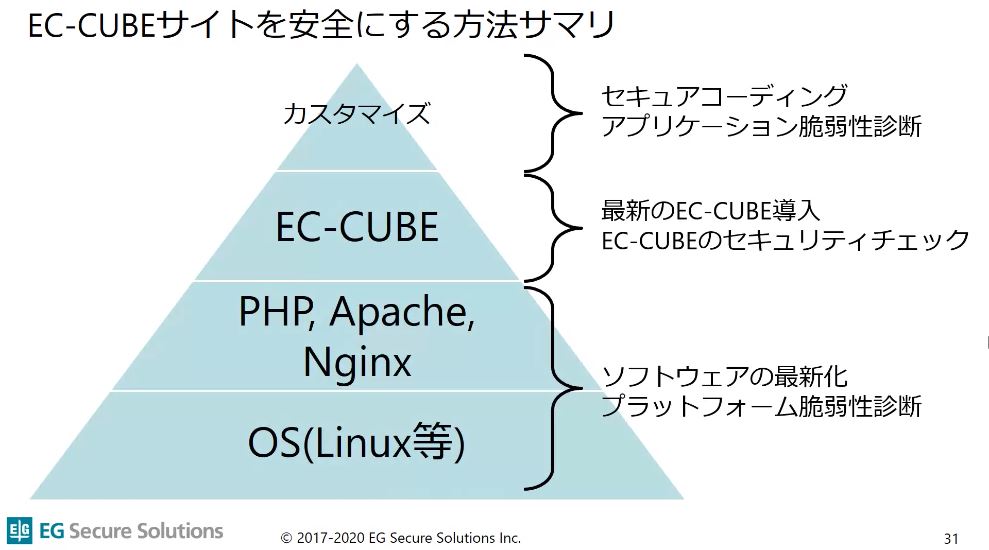

こうした攻撃に対する守り方については、レイヤー別で説明されていました。

一番大きいのはOS、ミドル、EC-CUBEの「最新化」を挙げていて、ここまでは普通なのですが・・・とは言えカスタマイズが魅力のEC-CUBEだと現実的には難しい面もある・・・という理解をされていました。

なので、EC-CUBEが今年の1月に出したチェックリストの活用や、

www.ec-cube.net

EGセキュアソリューションやSHIFT SECURITYの無料のセキュリティ診断を活用する事を推奨していました。

www.ec-cube.net

ここまでは、特に新しい気づきがあった訳ではないのですが、課題と対策がよくまとめられており、基礎的な所から丁寧に徳丸さんが説明していたので、諸々勉強させて頂きました。

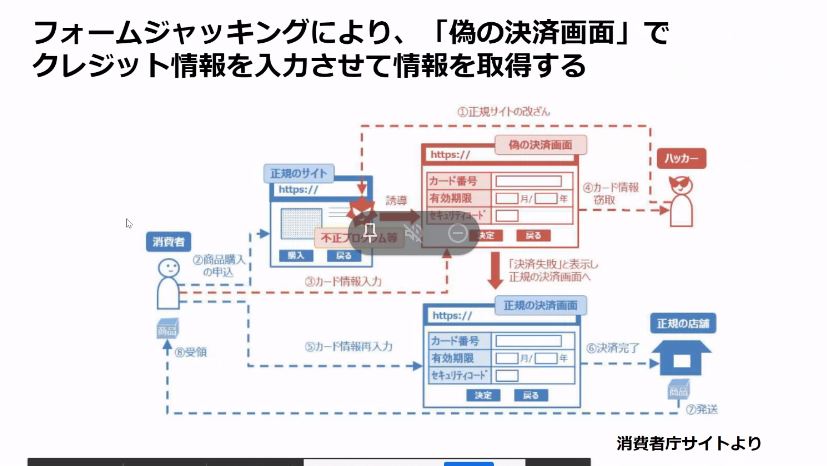

この後、EC-CUBE側のセッションでは、伊織のインシデント以降、日本で非常に多く見られた「偽決済画面」で2度入力させるパターンの攻撃が説明されていました。

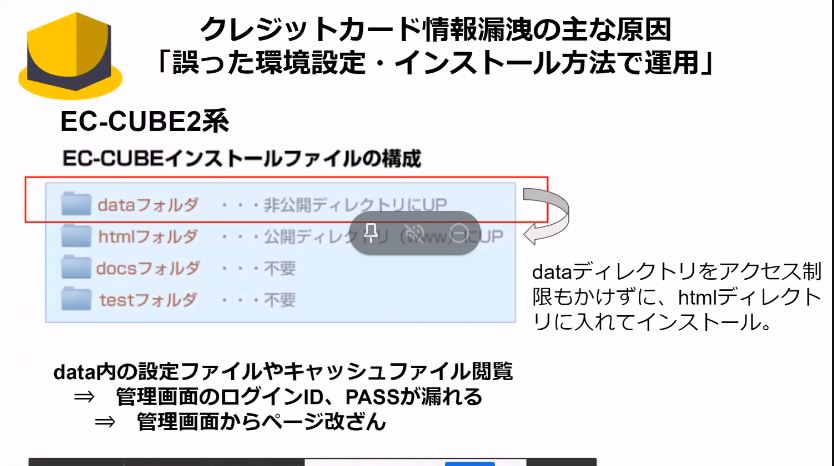

この原因部分の説明で、一番多いのが「設定ミス」という所をはっきり言っていた所が、少し気がかりです。

何というか、少しホームページサイトを立ち上げた事がある方なら分かるかと思いますが、ホームページ運用の基本中の基本だと思いますし、インストールに関するEC-CUBEの説明でも普通に書かれている事、それが出来てない。ここにEC-CUBEの利便性ポテンシャルの高さと同時に、大きな問題を感じます。

QAで会場から「業者がセキュリティ対策できないと言っているがどうしたら良いか?」という様な質問が出たのですが、徳丸さんも「業者を変えるべき」という回答をされていました。

私も同じ考えで、小さなECサイト側ならセキュリティ知識があまり無い場合もあるかと思いますが、ホームページ作成や運用を請け負う会社がセキュリティに対する理解が無いのだとすれば、「EC-CUBE」だけでなく、他のソフトを使ってのECサイト運営はすべきではないと思います。

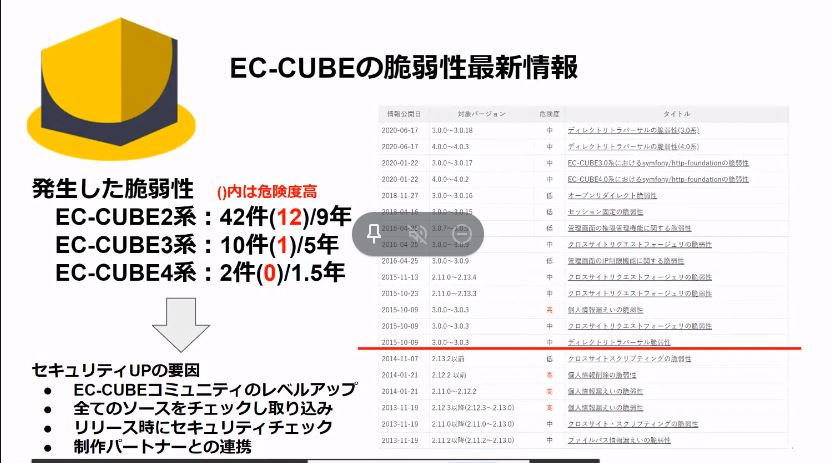

EC-CUBEはソフトとしての作りは、脆弱性の情報で説明されていましたが、クリティカルの脆弱性が暫く出てない事もあり、技術が枯れてきた事をPRされていました。

また、クラウド版やWAFオプション等、ユーザが選べるセキュリティ強化策もリリースしており、そう考えると非常に良くなったなと感じます。

しかし、実際には去年の半分位のペースですが、インシデントが続いています。そのほとんどがEC-CUBE利用サイトです。

この事は、フォレンジック会社やカード会社、イーシーキューブ社、警察等の関係機関はよくご存じなのかと思いますが、インシデントの公式発表では「システムの一部の脆弱性」が原因であるとしか書かない悪しき風習になっているので、表にはなかなか出てきません。

よく調べてみると、侵害を受けているケースのほとんどが2系の古いバージョン利用(v2.13以下)です。

EC-CUBEソフト利用者とコミュニケーションを取る事を想定としてないシステムであるが故に、誰が使っているのか分からず、そしてEC-CUBEを利用しているECサイトが、何も知らずに事件に遭ってしる。これは第1にはハッカーが、そして第2には無知なECサイト側が悪い訳ですが、イーシーキューブ社にもその責はあると思います。

イーシーキューブ社は決済代行会社等と協力して啓蒙・告知に努めていると説明されていましたが、他にも手法があったのではないでしょうか。

元々のソフトの作りで、ユーザ側の管理者に情報を伝達できる機能を仕込めなかったか、無料のパッケージに過度な期待なのかも知れませんが、これだけ日本でシェアの高いソフトであるが故に、設計段階でのセキュリティ検討の不足(シフトレフトの重要さ)を感じました。

因みに、昨年秋位ではEC-CUBEの実績サイトに侵害を受ける可能性がある脆弱性(設定ミス)を多数発見していたのですが、先ほど2P分をチェックした所、1サイトしかひっかかりませんでした。大分改善されている様です。

どこのサイトとは書きませんが、下記の表示が見える事、この事自体が、EC-CUBEのセキュリティが怪しい所が一定数いる事を指します。

※本来実績サイトはチャンピオンサンプルを掲載すべきなので、こうしたサイトが掲載されるべきではない(EC-CUBE側のチェックで引っかけるべき)と思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴