Wordpressのコメント拡張プラグイン「wpDiscuz」に重大な脆弱性が発見され、攻撃者が悪意のあるリモートコード実行が出来る可能性が指摘されています。当該プラグインを利用している方は、速やかなパッチ当てが必要です。

hotforsecurity.bitdefender.com

Wordfenceの研究者たちは6月にwpDiscuzの開発者に、セキュリティ上の予防策の欠如により、認証されていないユーザーがあらゆる種類のファイル(PHPファイルを含む)をコメントにアップロードできる欠陥を発見したと語りました。

問題は、wpDiscuzのバージョン7で発見されました。これは、ユーザーがコメントとともに画像をアップロードできる機能を追加しました。しかし、Wordfenceは、アップロードされたファイルが本当に画像であるかどうかを正しく識別できず、潜在的に悪意のあるコードのアップロードが可能であることを発見しました。

Wordfenceによると、攻撃が成功すると、攻撃者はサーバー上のすべてのWebサイトを制御できるようになる可能性があります。

(HOT FOR SECURITY記事より引用)※機械翻訳

キタきつねの所感

Wordpress利用ユーザーは要注意かも知れません。人気のコメント拡張プラグインで、日本語化も可能な「wpDiscuz」プラグインに重大な脆弱性が発見され、開発元から7/23に修正パッチ(7.0.5)が出ている様です。

※7/20の修正パッチはこの脆弱性に完全には対応して無いようです。

ja.wordpress.org

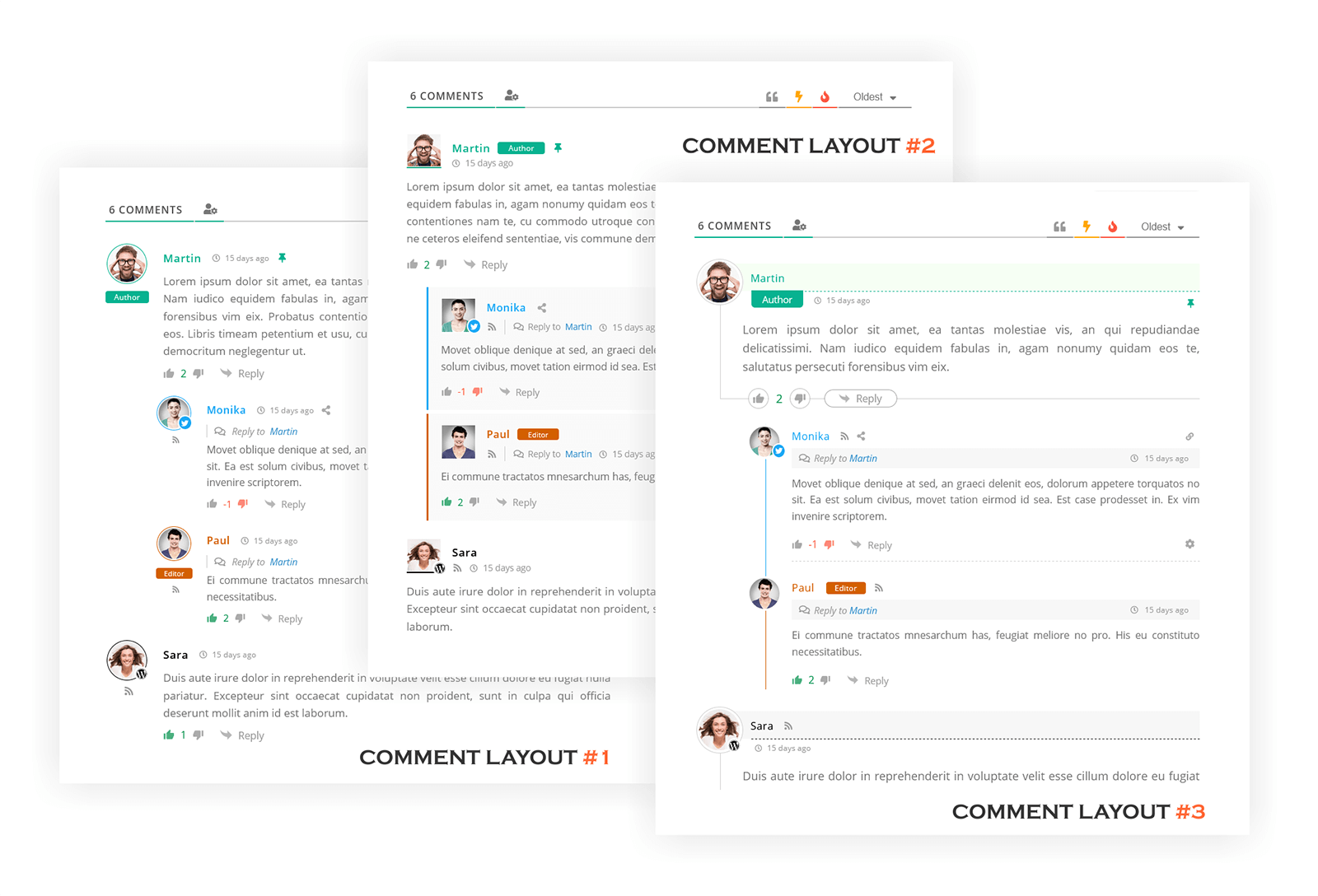

WpDiscuzの利用イメージは以下の様になります。

Wordpress標準のものより見栄えが良くなるので、日本語化翻訳ファイルも配布されている事もあり、日本でも利用者がいるのではないでしょうか。

※一番利用されているのは「Disqus Comment System」プラグインかとは思いますが

この脆弱性を発見したWordfence社によると、ver7でユーザがコメントと共に「画像をアップロード」出来る機能が追加されましたが、wpDiscuzはアップロードされたファイルが本当に画像であるかを正しく識別できてない脆弱性があり、古いバージョンでは悪意のあるコードをアップロード可能になっています。

この脆弱性が悪用されると、サーバー上のWebサイト制御権を奪取される可能性があり、更に悪意のあるコードに感染させる事も可能だと注意喚起されています。

Bleeping Computerの調べでは、この修正パッチがダウンロードされた回数は、約2.5万回に過ぎず、依然として4.5万件のサイトに脆弱性が残っている可能性があるとしています。

Wordpressは全世界で利用者が多い為、攻撃者が大規模な攻撃キャンペーンを仕掛けてくる可能性は十分に考えられます。wpDiscuzユーザーはサイトの乗っ取り攻撃に遭わないためにも、可能な限り早く最新版に更新する事が推奨されます。

※Wordpressには本体ファイルだけでなく、プラグインまで自動更新を設定をする事ができます。日本語化ファイルへの影響が残る可能性はありますが、まずはこうした設定がONになっているかを確認する事も重要かと思います。

techacademy.jp

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴