イタリアの飲料メーカーCAMPARI社がRagnarLockerランサムウェアの被害(2重恐喝)に遭い、2TBの情報が窃取され、1500万ドルの身代金が要求された様です。

www.zdnet.com

Campari、Cinzano、Appletonなどのブランドの背後にある有名なイタリアの飲料ベンダーであるCampari Groupは、ランサムウェア攻撃に見舞われ、ITネットワークの大部分を破壊しました。

Pancak3という名前でオンラインに接続しているマルウェア研究者がZDNetと共有した身代金メモのコピーによると、攻撃は先週の日曜日の11月1日に発生し、RagnarLockerランサムウェアギャングに関連付けられてい ます 。

RagnarLockerギャングは現在、ファイルを復号化するための身代金要求を支払うように会社を恐喝しようとしています。

しかし、ランサムウェアグループは、企業が最初の侵入から1週間以内に身代金要求を支払わなかった場合、Campariのネットワークから盗んだファイルを解放すると脅迫しています。

Campariの内部ネットワークと企業文書のスクリーンショットは、侵入の証拠として、RagnarLockerギャングが「リークサイト」を運営しているダークウェブポータルに投稿されています。これらの証拠には、カンパリがワイルドターキーバーボンブランドのために米国の俳優マシューマコノヒーと署名した契約書のコピーも含まれています。

RagnarLockerの被害者が利用できるテキストチャットウィンドウで、Campariの担当者はランサムウェアギャングに返信していません。身代金の需要は現在1500万ドルに設定されています。

(ZDNet記事より引用)※機械翻訳

公式発表

キタきつねの所感

リリースを見ると、カンパリはどうやら身代金(1500万ドル=約15.5億円)を払わない事を選択した様です。

Campari Groupは、おそらく2020年11月1日に、それがマルウェア攻撃(コンピューターウイルス)の対象であったことを通知し、それは即座に特定されました。グループのIT部門は、ITセキュリティの専門家の支援を受けて、データおよびシステムでのマルウェアの拡散を制限するための措置を直ちに講じました。そのため、一部のシステムは、通常の運用をタイムリーに復旧するための安全条件でのサニタイズと段階的な再起動を可能にするために分離されているため、同社はITサービスの一時的な停止を実施しました。同時に、攻撃の調査が開始されましたが、現在も進行中です。ITシステムの一時的な停止は、グループの業績に重大な影響を与えることはないと考えられています。

(イタリア証券のリリースから引用)※機械翻訳

しかし、ZDNetの記事では11/1(日)に被害が発生して5日後の、11/5(木)の段階でWebサイト、電子メールサーバー、電話回線がダウンしたままでZDNetがカンパリの担当者とコンタクトが取れないと書かれています。この事から、被害は深刻だった様に思えます。

※本日(11/7)の時点ではWebサイトは復旧している様でした。但し、ランサムに関する事についての記載はない様です。

魚拓サイトに11/5のデータがあったので見てみたのですが、502エラーの魚拓を確認しましたので、やはり落ちていた様です。

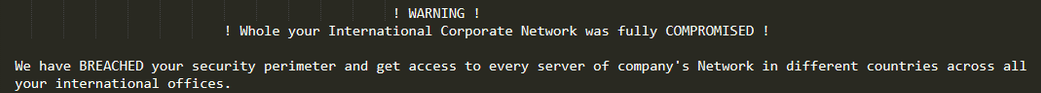

ZDNet記事から、RagnarLockerの脅迫画面を引用しますが、

個社名(Campari_Group)が入り、ランサムグループの名前(by RAGNAR LOCKER)の入ったタイトル、ランサム側から見れば”降伏勧告”の様なものかも知れません。

まず気になったのが、侵害が成功した対象が「全てのインターナショナルオフィスのネットワークの全てのサーバー」であると書かれている所でしょうか。CAMPARI社がバックアップからデータを復旧するとしても、影響範囲が全世界のオフィス(恐らく日本も含まれます)だとしている事から、かなり完全復旧まで時間がかかりそうです。

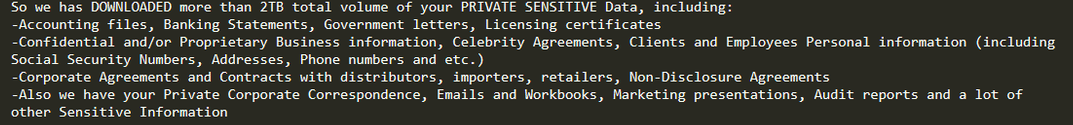

次に気になるのが、窃取された機密データの中身です。これは2TBあると書かれており、結構持っていかれたな、という印象です。

- 会計ファイル、銀行取引明細書、政府文書、ライセンス証明書

- 機密および/または専有事業情報、有名人契約、クライアントおよび従業員個人情報(社会保障を含む番号、住所、電話番号など)

- 販売業者、輸入業者、小売業者との企業契約および契約、非開示契約

- また、私たちはあなたの個人的な企業通信、電子メールとワークブック、マーケティングプレゼンテーション、監査レポートと他の多くの機密情報を持っています

サンプルURLからは銀行の取引明細、英国のパスポート、従業員の納税申告書、SSN(公的ID)を含むスプレッドシート、契約書のコピーなどが確認できたようです。

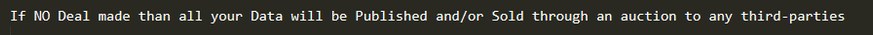

脅迫文の最後の方には、身代金を払わないのであれば機密データを公開するか、オークションにかけてしまうよ・・・という脅し。これもランサム手法の”進化”と言えるかも知れません。

経済的に余裕がある企業、あるいはサイバー保険対象とできる企業の中には、こうした脅しに屈して身代金(ランサム)を払う選択をする企業が多い中、CAMPARIはランサムオペレーターとコンタクトしない(支払わない)という選択をした様です。

正直、完全復旧までかなりの労力が必要だと思われますし、漏えいしてしまうであろう機密データ、個人データをどう影響範囲を小さくしていくか、セキュリティ専門家や弁護士などの協力の上での慎重な対応が必要かと思いますが、その判断には敬意を表したいと思います。

2重脅迫が当たり前になり、以前より身代金(ランサム)を払う選択をする企業が増えてきている気がします。しかし、Covewareの調査データでは、一部のランサムオペレーターは、身代金を払っても機密情報を削除してないと公表しています。

www.coveware.com

同じランサムオペレーターが、数週間後にまた脅迫してくるケースや、他のハッカーグループにデータを横流ししたと思われるケースなどもある様です。機密データを窃取したハッカーがデータを本当に削除したかを被害者は知る事が出来ない。この事は覚えておいた方が良いかも知れません。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴