MySQLを狙ったランサムキャンペーン(PLEASE_READ_ME)についての調査レポートが海外主要ブログのいくつかで取り上げられていました。

www.infosecurity-magazine.com

研究者は、MySQLデータベースサーバーを標的とするアクティブなランサムウェアキャンペーンについて警告しています。PLEASE_READ_MEと呼ばれるランサムウェアは、これまでに世界中で少なくとも85,000台のサーバーを侵害しており、販売用のWebサイトに少なくとも250,000件の盗まれたデータベースを投稿しています。

MySQLはオープンソースのリレーショナルデータベース管理システムです。この攻撃は、インターネットに接続されたMySQLサーバー上の弱い資格情報を悪用します。MySQLサーバーは世界中に500万近くあります。1月にランサムウェアキャンペーンを最初に観察して以来、研究者は、攻撃者が被害者により多くの圧力をかけ、身代金の支払いプロセスを自動化するために技術を切り替えたと述べました。

(Infosecuerity Magazine記事より引用)※機械翻訳

元ソース(Guardicore)

キタきつねの所感

世界中にはインターネット公開されたMySQLサーバーが500万近くあると言われてますが、2020年1月から観測されたMySQLサーバーを標的とするランサムウェアキャンペーン(※研究者により「PLEASE_READ_ME」と名付けられています)によって、全世界で少なくても8.5万のMySQLサーバーが侵害されたと見られ、現在DarkWeb上で25万のデータベースが販売されていると報じています。

MySQLサーバーは日本でも利用者が多いので、この攻撃被害を受ける国内企業・組織が出てくる(既に攻撃を受けている)可能性が高いかと思います。

このPLEASE_READ_MEランサムは、Ryuk、REvil、Conti、(Maze)等々の2020年に日本企業も被害を受けた、高額なランサム(身代金)を要求するランサムオペレーターとは攻撃手法が少し違います。

主要ランサムオペレーターは、大手企業や病院組織、公共サービス等、多額の身代金を支払う可能性が高い攻撃対象者を狙ったAPT攻撃(高度で永続的な脅威)の一種であって、情報収集、偵察、ラテラルムーブメント(横移動)まで含めると(攻撃者が人力で)数か月かけて機密情報を窃取/暗号化してきます。

調査レポートを出したGuardicoreの説明によれば、PLEASE_READ_MEは対象や規模などには関係なく自動的に攻撃してくる様です。つまり中小規模の企業・組織であっても攻撃を受けてしまう可能性がある事を示唆しているので、国内でも被害が出る(出ている)可能性を感じます。

この種の攻撃キャンペーンは対象外です。彼らは被害者の身元や規模に関心がなく、標的型攻撃に利用できる規模よりもはるかに大きな規模になります。これを「ファクトリランサムウェア」と考えてください。攻撃者は攻撃を実行し、被害者1人あたりの収益を減らしますが、感染したマシンの数を考慮に入れます。

(Guardicore記事より引用)※機械翻訳

例えるなら、主要ランサムオペレーターの攻撃が狙った魚の”一本釣り”であるのに対して、PLEASE_READ_MEは、地引網の様な自動攻撃と言えます。

とは言え、その攻撃手法(取っ掛かり)は意外とシンプルでした。MySQLに対するパスワード総当たり攻撃と書かれています。

つまり脆弱なパスワードやパスワードの使い回しが狙われていて、APT攻撃の様に執拗に攻撃してくる訳ではないので、この部分を強化できれば、攻撃は次の対象に向かっていく(防衛成功)事になる様です。

攻撃チェーン

攻撃は、MySQLサービスのパスワードブルートフォースから始まります。成功すると、攻撃者はデータベースで一連のクエリを実行し、既存のテーブルとユーザーに関するデータを収集します。実行が終了するまでに、被害者のデータは失われます。データはzipファイルにアーカイブされ、攻撃者のサーバーに送信されてからデータベースから削除されます。身代金メモはWARNINGという名前のテーブルに残され、最大0.08BTCの身代金支払いを要求します。

(Guardicore記事より引用)※機械翻訳

MySQLの管理者は、特権ID等のパスワード強度について今一度見直す事が必要かと思います。

意外だったのが身代金の額です。最大0.08BTCは約15万円です。広く薄く身代金を集めようとする攻撃キャンペーンで被害を受けた企業・組織は、身代金をすぐ支払ってしまいそうな額ではありますが、Guardicoreのレポートには、それだけでは済まなくなる怖い記載があるので留意が必要です。

さらに、バックドアユーザーmysqlbackups '@'% 'が永続化のためにデータベースに追加され、攻撃者が侵害されたサーバーに将来アクセスできるようにします。

(Guardicore記事より引用)※機械翻訳

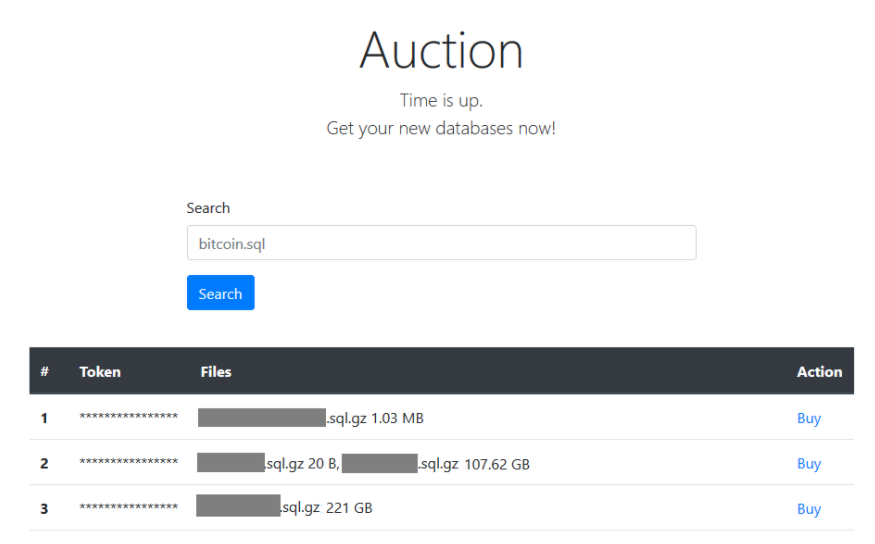

尚、身代金を支払わない場合は、DBのデータがオークションにかけられてしまう様です。

ランサム攻撃で窃取した機密データをオークション販売するというのは、主要ランサムオペレーターが今年から取り入れた手法ですが、どこにデータが渡るか分からないという点で、企業・組織側に支払いを強いる(脅迫する)効果的な手法になりつつあると言わざるを得ません。

※Guardicore記事より引用

MySQLの特権の強化や監視強化以外の対策は当面必要ないかと思いますが、PLEASE_READ_MEに関しては、攻撃者のIPの多くがアイルランドと英国からのものと書かれているので、判断材料の1つとなるかも知れません。

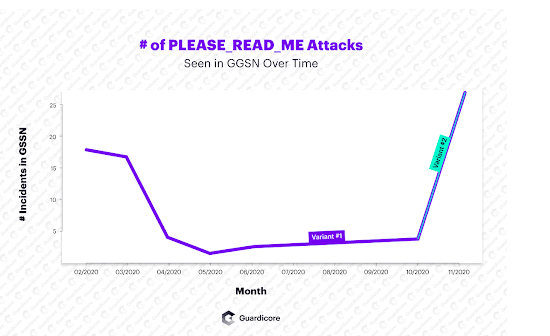

Guardicoreの観測によると、10月以降攻撃が急増している(下図の右上昇部分)様ですので、MySQLのDB管理者は十分警戒すべきかと思います。

※Guardicore記事より引用

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴