カスペルスキーの報道機関向けのオンライン説明会の内容がZDNetに出ていました。

japan.zdnet.com

その内容は「インシデントレスポンスは“オプション”ではなく“必須(MUST)”である」「問題は“攻撃されるかどうか”ではなく、“いつ攻撃されるか”である」「あらゆる業界が攻撃対象となっている」「“検知されない”ことは“攻撃されていない”ことを意味しない」で、この4つが重要なメッセージとなる。

(ZDNet記事より引用)

キタきつねの所感

インシデント対応をしているカスペルスキーならではの1次情報を元にした内容で、説明会のエッセンス(記事)は一読の価値があるかと思います。

また、上記の重要メッセージは、Buzzワードになりつつある「ゼロトラスト」でも基幹となる考え方ですし、NISTのCSF(Cyber Security Framework)でも検知・対応・復旧の重要性を強調している部分とも合致していて、まさに「金言」だと思います。

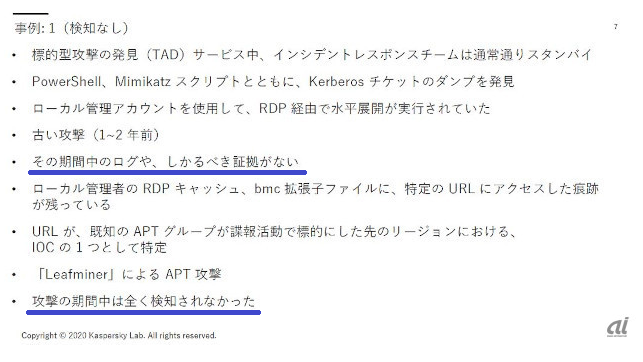

紹介されていた事例も、多くの方にとって気づきが多いかと思います。

※攻撃は「Leafminer」(イランのハッカーグループ)によるAPT攻撃とあるので、海外事例なのかと思います。

※ZD記事から引用(青線はキタきつね追記)

防衛(企業)側視点で見ると、APT攻撃にまったく対応(準備)が出来ていない事がよく分かります。

まず攻撃の痕跡が多く残っていた中で、検知が出来ていない所に問題がありますが、APT攻撃だった事を考えると仕方が無い面もあったかと思います。

しかし検知が出来て無かったが故に問題となるのが「ログ(証跡)が残って無い」事です。この企業(組織)は、必要なログも取れてなかった事により、自社で対応できず、セキュリティの専門家(カスペルスキー)による強力なサポートが必要となったと言えます。

この記載から2つの問題点が想像できます。1つはログの保管期間が短すぎる事です。仮に保管期間が3か月だった場合、4か月侵害に気づかなければ、攻撃(があった場合)の痕跡が消えてしまいます。

高額な外部のフォレンジック調査で解析が出来れば良いという考え方もあるかと思いますが、まず自社で攻撃を検知、攻撃を受けた際に影響範囲を特定できる為には、ログをきちんと取っておく事が重要です。

もう1つはログを取る対象機器の不備です。攻撃を受けた際の調査は、パズルを完成させる様な作業でもあります。この際に本来ログが残っているべき機器にログ(証跡)を残していない(あるいは取れている「はず」が取れてない)事をカスペルスキーは言っているのかと思います。

この辺りは、防犯カメラと考え方が似ています。

防犯カメラは何かあった時に録画画像を確認する(=常時監視してない)企業が多いかと思いますが、3日前までしか録画データがありません、あるいは防犯カメラを金庫室に設置してませんでした・・・というケースで、泥棒に入られたとしたら、警察が犯人を逮捕する事が難しくなる、そう考えてみると、上記のログを残す事の重要性が(少しは)分かりやすいかも知れません。

この記事の中で、もう1つ重要だなと思う所がありました。それがAPのデータです。

また、日本を含むアジア太平洋地域で2020年第1四半期に検出されたランサムウェア攻撃の事例も紹介された。最初の入り口として利用されたのはVPN(仮想私設網)ゲートウェイの脆弱性で、次に使われたのはWannaCryで使われたことでよく知られるMicrosoft Windows SMBサーバーの脆弱性だったという。セキュリティアップデートを適用していれば避けられたはずの攻撃だが、VPNゲートウェイの内側ということで油断した組織が狙われたとも言えそうだ。この事例では、攻撃開始から内部にランサムウェアを展開して暗号化を実行するまでの時間は数時間程度だったことも紹介された。

(ZDNet記事より引用)

今年のランサムオペレータの攻撃手法としては、急なテレワーク移行を強いられた事による企業や組織の脆弱点、つまりVPNやRDPを狙ってきているのは改めて言うまでも無い事ですが、城壁(VPN)の内側にあったSMBサーバーのパッチ当て不備が、被害を大きくしたケースがあるというケース、日本企業のIT部門も気を付けるべきポイントかも知れません。

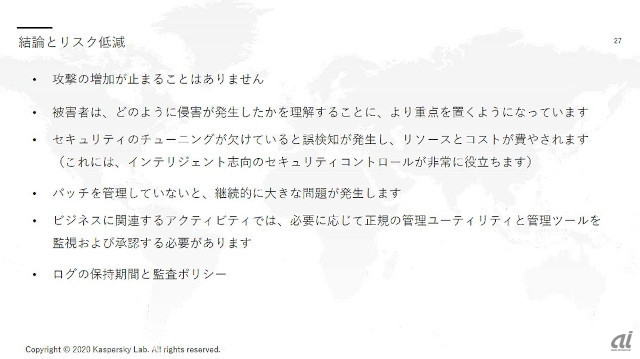

参考:怖いのはPulseSecure製品の脆弱性だけではない - Fox on Security

カスペルスキーの説明会資料をもう1枚引用します。リスク軽減にはパッチ当てとログ管理、監視強化とどれも当たり前な事が書かれていますが、それが出来ていない企業・組織が多いからインシデント(ランサム被害)が増えている現状がある、そう考えて自社体制のレビューを行う事が重要かと思います。

※ZDNet記事から引用

2点目に挙げられている「被害者は、どのように侵害が発生したかを理解することに、より重点を置くようになっています」は、まさに私がこのブログ(インシデント分析)で取り組んでいく事な気がしますが、セキュリティも「己を知り敵を知れば百戦危うからず」と、孫氏に行き着くのかも知れません。

尚、ログの保管期間についてのカスペルスキー推奨は最低6ヵ月の様ですが、私は最低1年だと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴