CISAがSolarWindsOrion製品に対するAPT攻撃に対するアラート(AA21-008A)を1/8に出していました。

us-cert.cisa.gov

このアラートは、CISAがAPTアクターに帰属するアクティビティ(使用される初期アクセスベクトルに関係なく)にも対処します。具体的には、CISAは、被害者のMicrosoft 365(M365)/ Azure環境で侵害されたアプリケーションを使用しているAPTアクターを見てきました。CISAは、このAPTアクターが、追加の資格情報と、民間および公共部門の組織のクラウドリソースへのアプリケーションプログラミングインターフェイス(API)アクセスを利用していることも確認しています。これらの戦術、技術、および手順(TTP)は、次の3つの主要コンポーネントを備えています。

・フェデレーションIDソリューションの侵害またはバイパス。

・偽造された認証トークンを使用して、Microsoftクラウド環境に横方向に移動します。そして

・被害者のクラウド環境への特権アクセスを使用して、アプリケーションプログラミングインターフェイス(API)ベースのアクセスのための検出が困難な永続性メカニズムを確立します。

(CISA Alerts内容より引用)※機械翻訳

キタきつねの所感

米国CISA(Cybersecurity&Infrastructure Security Agency)が1/8に、AA20-352A(つまりSolarWindsへの攻撃)に付随するアラートを出しました。

参考:SolarWindsへのAPT攻撃 - Fox on Security

SolarWinds事件は対岸の火事ではない - Fox on Security

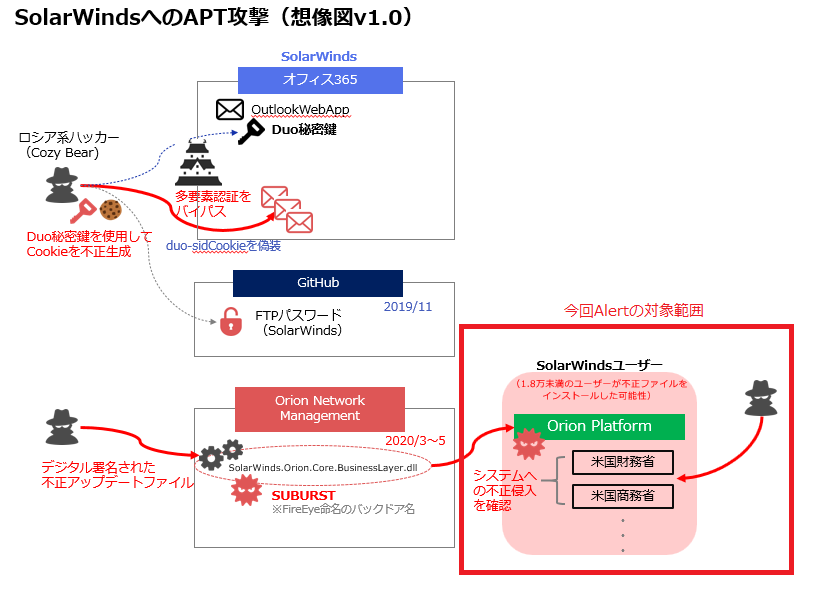

昨年12月のSolar Winds Orion製品に対するロシアが関与すると見られるAPT攻撃(APT29/Cozy Bear)の全体像がようやく見えてきた気がします。

今回のアラートが出ている部分は、下図で言う右下の部分で、侵害を受けた(受ける可能性がある)組織・企業が注意すべきポイントが挙げられています。

SolarWinds側の初期侵害(上図の左側)に関する追加情報はありませんが、実際の侵害ケースを調査しているCISAが出しているアラートである事を考え、「認証連携」及び「ラテラルムーブメント」の辺りは、セキュリティ担当の方は把握しておいた方が良いかと思います。

※ご興味ある方は、是非原文アラート(英語)を読んでみて下さい。

当初は米国財務省など約1.8万社に影響が出た可能性があると言われてましたが、最近の海外記事では、深刻な影響を受けたのは米国政府関係機関では10未満であるとも言われています。

US: Fewer Than 10 Govt Agencies Hit by SolarWinds Attack - Infosecurity Magazine

その狙いは他のAPT攻撃事件にありがちな、組織の機微な資産を直接狙ったというよりも、(政府関係機関のクラウド上のメール等からの)「静かなる」情報収集だった様です。

しかし、約1.8万社にバックドアが仕掛けられた事から考えると、影響範囲がそれだけで済まない可能性も高く、米国以外の政府関係機関や、民間企業も含めて何らかの発表が今後も出てくる気がします。

※250~300位という海外記事もまだ見かけます。

私がこのアラートで気になったのは、組織や企業がネットワークに入られた部分についてなのですが、以下の「技術的な詳細」の部分で触れられています。

技術的な詳細

多くの場合、CISAは、APTアクターが侵害されたSolarWinds Orion製品(Solorigate、Sunburstなど)を介して被害者のエンタープライズネットワークへの初期アクセス[ TA0001 ]を取得していることを確認しています。[1]ただし、CISAは、攻撃者がパスワード推測[ T1110.001 ]、パスワードスプレー[ T1110.003 ]、および/または不適切に保護された管理者またはサービスの資格情報(安全でない資格情報[ T1552 ])侵害されたSolarWindsOrion製品を利用する代わりに。

CISAは、この脅威アクターが、侵害されたネットワーク内で特権昇格[ TA0004 ]のユーザーコンテキストから管理者権限に移行し、Windows Management Instrumentation(WMI)などのネイティブWindowsツールと手法を使用して、Microsoft Active Directoryフェデレーションサービス(ADFS)を列挙することを確認しました。証明書署名機能。この列挙により、脅威アクターは認証トークン(OAuth)を偽造して、IDプロバイダーに対してクレームをチェックせずに、サービスプロバイダーにクレームを発行し、Microsoftクラウド環境に横方向に移動できます(横方向の移動[ TA0008 ])。

攻撃者は、オンプレミスアクセスを使用して、ID制御と多要素認証を操作およびバイパスしました。このアクティビティは、高度な攻撃者が組織の一部からの資格情報を使用して、信頼境界を横方向に移動し(Lateral Movement [ TA0008 ])、防御と検出を回避し(Defense Evasion [ TA0005 ])、機密データを盗む(Collection [ TA0009 ])方法を示します。 )。

(CISA Alerts内容より引用)※機械翻訳

組織への侵害がSolarWinds Orionが起因だったとしても、そこからの横移動(ラテラルムーブメント)が防げていれば、今回のAPT攻撃で狙われた、Microsoftクラウド環境の資産侵害までは難しかったはずです。

※米国司法省ではO365の電子メール3450のアカウントが不正閲覧されたと報じられています

SolarWinds hackers had access to over 3,000 US DOJ email accounts

違う見方をすれば、侵害を受けた組織や企業はSolarWinds Orionの経路(信頼される接続)から攻められる事に対する防御が甘かった事に外ならず、「ゼロトラスト」で認証を強化する事や、監視を行う事が不足していたとも言えるかも知れません。

対応策として、CISAのクラウドフォレンジックチームはAzure/m365環境で侵害された可能性のあるアカウントとアプリケーションの検出を支援する為のツールをGithubで公開しています。

github.com

緩和策としてCISAがアラートで挙げているのはこのツールを使った対処法なのですが、(提供されているSparrowツールを使わないにしても)組織や企業の監視ポイントとして有益な気がしますので、参考まで引用しておきます。

CISAは、Sparrowユーザーに次のアクションを実行するようにアドバイスします。

1. Sparrowを使用して、最近のドメイン認証またはフェデレーションの変更を検出します。

a ドメインとフェデレーションの変更操作は一般的ではないため、調査する必要があります。

2. アプリケーションとサービスプリンシパルに適用された新規および変更された資格情報のログを調べます。資格情報の種類を示します。Sparrowは、サービスプリンシパルとアプリケーション資格情報の変更を検出するために使用できます。

a 最近の大規模な変更に焦点を当てて、すべての資格情報の変更のタイムラインを作成します。

b 環境内のアクティビティと実行された資格情報の変更の数について、「トップアクター」を確認します。

c アプリケーションとサービスのプリンシパル資格情報の変更を監視します。

d Exchange Online、Microsoft Graph、Azure AD Graphなど、付与されている過剰なアクセス許可のインスタンスを調査します。

3. Sparrowを使用して、サービスプリンシパル、ユーザー、またはグループを特権ロールに追加するなど、特権の昇格を検出します。

4. Sparrowを使用してOAuth、アプリケーションに対する同意とユーザーの同意を検出します。これは、敵のTTPの変更を解釈するのに役立ちます。

5. Sparrowを使用して、16457の統合監査ログUserAuthenticationValueをピボットすることにより、異常なSecurity Assertion Markup Language(SAML)トークンサインインを識別します。これは、SAMLトークンの構築方法の指標であり、偽造されたSAMLトークンの潜在的な指標です。

a このTTPは、公開されている重要なセキュリティ調査の対象ではありませんが、外部パートナーのM365リソースへのゲストアクセスなど、トークンの異常な使用法を示している可能性があることに注意してください。

6. SparrowがエクスポートするPowerShellログを確認します。

a PowerShellメールボックスのサインインを確認し、ログインが正当なアクションであることを確認します。

b 環境内でPowerShellを使用しているユーザーのPowerShellの使用状況を確認します。

7. Sparrowを使用して、M365 / AzureADのすべてのサービスプリンシパルとアプリケーションのGraphAPIアプリケーションのアクセス許可を確認します。

aMicrosoft Graph APIのアクセス許可に関する異常なアクティビティを調査します(従来のhttps://graph.windows.net/またはhttps://graph.microsoft.comを使用)。グラフは、これらのTTPの一部として頻繁に使用され、多くの場合、メールボックスリソースにアクセスして操作します。

8. SparrowにリストされているテナントのAzureADドメインを確認して、ドメインが変更されているかどうかを確認します。

9. G5またはE5ライセンスレベルのお客様は、MailItemsAccessedを確認して、ユーザーのメールボックスへのアクセスに使用されたアプリケーションID(ID)について確認してください。Sparrowを使用して、アプリID調査機能を使用して特定のアプリケーションIDをクエリします。この機能は、メールまたはファイルアイテムにアクセスしているかどうかを確認します。

a MailItemsAccessedイベントは、メールプロトコルまたはクライアントを介してアクセスされるメールボックスデータの可聴性を提供します。

b MailItemsAccessedアクションを分析することにより、インシデントレスポンダーは、脅威アクターによってアクセスされ、潜在的に侵入されたユーザーメールボックスアイテムを特定できます。このイベントは、メッセージが必ずしもインタラクティブに読み取られなかった場合(バインドや同期など)でも記録されます。[5]

c 結果として得られる疑わしいアプリケーションIDは、追加の分析を必要とする他の疑わしいアプリケーションを検出するためのピボットをインシデントレスポンダーに提供できます。

d メールやファイルアイテムなどのリソースへのアクセスに関して、アプリケーションへの変更を確認します。

(CISA Alerts内容より引用)※機械翻訳

更新履歴