今年最大級のインシデントと言っても過言では無いかも知れません。IT監視サービスを全世界30万社以上に提供しているSolarWinds社のSolarWinds Orion Platformの更新ソフトがポイゾニング攻撃を受けた結果、米国財務省などの多くの政府機関が侵害を受けた可能性があり、最大で1.8万社に影響が出た可能性があると報じられています。

www.fireeye.com

公式発表(SolarWinds社)

元ソース(FireEye社)

キタきつねの所感

SolarWindsの監視ソフトの更新ファイルにSUNBURSTと命名されたマルウェアが仕込まれ(ポイゾニング)、最大1.8万のSolarWindsユーザーがこのファイルをダウンロードした可能性があると報じられています。米国財務省と商務省ではシステムへの不正侵入が確認されており、電子メール情報がハッカーに漏れていた様です。

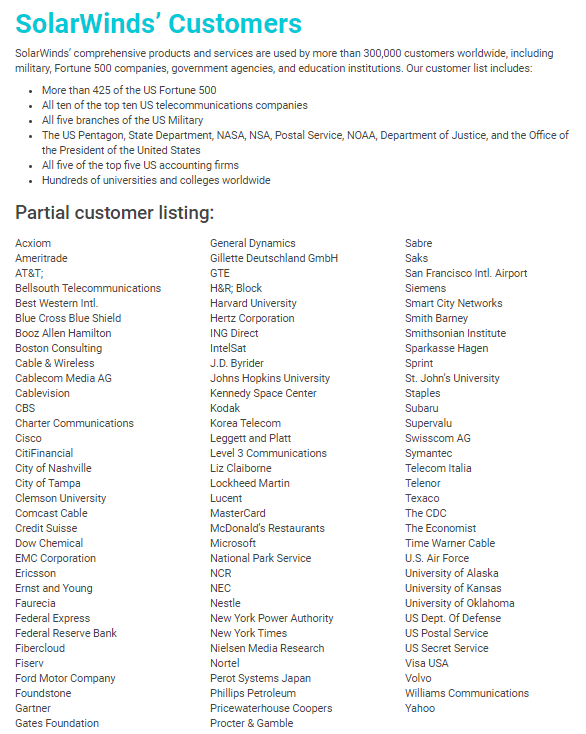

SolarWindsのユーザーには各国の公的機関や大手企業が多く含まれており、Bloombergの記事では、フォーチュン500企業の85%以上が含まれていると書かれており、今後も影響を受けた企業や組織の範囲が拡大する可能性が高く、米国や欧州では”大騒ぎ”になっている感があります。

ソーラーウィンズのウェブサイトや政府データによると、同社の製品販売先には国務省や疾病対策センター(CDC)、連邦捜査局(FBI)、米軍の5部門全て、フォーチュン500社のうち425社などが含まれる。

(Bloomberg記事より引用)※機械翻訳

昨日から色々と関連記事を見ているのですが、まず国内のSolarWindsユーザーは、早急に侵害されてないかの検証と、SolarWinds(Orion)との接続を停止(アップデート)する事が強く推奨されます。

※日本語では、JPCERTが下記のアラート情報を出していますので、参考にすると良いかと思います。

www.jpcert.or.jp

私が気になったのは、SolarWindsがどうやってAPT攻撃(※ロシア系のAPT29/Cozy Bearの関与が複数の海外メディアで報じられています)を受けたのか、その初期侵入部分です。

FireEyeの記事も含めて、ほとんどは更新ファイルが侵害を受けた(=ポイゾニング)部分からしか書かれていないのですが、当然の事ながらSolarWindsはMSPとしてセキュリティ対策をしっかりしたはずです。

そうした企業がどうやって侵害を受けたのか?公式にはこの辺りの情報が発表されていませんが、いくつかの記事で推測しているものがありましたので、こちらを元に考えてみたいと思います。

以下が、断片的な情報を元に書いたAPT攻撃の想像図です。

※間違っている内容が含まれている可能性があります。

最初の侵害ルートについて、 最初の手がかりは、SolarWindsが米国証券取引委員会に報告した資料です。調査中であるが故にそう多くの事は書かれてませんが、この中に気になる記載がありました。

www.sec.gov

米国の政府機関やその他の企業に対する攻撃については、メディアでかなり報道されており、それらの報告の多くは、これらの攻撃がOrion製品の脆弱性に起因しているとされています。SolarWindsは、報告された攻撃のいずれかでOrion製品の脆弱性が悪用されたかどうか、またどの程度悪用されたかを引き続き調査しています。

SolarWindsは、電子メールおよびオフィスの生産性向上ツールにMicrosoft Office365を使用しています。SolarWindsは、会社の電子メールを危険にさらすために使用され、会社のオフィス生産性ツールに含まれる他のデータへのアクセスを提供した可能性のある攻撃ベクトルを認識しました。SolarWindsは、Microsoftと協力して、侵害に対処するための修復手順を実行し、さらに修復手順が必要かどうか、この侵害が存在した期間、およびこの侵害がOrionソフトウェアビルドシステムへの攻撃に関連しているかどうかを調査しています。SolarWindsはまた、この侵害の結果として顧客、人員、またはその他のデータが盗み出されたかどうかについてMicrosoftと協力して調査していますが、現時点ではそのような盗み出しの証拠は見つかりませんでした。

Microsoft Office356に対する侵害が確認されたという部分です。証券取引委員会に出す資料に書いている事から、SolarWinds社もここが怪しいと思っているのだとは思いますが、現時点では確たる事は言えないのかと思います。

これに関連していると思える内容が、著名なセキュリティ専門家であるブルース・シュナイアー氏のブログ記事にありました。(※上図だと左上部分)

その元ソースは、artTECHNICAの記事でしたので、そちらの方から記載を引用しますが、セキュリティ会社のVolexityがSolarWindsへの攻撃は、過去の侵害ケース(※VelexityはDark Haloという名前でこのハッカーを追跡しています)と同じではないかと述べています。

arstechnica.com

侵入の1つで、Volexityの研究者は、ハッカーがDuoによって提供されるMFA保護をバイパスするために新しい技術を使用していることに気づきました。感染したネットワークの管理者権限を取得した後、ハッカーはこれらの無制限の権限を使用して、企業がさまざまなネットワークサービスのアカウント認証を提供するために使用するOutlook WebAppを実行しているサーバーからキーと呼ばれるDuoシークレットを盗みました。

次に、ハッカーはキーを使用してCookieを生成したため、アカウントを乗っ取るときに適切なユーザー名とパスワードを持っている人が必要になったときに、Cookieを準備できます。

(artTECHNICA記事より引用)※機械翻訳

この見解が正しいとすると、O365の多要素認証をバイパスする為に、(どうやって侵害されたのかは分かりませんが)まずDuoの秘密鍵を盗んで、この秘密鍵を元に認証用のCookieを生成し、ID認証を突破した後に、偽Cookieを提示して多要素認証を突破した、そんな手法だったと考えられる様です。

SolarWinds社は、O365が侵害されたとしている点から考えると、この可能性は十分ありそうです。

※2021/1/4追記 マイクロソフトの12/31ブログ記事では、「企業ドメインに対する偽造SAMLトークンの悪用に関連する一般的なTTP(ツール、手法、手順)の証拠が見つからなかったことが報告されました。」と、この可能性が無かったと書かれているので、別な初期侵入はこの経路では無かった可能性が高い様です。

msrc-blog.microsoft.com

もう1つ侵害の可能性を指摘する記事がありました。(※上図だと左中の部分)

こちらの記事ではSolarWinds社が過去にGitHubでFIP情報を含む情報が侵害されていた可能性があるという、セキュリティ専門家のTwitter投稿をベースにするものです。

savebreach.com

この内容は2019年11月にSolarWinds社に伝えられており、その後Githubからも削除された様ですので、対策済であった(事件とは関係が無かった)可能性もありますが、気になったのは・・FTPのパスワードが(*****123)であったと、伏せられてはいるもののセキュリティ専門家が指摘していた点です。伏せられたパスワードが「solarwinds」だったとすると、容易に推測できるパスワードだった可能性があり、その程度のパスワードであれば、この漏えいとは関係が無くハッカーの攻撃に脆弱であった可能性がありそうです。

ここから先は、実際の侵入部分(※上図だと左下の部分)となり、長くなりそうなので割愛しますが、O365あるいはGitHubから正規のアップロード認証資格に則って、マルウェアが仕込まれた不正なアップデートファイルが公開されていたとすれば、(対策後として)アップデートファイル、例えばファイルのハッシュ値を監視する事が出来た可能性もありますが、それ以外SolarWinds社としては、この攻撃をなかなか検知できなかった気がします。

多くのユーザー企業を抱えるMSPだからこそ、侵害を受ける可能性が高い事を認識し、ゼロトラスト設計で自社のネットワークやプロセスを見直すべきだったと思いますし、他のMSPも十分に警戒すべきかと思います。

全世界にユーザーが多いSolarWinds社であるが故に、今後さらに影響範囲が拡大してしまい、国内企業も名前が出てきそうな気がします。

※12/17追記

マイクロソフトの12/13ブログ投稿には、SolarWindsへの侵入に関係した可能性がある攻撃手法について以下の記載がされていました。O365の侵害部分がそのまま書かれている訳ではありませんが、上記の想像図で言う左上と左下の部分が、こういった手法によって侵害された可能性があると考えて読むと、防御すべきポイントが見えてくる気がします。

blogs.microsoft.com

アクターの技術と運用上のセキュリティ機能は高度であるため、より広範なコミュニティによるより詳細な調査を奨励したいと考えています。これらの要素がすべての攻撃に存在するわけではありませんが、これらの手法はこのアクターのツールキットの一部です。

SolarWindsOrion製品の悪意のあるコードによる侵入。これにより、攻撃者はネットワークに足場を築き、それを使用して昇格した資格情報を取得できます。Microsoft Defenderは、これらのファイルを検出できるようになりました。また、SolarWinds SecurityAdvisoryも参照してください。

オンプレミスの侵害を通じて取得した管理者権限を使用して、組織の信頼できるSAMLトークン署名証明書にアクセスする侵入者。これにより、特権の高いアカウントを含む、組織の既存のユーザーやアカウントになりすますSAMLトークンを偽造することができます。

侵害されたトークン署名証明書によって作成されたSAMLトークンを使用した異常なログイン。これは、構成されているため、オンプレミスリソース(IDシステムまたはベンダーに関係なく)およびクラウド環境(ベンダーに関係なく)に対して使用できます。証明書を信頼します。SAMLトークンは独自の信頼できる証明書で署名されているため、組織は異常を見逃している可能性があります。

攻撃者は、上記の手法またはその他の方法で取得した特権の高いアカウントを使用して、既存のアプリケーションサービスプリンシパルに独自の資格情報を追加し、そのアプリケーションに割り当てられた権限でAPIを呼び出すことができます。

(Microsoftブログ記事より引用)※機械翻訳

マイクロソフトとパートナーが、SolarWinds攻撃で使用されたC2サーバーのプライマリドメイン(avsvmcloud com)を抑え込み、監視を開始した様です。

securityaffairs.co

もう1点。これもいくつかのセキュリティ関連ブログに記載がありましたが、FireEyeがハッキングを受けた攻撃キャンペーンに関連している(=APT攻撃をしてきた攻撃者が同じ可能性)と推測されている様です。

上記想像図左中の、Kumar氏の分析・・・ロイターにパスワードが何であったか開示した様です。答えは誰にでも推測できそうな「SolarWinds123」・・・これが企業や組織のセキュリティを担う企業として正しかったのか・・と考えると、後々相当大きな問題になりそうな気がします。

www.gizmodo.jp

たとえばセキュリティの専門家のVinoth KumarさんがReutersに明らかにした話によると、SolarWindsがアップデートで使用するサーバーのパスワードはなんと「SolarWinds123」。こんなのだれでも破れるやん!と去年警告したばかりなんですって。「あれはだれでも攻撃する気になれば、簡単にできたはずだ」とコメントしていますよ。

(Gizmode記事より引用)

SolarWindsの顧客リストページは現在閉鎖中ですが、なかなか痺れるものがあります。

尚、日本企業らしき名前を確認できたのは、NECとスバルでした。

※12/19追記

www.security-next.com

検出地域を見ると、12月16日17時の段階で米国が53%と約半数を占めており、カナダが9%、アルゼンチンが7%、イギリスが6%で続いた。

さらにオーストラリアを含めた上位5カ国で79%を占めているが、21%はそれ以外の国や地域で数は少ないものの、日本国内における検出も確認されているという。

(Security Next記事より引用)

日本企業もソコソコ含まれている気がしてましたが、最大影響件数が約1.8万件ですので、0.5%としても75社ですので、数十社(組織)が影響を受けていたと考えられます。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴