全米史上最も深刻なセキュリティ侵害となったSolarWindsユーザのAPT攻撃は、「インターン」の設定したパスワードによって発生した。米下院公聴会でのやり取りでは脆弱なパスワードに注目が集まっている様です。

edition.cnn.com

元SolarWindsCEOのKevinThompsonは、Rashida Tlaib議員と対峙し、パスワードの問題は「インターンが犯した間違い」であると述べました。

「彼らは私たちのパスワードポリシーに違反し、そのパスワードを内部のプライベートGithubアカウントに投稿しました」とThompson氏は述べています。「それが特定され、私のセキュリティチームの注意を引くとすぐに、彼らはそれを取り下げました。」

ThompsonもRamakrishnaも、会社の技術がそもそもそのようなパスワードを許可した理由を議員に説明しませんでした。

ラーマクリシュナは後に、パスワードが早くも2017年に使用されていたと証言しました。

「これは、2017年にインターンがGithubサーバーの1つで使用したパスワードだったと思います。セキュリティチームに報告され、すぐに削除されました」とラマクリシュナ氏はポーターに語った。

(CNN記事より引用)※機械翻訳

キタきつねの所感

マイクロソフトのブラッド・スミス社長はSolarWinds社のソフトの脆弱性を突いたAPT攻撃を「世界史上最大規模かつ最も巧妙な攻撃」と評していますが、対岸の火事とばかりに、日本企業が巻き込まれてなかった為か、あまり大きく報じられていません。

米政府サイバー攻撃「史上最大かつ最も巧妙」=マイクロソフト社長 | ロイター

※かなり高度な攻撃だったので、日本のセキュリティ関係者も押さえておいた方が良い内容かと個人的には思います。

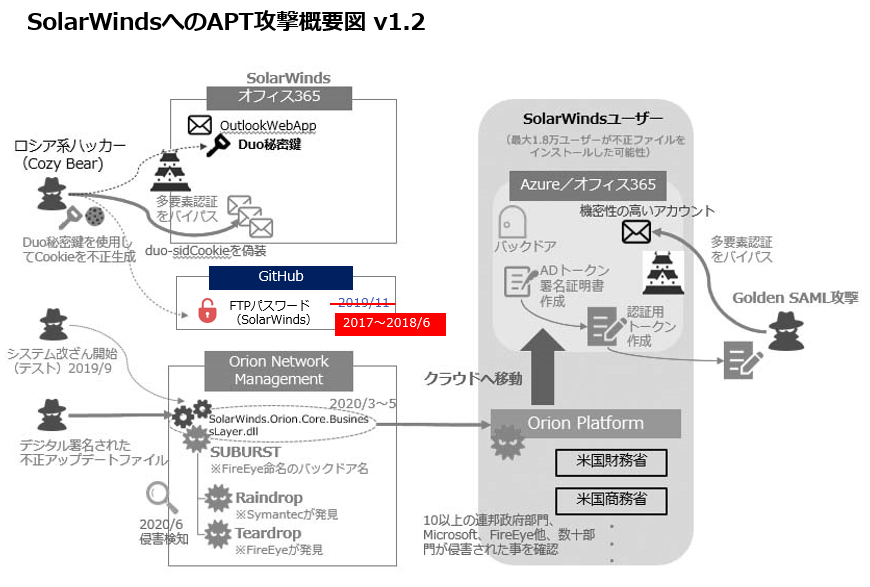

現在までに出ている情報を元にした攻撃の概要図は以下となりますが、本日注目したいのは、初期攻撃の部分です(図の真ん中左辺り)。

初期侵入、すなわちSolarWinds社のOrion Networkにどうやってハッカーが侵入したのかという部分については、様々な憶測がありました。

この点について、米国下院監視委員会と、国土安全保障委員会の合同公聴会(2/26)で、初期調査結果として、自社のパスワードポリシーに違反した脆弱なパスワードが使われたGithubリポジトリを一般公開していた事に起因していた可能性があるとSolarWindsのCEO(SudhakarRamakrishna氏)は話した様です。

元SolarWindsCEOのKevinThompsonは、Rashida Tlaib議員と対峙し、パスワードの問題は「インターンが犯した間違い」であると述べました。

「彼らは私たちのパスワードポリシーに違反し、そのパスワードを内部のプライベートGithubアカウントに投稿しました」とThompson氏は述べています。「それが特定され、私のセキュリティチームの注意を引くとすぐに、彼らはそれを取り下げました。」

(CNN記事より引用)※機械翻訳

※参考まで。公聴会の動画も公開されていますが・・・長すぎるのでチェックしてません。

homeland.house.gov

SolarWindsの問題が報じられ始めた当初(昨年12月)から、この可能性については指摘されてきました。

セキュリティ研究者のVinoth Kumar氏がTwitter投稿していますが、2018年6月17日の段階でGitHubには「パスワード=FTP認証情報」が外から見える状態であったとされます。Kumar氏はSolarWinds社のPSIRTに対して2019年11月にこの事を知らせていたとされます。

この際に使われていたパスワードは「solarwinds123」であった事が判明しており、Kumar氏のCNNへの下記コメントから、2019年11月にGitHubの設定及び、FTPパスワードが変更されたものと推測されます。

漏洩したパスワードを発見した研究者のVinothKumarは、2019年11月に問題を修正する前は、少なくとも2018年6月以降、パスワードにオンラインでアクセスできたとCNNに語っていました。

(CNN記事より引用)※機械翻訳

公聴会では、2017年にはパスワードが使われていた事が証言されており、下記のコメントを見ると短期間であった様にも思えますが、上記Kumar氏のコメント内容から考えると、約2年間脆弱なパスワードが使われており、そのパスワードは外部から見える状態であったと考えるのが妥当かと思います。

ラーマクリシュナは後に、パスワードが早くも2017年に使用されていたと証言しました。

「これは、2017年にインターンがGithubサーバーの1つで使用したパスワードだったと思います。セキュリティチームに報告され、すぐに削除されました」とラマクリシュナ氏はポーターに語った。

(CNN記事より引用)※機械翻訳

当該の設定をしたインターンが”何年間”SolarWinds社で働いていた(いる)のか分かりませんが、非常に優秀なインターンであったにせよ、セキュリティ企業で働く者として必要な常識(教育)が欠けていたとしか言いようがなく、もっと言えば、インターンの行動に対して指導している(はずの)社員のチェックが無かった事に驚きです。

SolarWinds社の社内規定がどうなっていたのかは分かりませんが、普通に考えて以下の点のどれかが機能していたら、インシデントは防げた可能性を感じます。

・インターンへのセキュリティ教育(パスワード教育)

・指導員(社員)のインターン作業結果に対するレビュー

・インターンへのGitHub利用の際しての教育

・GitHub等の設定不備の定期的チェック

特にパスワード教育・・・(多要素認証が使えない環境では)その重要性が改めて認識される事を切に願います。

参考:

新ホワイトペーパー「日本人のためのパスワード2.0」リリースのお知らせ | JCPC | 一般社団法人日本プライバシー認証機構(JPAC)

余談ですが、公聴会での質問者ポーター氏の下記のコメントは、SolarWinds社に対する強烈な皮肉であり、実際SolarWinds社は顧客から数多くの訴訟を受けている様です。

「子供たちがiPadでYouTubeを見すぎないようにするために、「solarwinds123」よりも強力なパスワードを使用しています」とカリフォルニア州のケイティポーター代表は述べています。「あなたとあなたの会社は、ロシア人が国防総省の電子メールを読むのを防いでいるはずでした。」

(Security Affairs記事より引用)※機械翻訳

過去記事参考:

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴