セキュリティの世界では「Human Firewall」という考え方があり、機器、技術、プロセスのみならず十分に教育された従業員は高機能なFirewall等のセキュリティ対策にも勝るとも劣らないと言われています。しかし、Tessianの最新レポートを見ると、多くの従業員の”Firewall”は穴だらけの様です。

www.infosecurity-magazine.com

Tessianによると、英国と米国の従業員の80%以上がソーシャルメディアで過大評価しており、オンライン詐欺、フィッシング、その他のサイバー脅威に自分自身と組織をさらしている可能性があります。

電子メールセキュリティベンダーは、4000人の英国と米国の専門家を調査し、ソーシャルエンジニアリングを専門とする10人のハッカーにインタビューして、最新の調査「人間をハッキングする方法」をまとめました。

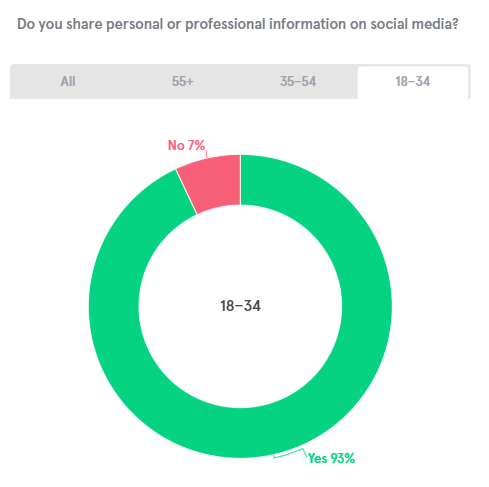

回答者の半数が子供の名前と写真を共有し、72%が誕生日について言及し、さらに多く(81%)がソーシャルメディアで仕事のステータスを更新していることが明らかになりました。

さらに悪いことに、半数以上(55%)がFacebookに公開プロフィールを持っていることを認めており、3分の1(32%)だけがプライベートInstagramアカウントを持っています。

圧倒的多数(84%)が毎週ソーシャルメディアに投稿し、5分の2以上(42%)が毎日投稿しています。

(Infosecurity Magazine記事より引用)※機械翻訳

元ソース(Tessian)

・Social Media, Social Engineering, and Business Email Compromise(//how to hack a human)

キタきつねの所感

著名人のSNSアカウントが乗っ取られたといった記事がたまに出てきますが、多くのケースで生年月日等の脆弱なパスワードが破られた(類推された)事が原因とされています。

北川景子、長澤まさみら芸能人のFBのぞき見容疑の男逮捕 誕生日などからパスワード類推(1/2ページ) - 産経ニュース

日経社員、芸能人の電子メールアカウントなどに不正アクセスし逮捕 | 財経新聞

芸能人であれば、プロフィールの公開やファンに向けた情報発信は仕事の一部、もっと言えば人気商売であるが故に仕方がない面もあるかと思いますが、Tessianのレポートでは、この脆弱性は芸能人だけにとどまらず、(英国と米国の)従業員の8割が情報公開「過多」であると分析しています。

※以下調査レポートの一部だけ取り上げますが、元ソースであるTessianのレポートは、ソーシャルエンジニアリング関係では良いレポート(英語)だと思いますので、興味ある方は一読される事をオススメします

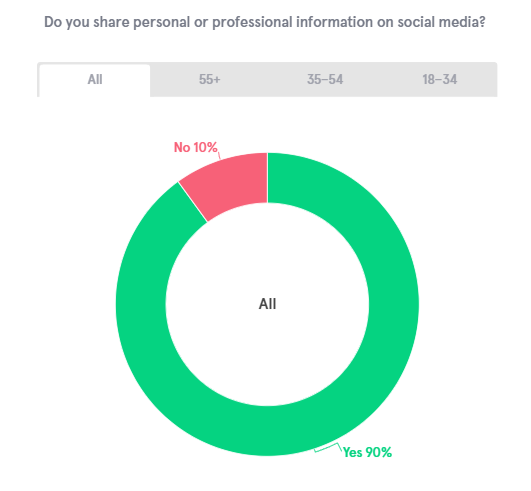

以下、元ソース(Tessianレポート)からデータを引用しますが、回答者の9割が個人情報をSNSで開示(共有)しています。若い世代では開示派が93%と(SNSを利用する上では)当然の事として理解されている様ですが、攻撃者(ハッカー)側から見ると、ソーシャルエンジニアリング攻撃の材料になる事には、十分な注意が必要です。

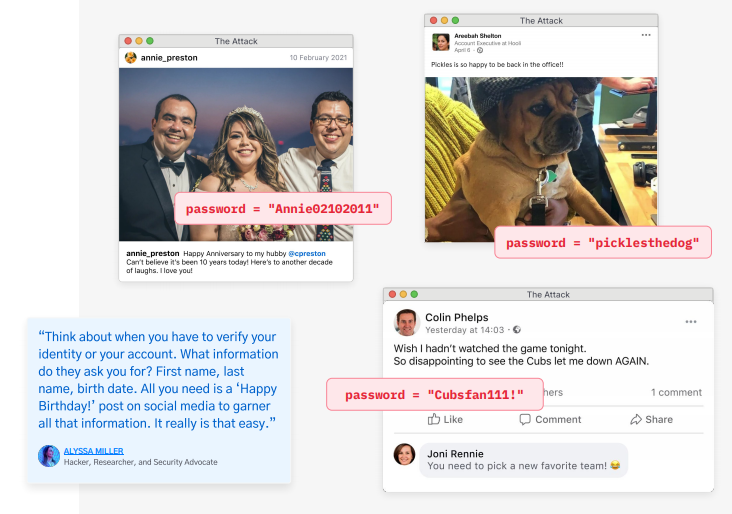

開示している個人情報によって”リスク”は変わってくるかと思いますが、誕生日(家族含む)、子供(家族)の名前、ペットの名前、ファンのスポーツチーム名を、自分のパスワードに使っている場合は、すぐに「パスワードを変更する」事を強くおススメします。

その他、出張先や仕事の情報をSNSに投稿している方も、30~40%程度いる様ですが、例えTwitterでは実名を公開していなくても、別に利用しているSNS(FacebookやLinkedIn)プロフィール等の情報と紐づけられると、企業の機微な情報が流出してしまう事も考えられますし、写真を多くUPされる方は「EXIF」情報がONになっていると更に多くの情報(位置情報)が出ている事もありますので(身バレも含め)SNSの設定には十分気を付けるべきかと思います。

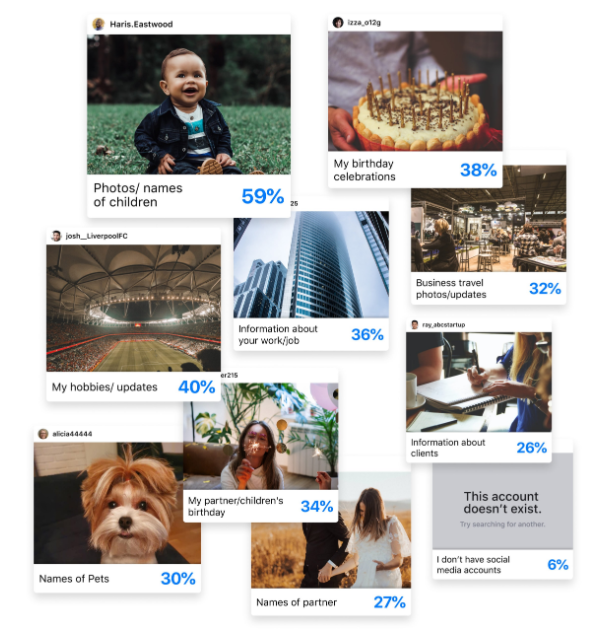

以下のケースは、あまり想像してませんでした。

休暇や出張時にメールの「自動応答(Auto-Reply)」設定をする方もいらっしゃるかと思いますが、そこからも個人メアド、私用携帯番号、出張(休暇)先等、ソーシャルエンジニアリングの材料となる情報が開示されてしまっているという例示です。

こうしてパスワード解読の例と一緒になっていると分かりやすいですね。

※すぐに複雑なパスワードを考えるのが苦手な方は、とりあえず「脆弱なパスワード」の頭かお尻に記号を複数付ける事がオススメです。他のサイトからパスワードが流出(パスワードを使い回し)してなければ、そこそこ強度があるかと思います。

※下の例だと「@@@Annie02102011」や「##picklesthedog##」「$$$Cubsfan111!」

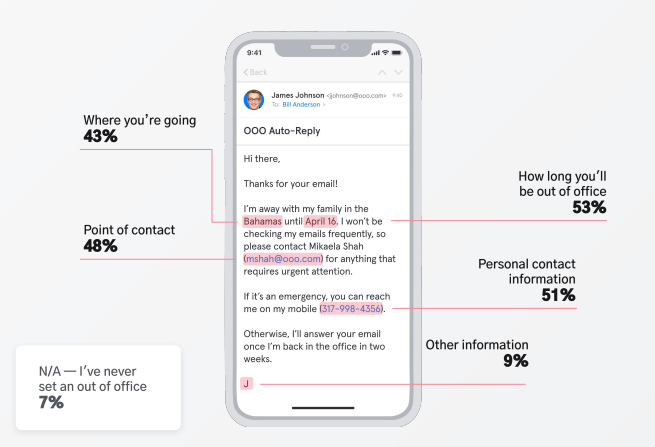

Tessianの記事の最後の部分も貼っておきます。英語では「チートシート」(回答集)と言われるのですが、SNSの投稿(プロフィール)がチートシートになってないか、ご自身で確認する事は忘れないでください。

※下記、セキュリティチェック=秘密の質問(パスワードリセットの際などで使われる)と読み替えて下さい。

「セキュリティチェック」の最初のステップとして、身元を確認するために求められる最も一般的な質問について考えてください。

あなたの誕生日、あなたのペットの名前、あなたの母親の旧姓、あなたの郵便番号…

ソーシャルメディアアカウントが公開されている場合、写真を共有している場合、家族や友人もオンラインで活動している場合、特にSherlockのようなツールを使用すると、この情報を驚くほど簡単に見つけることができます。

(Tessian記事より引用)※機械翻訳

余談ですが、秘密の質問への「回答」はIPAも以前言っていますが、「正直に答えない」事だと思います。例えば「母親の旧姓」に対して「鬼滅の刃」と、自分だけが分かる回答をしておくと、例えSNSから個人情報がダダ洩れであっても、攻撃は回避しやすいかと思います。

参考:「秘密の質問」の賢い使い方、IPAが指南 - ITmedia エンタープライズ

参考:Huamn Firewall(強化策)

proteksupport.com

人間のファイアウォールを強化する方法

教育

人間のファイアウォールを構築するとき、少しの教育は非常に長い道のりを行くことができます。会社のネットワークを保護して、会社の従業員を参加させましょう。それは本当に彼らの手にあり、彼らはその事実を理解する必要があります。継続的なセキュリティトレーニングを実施することは、ここで正しい方向への大きな一歩です。セキュリティトレーニングは、1つのことだけではありません。それは継続的である必要があり、詐欺を見つける従業員の能力をテストする必要があります。私たちがクライアントに利用しているような多くのプログラムは、定期的にフィッシングメールを送信して、従業員がそれらを認識するスキルをテストします。メール内のリンクをクリックすると、トレーニングページが表示され、間違いが何であるかを理解するのに役立ちます。

2FAまたはMFA

2要素認証または多要素認証は、人間のファイアウォールを強化する上で非常に重要になっています。これにより、従業員は攻撃を受けた場合に備えて、セキュリティをさらに強化できます。多要素認証では、従業員のアカウントにアクセスするために、知っているものと持っているものの2つが必要です。彼らが知っていることは、一般的に彼らのパスワードです。彼らが持っているものは、通常、電話またはワンタイムパスコードデバイスです。アカウントにアクセスするときは、パスワードを入力してから、電話またはデバイスに表示されるか、テキストメッセージで送信されるワンタイムコードを入力する必要があります。これを適切に行うことで、悪意のある従業員アカウントへのログイン試行のほとんどを防ぐことができますが、絶対確実ではありません。MFAの人気が高まるにつれ、

会社が発行したデバイス

現在、在宅勤務者が非常に多いため、個人用デバイスの使用が普及しつつあります。これらのデバイスにはすでにマルウェアがインストールされている可能性があり、企業の機密データにアクセスするための適切なセキュリティが設定されていない可能性があります。リモートの従業員にデバイスを発行すると、会社全体のセキュリティを大幅に向上させることができます。デバイスを安全に保つために必要なセキュリティツールをインストールできるだけでなく、他の管理ツールやメンテナンスツールをインストールして、デバイスを最新の状態に保ち、会社のデータに対する悪意のある攻撃を防ぐこともできます。

(Protek記事より引用)※機械翻訳

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴