韓国の起亜自動車アメリカ(Kia Moters America)が、DoppelPaymerのランサム被害を受けたと報じられています。

www.bleepingcomputer.com

Kia Motors Americaは、DoppelPaymerギャングによるランサムウェア攻撃に苦しんでおり、盗まれたデータを漏らさないように、復号化に2,000万ドルを要求しています。

Kia Motors America(KMA)は、カリフォルニア州アーバインに本社を置き、Kia MotorsCorporationの子会社です。KMAは、ジョージア州ウェストポイントで製造された自動車とSUVを扱う約800のディーラーを米国に持っています。

昨日、Kia Motors Americaが全国的なIT停止に見舞われ、モバイルUVO Linkアプリ、電話サービス、支払いシステム、所有者のポータル、およびディーラーが使用する内部サイトに影響を与えたと報告しました。

(Bleeping Computer記事より引用)※機械翻訳

キタきつねの所感

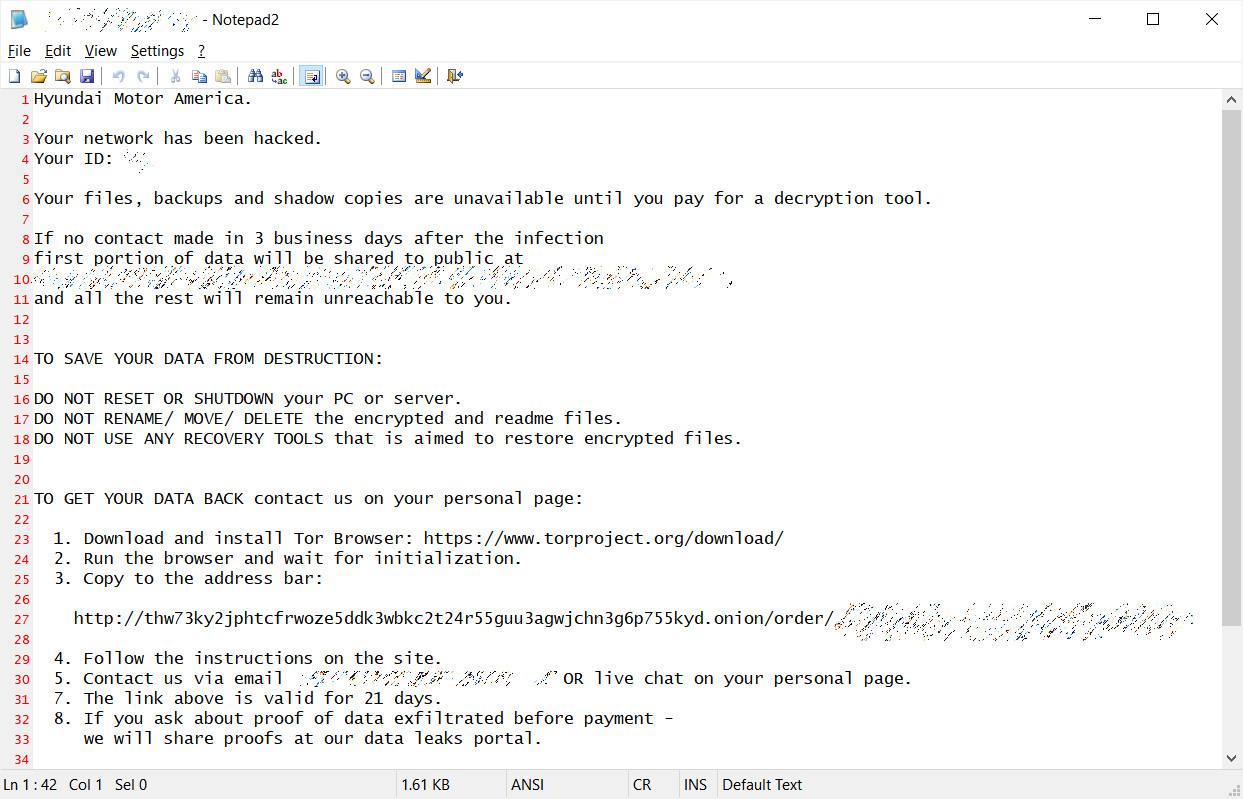

Bleeping Computerの記事では、身代金メモ(※宛先が親会社の現代自動車向けになっていますが、記事では起亜自動者のものとされています)が出ているので起亜自動車がランサム被害を受けた可能性は高いかと思われますが、起亜自動車は2/17時点でBleeping Computerに対して「ランサムウェア」攻撃を受けたという証拠は見られなかったと回答している様です。

※下記、Bleeping Computer記事より引用

一方で、この記事の元になった、起亜自動車の新車を受け取りにいったオーナーが、「ランサムウェアのためにコンピュータが3日間ダウンしており、アメリカ中の起亜自動車に影響を与えているとマネージャーが教えてくれました。」と呟いており、起亜自動車のディーラー(内部)にはランサム被害の可能性が通知されている事を示唆しています。

一方で、DeeppelPaymerのサイト(Tor)上には起亜自動車アメリカ(Kia Moters America)から膨大な量のデータが盗まれたと、書かれており、21日以内に支払いがなければ復号鍵は無効となると、ランサム被害を疑わせる記載がある様です。

現時点で起亜自動車側は否定していますが、

Kia Motors America、Inc。(「Kia」)は現在、長期にわたるシステムの停止を経験しています。影響を受けるシステムには、Kia Owners Portal、UVO Mobile Apps、Consumer AffairsWebポータルが含まれます。ご迷惑をおかけしましたことをお詫び申し上げますとともに、業務の中断を最小限に抑え、可能な限り迅速に問題の解決に努めております。また、Kiaが「ランサムウェア」攻撃を受けているというオンラインの憶測も認識しています。現時点では、KiaまたはKiaデータが「ランサムウェア」攻撃の対象であるという証拠がないことを確認できます。

(Bleeping Computer記事より引用)※機械翻訳

状況から考えると起亜自動車アメリカは、ランサム攻撃=2重脅迫を受けている”最中である”と考えるのが妥当かと思います。

現時点での身代金は、約2000万ドル(約21億円)相当の404ビットコインで、特定時間(10日)以内に身代金が支払う決断がされなければ、身代金を600ビットコイン(約33億円)に増額させると脅迫されている様です。

更に気になる点が、記事に追加されていました。どうやら親会社の現代自動車(ディーラー網)も(※ランサムとは判明していませんが)システム障害が発生していた様です。

このストーリーの公開後、多くのヒュンダイとディーラーの従業員がBleepingComputerに連絡して、ヒュンダイも原因不明の停止の影響を受けていると述べました。

ヒュンダイモーターズアメリカが土曜日に起亜自動車のディーラーに送信し、BleepingComputerが見た電子メールの中で、ヒュンダイは、内部ディーラーサイトhyundaidealer.comを含む複数のシステムがダウンしていると述べました。

BleepingComputerは、ディーラーの技術者が使用するサービスも影響を受けると言われました。

それ以来、これらのサービスの一部は復元されました。

(Bleeping Computer記事より引用)※機械翻訳

現代自動車もBleeping Computerに対しては、ランサム攻撃の事実は確認されてないとコメントしている様ですが、同時期に障害が発生していた事から考えると、DeeppelPaymerの暴露サイトに「現代自動車」についての情報が追加される可能性は高いかも知れません。

「現時点では、現代自動車が「ランサムウェア」攻撃に関与したという証拠はないことを確認できます。」-ヒュンダイモーターズアメリカ

(Bleeping Computer記事より引用)※機械翻訳

詳細は分かっていませんが、DeeppelPaymerは、他のランサムオペレータと同様にフィッシングメール(※標的型攻撃)を起点とした攻撃手法を取ってくる事が多いので、従業員向けの教育(フィッシング対策)について、他の自動車会社や日本企業は、(既に教育を行っていても)更に気を付けるべきかと思います。

余談です。従来DeeppelPaymerはフィッシングメールにEmotetを使う事が多かったので、今回の攻撃がどんな攻撃だったのか(何のマルウェアを使ったのか)が気になる所です。

※更なる情報(海外記事)が出たら、追記するかも知れません。

※本日9時に書きかけの記事が投稿されてしまいました。失礼いたしました。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴