UNIXライクなEximは、無料のメール転送エージェント(MTA)であり、全世界の6割弱のメールサーバで稼働していると推定されていますが、セキュリティ会社のQualysによって21の脆弱性が発見されており、パッチ適用がされないままだと攻撃者にシステムを乗っ取られ、Eximメールサーバを通過するメール通信の傍受・改ざんの恐れがあります。

www.bleepingcomputer.com

元ソース(Qualys 5/4)

・Qualys Security Advisory [21 Nails]

・Download sites for Exim

キタきつねの所感

QualysがEximメールサーバの脆弱性を調査した結果、2004年以降にリリースされた全てのバージョンに影響を与える可能性がある、21の脆弱性(21Nailsと名付けられています)が発見されました。この内、11はローカルの脆弱性ですが、10はリモートに関連する脆弱性で、バージョン4.94.2未満のユーザは、利用可能な最新版の早期適用が強く推奨されています。

■Qualysによって発見された脆弱性

| CVE |

説明 |

タイプ |

| CVE-2020-28007 |

Eximのログディレクトリでのリンク攻撃 |

ローカル |

| CVE-2020-28008 |

Eximのスプールディレクトリでのさまざまな攻撃 |

ローカル |

| CVE-2020-28014 |

任意のファイルの作成とクローバリング |

ローカル |

| CVE-2021-27216 |

任意のファイルの削除 |

ローカル |

| CVE-2020-28011 |

queue_run()のヒープバッファオーバーフロー |

ローカル |

| CVE-2020-28010 |

main()でのヒープの範囲外書き込み |

ローカル |

| CVE-2020-28013 |

parse_fix_phrase()のヒープバッファオーバーフロー |

ローカル |

| CVE-2020-28016 |

ヒープの範囲外の書き込みはparse_fix_phrase()にあります |

ローカル |

| CVE-2020-28015 |

スプールヘッダーファイルへの改行インジェクション(ローカル) |

ローカル |

| CVE-2020-28012 |

特権パイプのclose-on-execフラグがありません |

ローカル |

| CVE-2020-28009 |

get_stdinput()の整数オーバーフロー |

ローカル |

| CVE-2020-28017 |

receive_add_recipient()の整数オーバーフロー |

リモート |

| CVE-2020-28020 |

receive_msg()の整数オーバーフロー |

リモート |

| CVE-2020-28023 |

smtp_setup_msg()で読み取られた範囲外 |

リモート |

| CVE-2020-28021 |

スプールヘッダーファイルへの改行インジェクション(リモート) |

リモート |

| CVE-2020-28022 |

extract_option()でのヒープの範囲外の読み取りと書き込み |

リモート |

| CVE-2020-28026 |

scroll_read_header()での行の切り捨てと挿入 |

リモート |

| CVE-2020-28019 |

BDATエラー後に関数ポインタをリセットできませんでした |

リモート |

| CVE-2020-28024 |

smtp_ungetc()でのヒープバッファアンダーフロー |

リモート |

| CVE-2020-28018 |

tls-openssl.cでの解放後の使用 |

リモート |

| CVE-2020-28025 |

pdkim_finish_bodyhash()で読み取られたヒープの範囲外 |

リモート |

QualysのシニアマネージャーであるBharatJogi氏は、「脆弱性の一部を連鎖させて、完全なリモートの認証されていないコード実行を取得し、Eximサーバーでroot権限を取得することができます」と述べています。

(Bleeping Computer記事より引用)※機械翻訳)

記事には、(Qualysは)エクスプロイトは公開しないと書かれており、これは全世界で影響を受けるユーザが非常に多い事が勘案されての事だと思います。

言うまでもない事ですが、Exim等のMTAメールサーバは、インターネットに公開されており、外部からの攻撃を受けやすい特性がありますので、EXIMユーザは早期の対応が必要です。

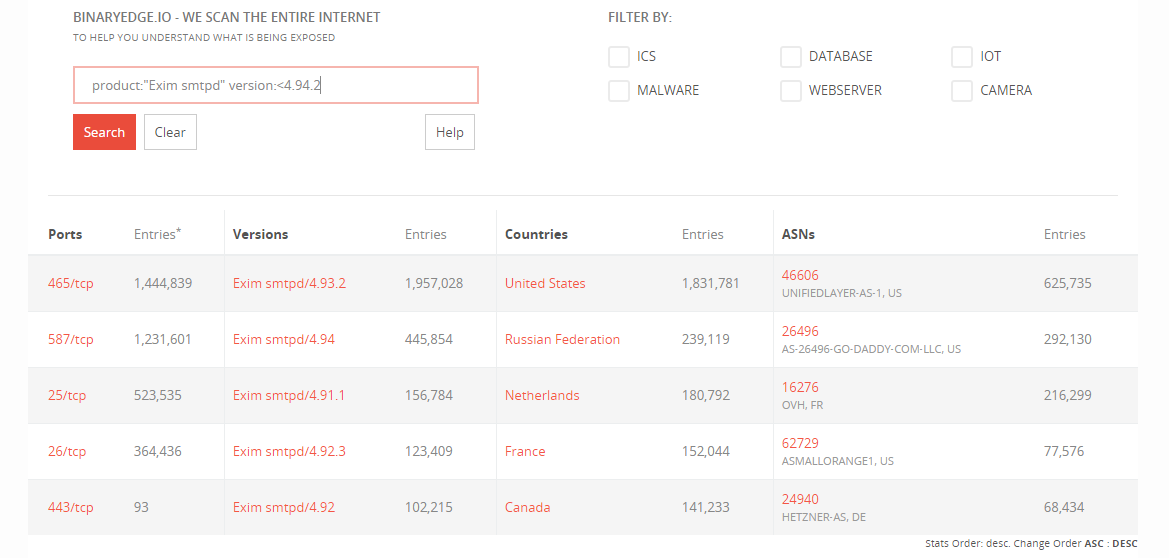

BinaryEdgeで調べてみると、潜在的な脆弱性を持つ可能性があるEximのメールサーバ(バージョン4.94.2未満)は全世界で約356万件検出されます。

国内ユーザ(JP)も調べてみると、

約2万台が検出されます。21Nails脆弱性に対する早期のパッチ適用がされないと、これらのサーバがリモート攻撃の犠牲になってしまう事が懸念されます。

Eximの開発者である、HeikoSchlittermann氏のバージョン4.94.2リリースコメントを参考まで貼っておきます。※機械翻訳

oss-security - Exim 4.94.2 - security update released

親愛なるExim-ユーザー

概要

--------

Eximのいくつかの悪用可能な脆弱性が私たちに報告され、

修繕。

「exim-4.94.2」のタグが付いたセキュリティリリースを用意しました。

このリリースには、exim-4.94 + fixesブランチに加えてすべての変更が含まれています

セキュリティ修正。

Eximインスタンスをできるだけ早く更新する必要があります。(下記参照

短いアップグレードノート用。)

ディストリビューションユーザー

------------

いくつかのディストリビューションが更新されたパッケージを提供します。更新を行うだけです。

アップデートに4.94未満から4.94.2へのバージョン変更が含まれている場合は、

以下のアップグレードノートを読みたい。

自作のExim

---------------

既知のリポジトリからexim-4.94.2をフェッチし、ビルドしてインストールします

修正バージョン。バージョン<4.94から4.94.2にアップグレードする必要がある場合は、

以下のアップグレードノートをお読みください。

スケジュール

--------

2021-05-04 13:30 UTC:リリースを公開します

repos / website / etc

リポジトリ

------------

ソースが利用可能です:

tarballs:https://ftp.exim.org/pub/exim/exim4/

(ミラーは少し遅れて続きます)

ソース:https: //git.exim.org/exim.git

タグ:exim-4.94.2

ブランチ:exim-4.94.2 +修正

+ fixesブランチには、私たちが経験した問題の修正が含まれています

送信SMTPを使用する場合があります(DANE、TLS SNI、および異常なものを使用)

リモートサーバーでの証明書の設定。見る

https://lists.exim.org/lurker/message/20210503.163324.f7021753.en.html)

現在exim-4.92.3を実行していて、何も表示されない場合

これを4.94.2に更新するオプションを使用すると、ブランチを使用してみることができます。

exim-4.92.3 +修正。このブランチには、バックポートされた最小限のセットが含まれています

セキュリティパッチですが、Eximプロジェクトでは公式にはサポートされていません

公式リリースと同じテストは受けていません。

詳細

-------

現在のEximバージョン(およびおそらく古いバージョンも)は

いくつかの悪用可能な脆弱性。これらの脆弱性が報告されました

2020年10月にsecurity @ ... m.org経由でQualysによって。

いくつかの内部的な理由により、Eximには通常よりも時間がかかりました

開発チームは、これらの報告された問題にタイムリーに取り組む。

報告してくれたQualysとパッチを提供してくれたQualysに明示的に感謝します

報告された脆弱性のほとんど。

脆弱性の詳細は、近くで公開されます。

将来(http://exim.org/static/doc/security/上)ですが、今日はそうではありません。この

システムを更新する機会を与えるはずです。

別の情報源は、記者のサイトにあります。

https://www.qualys.com/2021/05/04/21nails/21nails.txt

詳細については、関連するCVEのリストを参照してください。

(※CVE脆弱性リストの部分は重複するので略します)

アップグレードノート

-------------

4.94未満のバージョンからアップグレードする必要がある場合は、次の問題が発生する可能性があります。

*汚染されたデータ*に関する問題。これは私たちが行ったセキュリティ対策です

4.94で導入されました。

構成を作り直す必要があります。

または、exim-4.94.2 + taintwarnブランチを使用することもできます。このブランチ

exim-4.94.2 +修正を追跡し、新しいメイン構成オプション(オプション

は本日すでに非推奨であり、の将来のリリースでは無視されます。

Exim):「allow_insecure_tainted_data」。このオプションを使用すると、

エラーを警告に汚染します。(Debianはこの「taintwarn」を含めるように設定されています

Exim 4.94.2リリースのパッチ)。

Eximをご利用いただきありがとうございます。

問題を報告してくれたQualysに感謝します。

ドレスデン/ドイツからよろしくお願いします

VieleGrüßeausDresden

ヘイコ・シュリッターマン

余談です。Eximの重大な脆弱性は、今回だけでなく過去何度が公表されています。今年1月には脆弱なEximサーバ経由でトロイの木馬がインストールされるケースが報じられています。

www.bleepingcomputer.com

また、2020年5月には、NSAがロシアの攻撃アクターが2019年8月以降、Eximの脆弱性を悪用しているとして注意喚起を出しています。

www.bleepingcomputer.com

人気があり、全世界シェアが高いソフトであるが故に、外部からの攻撃も受けやすい。

Eximに限った話ではありませんが、重大な脆弱性情報の入手と管理について、国内ユーザは”海外”情報入手が遅れがちな傾向がありますので留意が必要かと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴