SaaS型の脆弱性診断ツールを提供するSnykの新しい調査結果が出ていました。クラウドネイティブの移行に伴い、コンテナやサーバレスアプリが主流となる中、セキュリティリスクの問題も顕在化している様です。

www.infosecurity-magazine.com

Snykの新しい調査によると、組織の半数以上が、クラウドネイティブアプリケーションの設定ミスまたは既知の脆弱性が原因でセキュリティインシデントに見舞われています。

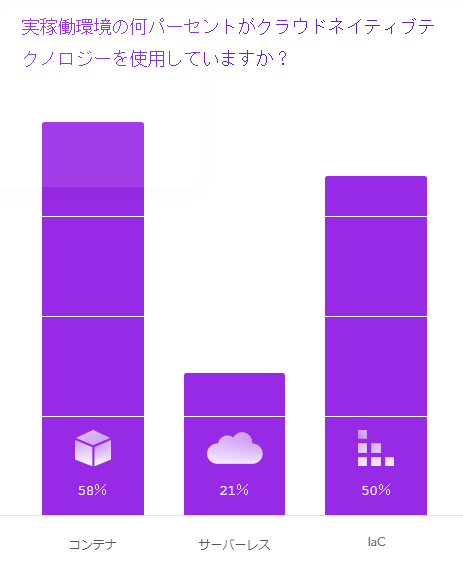

オープンソースセキュリティ会社の最初のStateof Cloud Native Application Security Reportは、クラウドネイティブ技術の採用が急増しており、本番ワークロードの78%以上がコンテナまたはサーバーレスアプリケーションとして展開されていることを明らかにしました。

ただし、これには独自のリスクが伴います。クラウドネイティブに移行してから、開発者の60%がセキュリティ上の懸念を強めているとレポートは主張しています。

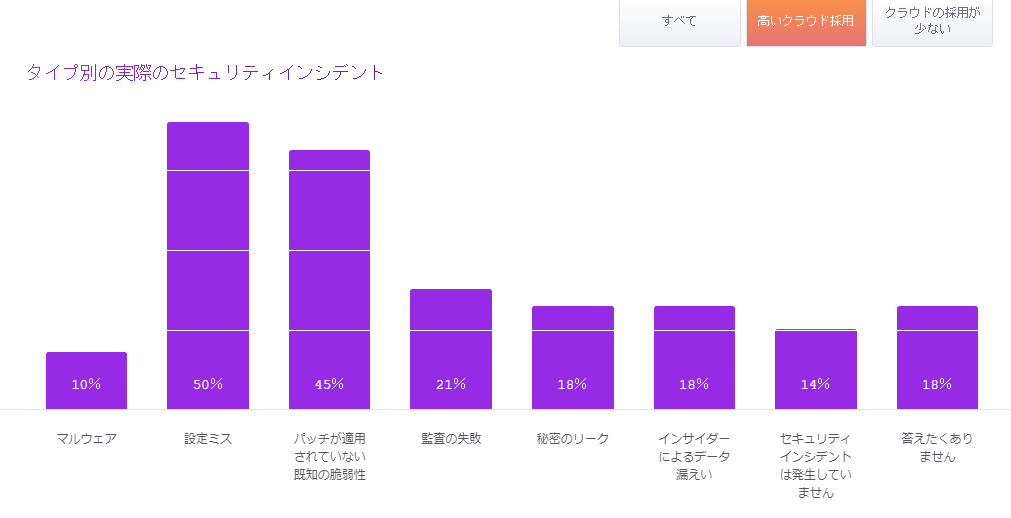

設定ミス(45%)と既知のパッチが適用されていないバグ(38%)が最も一般的に発生したセキュリティインシデントであり、設定ミス(58%)と安全でないAPI(52%)が回答者の懸念のリストの上位を占めました。

(Infosecurity Magazine記事より引用)※機械翻訳

元ソース(Snyk)

・State of Cloud Native Application Security

キタきつねの所感

海外の調査データではありますが、DX推進はクラウドが根幹にあると考えると、日本でも同じ潜在課題を抱えている事は間違いありません。それを裏付けるかの様に、Salesforceや、Trelloの「設定ミス」が国内ユーザで多数見つかり、話題となりましたが、これは今に始まった話ではありません。

Salesforce、Trello……“設定ミス”で情報漏えい、どう防ぐ? 注意点を専門家に聞く - ITmedia NEWS

当ブログでも何度か取り上げたのですが、AWS S3での設定ミス(意図せぬ情報公開)は、2019年頃までは頻繁にインシデント発表がされていました。

※AWSのベストプラクティスはこちら

AWSの設定ミスは公的情報すら漏えいする - Fox on Security

AWSは設定ミスを意識しなければならない - Fox on Security

AWS設定ミスで5万人のホンダ顧客情報が公開状態 - Fox on Security

しかし、DX化=クラウドネイティブの世界では、「設定」の問題はよりクリティカルになってきます。コンテナ化はDX化推進の強力な武器となり、新しいバージョンのソフトをより早く、効率的に実装し、管理を容易にする事は間違いないのですが、その事により新しいセキュリティリスクが顕在化し始めています。

※以下、snykの調査結果から引用します。

回答者の本番ワークロードの8割弱が、コンテナ又はサーバーレスアプリケーションとして、そしてワークロードの50%が何らかの形式のコードでディプロイされています。

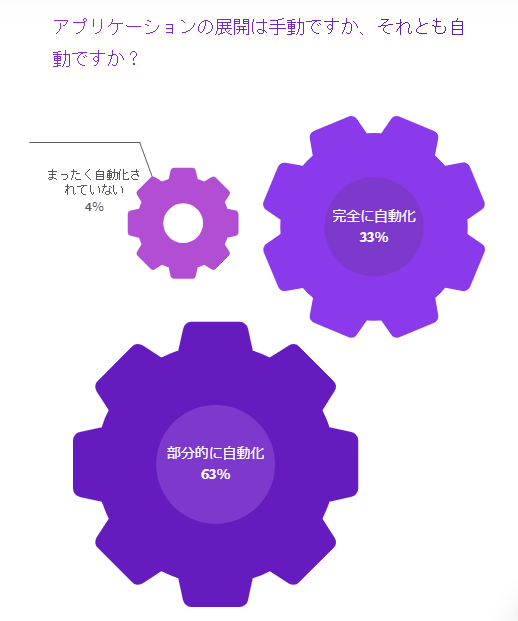

こうした中、完全な自動化でディプロイされているのは全体の1/3でしかなく、2/3が何らかの形で人手を介してディプロイされている現状、ここに「設定ミス」を引き起こす、あるいは「既知の脆弱性」を潰しきれていない背景が隠れている気がします。

セキュリティインシデントの発生原因では、設定ミスと既知の脆弱性(パッチ適用不備)が他に比べて多いのですが、クラウド利用が多い組織では、クラウド採用が少ない組織に比べて内部犯行が倍になっている所も気になる所です。

レポートでは、その有効な対策としてゼロトラストの採用を挙げています。

※意外と知られてない事かも知れませんが、ゼロトラストは”内部アクセス”も無条件には受け入れず、検証する(verity)事が求められています。

インサイダーによるデータ漏洩は、クラウドネイティブの採用レベルが高い組織で発生する可能性が2倍以上あり、完全に自動化されたクラウドベースの環境ではゼロトラストの原則を採用することがますます重要になっていることを強調しています。

こうした状況の中、クラウド利用が多い組織が懸念しているのが、「構成ミス」からの秘密/データの漏えいです。

自動化されたツールを利用するクラウドネイティブプラットフォームは、動作するためにシークレットやAPIトークンなどの資格情報に依存しているため、このようなアクセスを管理するためのより分散化されたアプローチが必要です。これらの種類のアーティファクトを効果的に管理する必要性は、より集中化されたプレクラウド時代との重要な差別化要因であり、運用チームがインフラストラクチャを変革する際の主要な懸念事項です。 私たちの調査によると、構成の誤りが最大の懸念事項であり、回答者の半数以上が、クラウドネイティブプラットフォームに移行して以来、より大きな問題であると述べています。

クラウドネイティブは悪い事ばかりではありません。DevOpeやシフトレフト、あるいはセキュリティテストの自動化などの組み込みも容易となる為、重大なセキュリティ問題を早期に修正する事も可能となります。

※引用しませんが、レポートの後半はこうしたデータも出ていましたので興味ある方は、レポートをご覧になると良いかと思います。

誤解を恐れずに言えば、設定ミスや脆弱性管理に対する『複数の』自動化ツールによるチェックツールの採用が”安全な”DX化の鍵となっていく気がします。

余談です。本業のセキュリティコンサルという立場から言うと、ブラックボックスであるコンテナは(私には)”鬼門”です。

一定の期間内にセキュリティチェックを行う際に、開発資料やテスト資料をチェックする事は可能ですが、実環境のテストをするのは非常に困難です。

こうした状況において、ツールを使ったセキュリティチェックは有効な対策なのは言うまでもありませんが、コンテナへのブラックボックステストは、まだ成熟してない分野であり、ツールだけでなく、多層チェック(防御)の視点で考えるべきで、その1つとして、人の目によるチェック(監査)も重要です。

そうした部分を高い知見や経験で補うのがコンサルという立場なのですが、良質なガイドラインがまだないので(※知らないだけかも知れませんが)、こうした調査データの「勘所」を把握すると共に、コンテナ関連のインシデントが発生した際に、その脆弱点を学ぶ事で、自身を高めていくしかないかなと思います。

コンテナ・ベース・オーケストレーション Docker/Kubernetesで作るクラウド時代のシステム基盤

- 作者:橋本 直哉,須江 信洋,前佛 雅人,境川 章一郎,佐藤 聖規,山田 修司,青山 尚暉,市川 豊,平岡 大祐,福田 潔,矢野 哲朗

- 発売日: 2018/03/12

- メディア: Kindle版

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴